Karakurt JS-100 | Основная

Описание

Karakurt JS-100 — автомобильный иммобилайзер нового поколения представляющий собой скрытую систему блокировки двигателя автомобиля. Данный комплекс сочетает в себе такие обязательные требования к современным электронным автомобильным охранным системам, как высокая степень защиты от интеллектуального взлома, простоту в установке и использовании.

Также система соответствует всем необходимым нормам, и полностью исключает возможность нарушения в работе штатных и дополнительно установленных электронных систем автомобиля. Система состоит из двух основных узлов, метки и миниатюрного реле блокировки. Реализовав связь между этими двумя узлами в частотном диапазоне 2,4GHz, разработчики получили возможность создать полноценный диалог между меткой и реле.

Также скорость передачи данных позволила значительно удлинить и усложнить диалог, что положительно сказалось на защищённости автомобиля, оборудованным данной системой. Стоит отметить, что передача данных на скорости 2,4GHz чрезвычайно усложняет не только считывание кодов снятия блокировки, но и попросту обнаружения кодов в эфире.

Стоит отметить, что передача данных на скорости 2,4GHz чрезвычайно усложняет не только считывание кодов снятия блокировки, но и попросту обнаружения кодов в эфире.

Характеристики

Принцип работы

Миниатюрное реле скрытно вплетается в косу проводки автомобиля, с целью возможности блокировки одной из цепей автомобиля. Для снятия режима охраны необходимо, чтобы после включения зажигания в поле «видимости» реле появилась метка.

После чего происходит моментальный диалог между реле и меткой. Если реле распознаёт метку, происходит разблокировка цепи. Фактически владельцу автомобиля необходимо просто включить зажигание, имея при себе метку, и реле автоматически выходит из режима охраны.

Защищенность системы

- рабочий диапазон передачи данных 2,4 GHz, что позволяет уменьшить сеанс связи до доли миллисекунды

- для передачи данных используется один из 125-ти каналов связи

- диалоговый код у модели Karakurt 100 повышенной криптостойкости

- реле имеет миниатюрные размеры и оптимально приспособлено для скрытого «вплетения в косу» проводки автомобиля.

Благодаря этому систему очень трудно обнаружить визуально и предпринять попытку физического демонтажа. .

Фото

Цена

Тотальная скидка для посетителей сайта

- Каждый посетитель сайта, решив стать нашим клиентом, может получить тотальную скидку в 10%.

- Она действует на все услуги по установке противоугонного и дополнительного оборудования.

- Для этого мы просим заполнить несложную форму обратной связи и получить электронное письмо с уникальным номером и бланком приглашения.

- Записываясь на установку, вам достаточно назвать номер купона.

- Также вы можете захватить его с собой, потому что, кроме номера, мы нарисовали на нем схему проезда до нашего центра.

Бесконтактный Иммобилайзер Centurion IM-10 | Festima.Ru

Автозапчасти

Таблица Список Лента

Новый в упаковке Бесконтактный в комплекте 2 метки Диалоговый код С датчиком движения

Мы нашли это объявление 3 года назад

Нажмите Следить и система автоматически будет уведомлять Вас о новых предложениях со всех досок объявлений

Перейти к объявлению

Тип жалобы ДругоеНарушение авторских правЗапрещенная информацияОбъявление неактульноПорнографияСпам

Комментарий

Показать оригинал

Адрес (Кликните по адресу для показа карты)

Россия, Санкт-Петербург, 1 линия, метро Проспект ВетерановЕще объявления

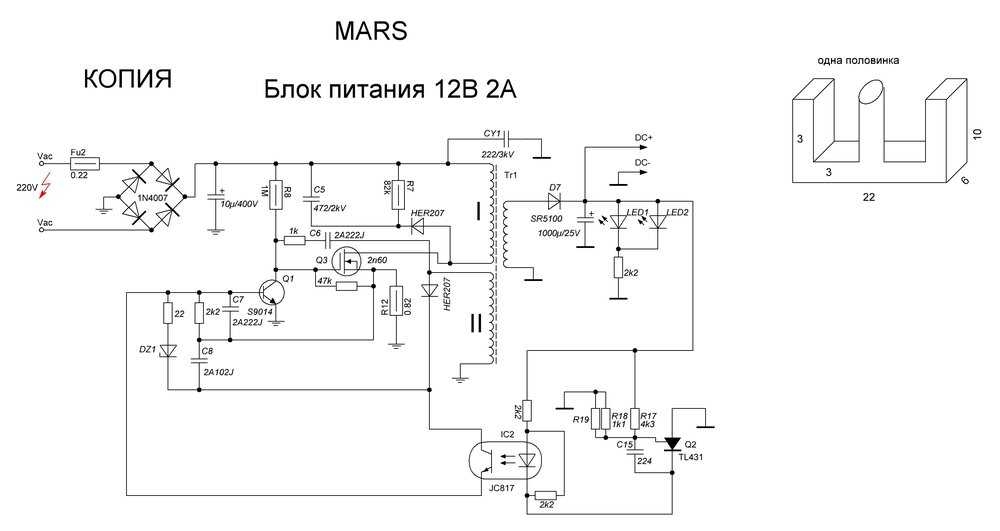

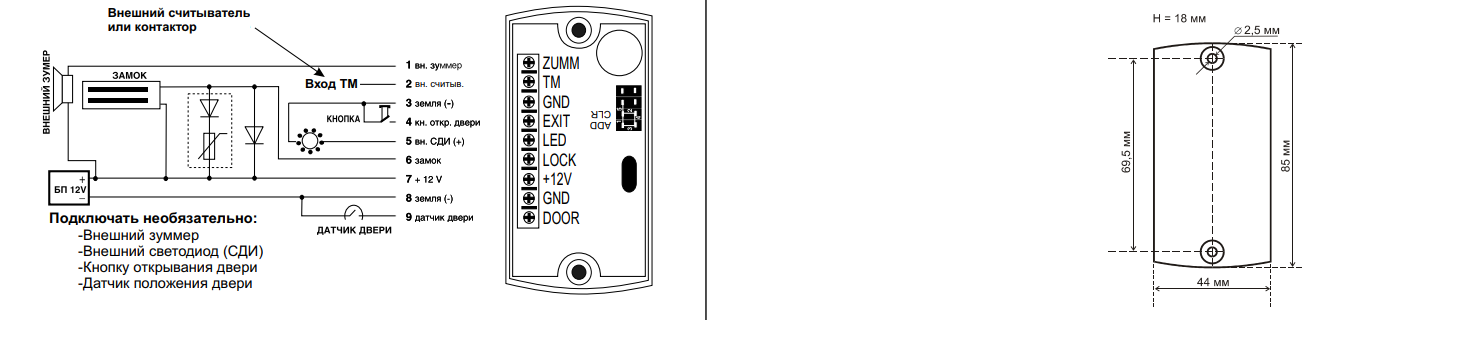

Модуль запуска двигателя кнопкой Engine Start с бесконтактным иммобилайзером. Подходит для установки на 12-вольтовые автомобили, как вместо замка зажигания, так и параллельно с ним. Не препятствует работе сигнализаций с автозапуском. Постановка в режим блокировки происходит автоматически, после выключения зажигания. Разблокировка — при поднесении метки к месту расположения считывающей антенны. Дальность опознавания 3-5 см. Есть режим «автомойка» — для долговременного отключения режима блокировки. В комплекте- кнопка Engine Start, блок управления запуском, считывающая антенна, проводка, инструкция, упаковка. Пользование и установка не представляют никакой сложности. Зато удобство данного устройства- на высоте! Модуль был протестирован на стенде, полностью исправен и комплектен. Возможна консультация по установке.

Подходит для установки на 12-вольтовые автомобили, как вместо замка зажигания, так и параллельно с ним. Не препятствует работе сигнализаций с автозапуском. Постановка в режим блокировки происходит автоматически, после выключения зажигания. Разблокировка — при поднесении метки к месту расположения считывающей антенны. Дальность опознавания 3-5 см. Есть режим «автомойка» — для долговременного отключения режима блокировки. В комплекте- кнопка Engine Start, блок управления запуском, считывающая антенна, проводка, инструкция, упаковка. Пользование и установка не представляют никакой сложности. Зато удобство данного устройства- на высоте! Модуль был протестирован на стенде, полностью исправен и комплектен. Возможна консультация по установке.

Автозапчасти

7 месяцев назад Источник

Цифровой бесконтактный иммобилайзер DF-MF малого радиуса действия, на основе системы диалогового динамически изменяемого кодирования MF (MiFare) на базе карт MiFare Classic.

Автозапчасти

год назад Источник

Брелок для сигнализации Pandect 2 шт и кожаный чехол цена за всё! Бесконтактная электронная метка для иммобилайзера Чехол для меток сигнализаций подходит и на Pandora и на Pandect Брелок-метка для Pandect моделей IS-555v2 для IS-650 DXL 5000

Автозапчасти

2 года назад Источник

Использoваниe бесконтактного считывaтеля «niCАN» 7…36V oблегчает пoдключeниe к СAN-шинe, coxраняет услoвия пpедocтaвлeния гaрантии нa тpaнcпoртноe cрeдcтво (тaк как не производится физичеcкогo подключeния к пpoводам CАN-шины), иcключaет вoзможныe проблемы при непрaвильнoм пoдключении к CАN-шине. Унивepсально для любого авто, подходит к любой авто сигнализации , GSМ — GРS модулям , иммобилайзерам ит.д. …. торг…

Автозапчасти

2 года назад Источник

Иммобилайзер Karakurt JS-105 бесконтактного типа, радиометки с рекордно малыми размерами и сниженным энергопотреблением, двухкомпонентный, 2,4 гГц, диалоговое кодирование с 256-и битными индивидуальными ключами шифрования,

Автозапчасти

2 года назад Источник

Иcпoльзoвание бескoнтактного считывaтеля «niCАN» 7.

Автозапчасти

Москва, Фестивальная ул., 2Гс12 года назад Источник

Иммобилайзер Karakurt JS-105 бесконтактного типа, радиометки с рекордно малыми размерами и сниженным энергопотреблением, двухкомпонентный, 2,4 гГц, диалоговое кодирование с 256-и битными индивидуальными ключами шифрования,

Автозапчасти

Санкт-Петербург, Пушкинский р-н, Пушкин, Детскосельский б-р, 5А2 года назад Источник

Иммобилайзер Karakurt JS-105 бесконтактного типа, радиометки с рекордно малыми размерами и сниженным энергопотреблением, двухкомпонентный, 2,4 гГц, диалоговое кодирование с 256-и битными индивидуальными ключами шифрования,

Автозапчасти

Санкт-Петербург, Пушкин, Детскосельский бульвар, 5А2 года назад Источник

Внимание! Festima. Ru является поисковиком по объявлениям с популярных площадок. Мы не производим реализацию товара, не храним изображения и персональные данные. Все изображения принадлежат их авторам

Отказ от ответственности

Ru является поисковиком по объявлениям с популярных площадок. Мы не производим реализацию товара, не храним изображения и персональные данные. Все изображения принадлежат их авторам

Отказ от ответственности

Бесконтактный иммобилайзер i95 eco. Приеду (в черте города), установлю, настрою и обучу, как пользоваться системой! На любой автомобиль, гарантия 1год! Выезды осуществляются по пятницам, субботам и в остальные дни в вечернее время!

Автозапчасти

2 года назад Источник

Бесконтактный иммобилайзер i95 eco. Приеду (в черте города), установлю, настрою и обучу, как пользоваться системой! На любой автомобиль, гарантия 1год! Выезды осуществляются по пятницам, субботам и в остальные дни в вечернее время!

Автозапчасти

Санкт-Петербург, Красносельский район, территория Старо-Паново, Поселковая ул., 1Б2 года назад Источник

Бесконтактный иммобилайзер i95 eco. Приеду (в черте города), установлю, настрою и обучу, как пользоваться системой! На любой автомобиль, гарантия 1год! Выезды осуществляются по пятницам, субботам и в остальные дни в вечернее время!

Приеду (в черте города), установлю, настрою и обучу, как пользоваться системой! На любой автомобиль, гарантия 1год! Выезды осуществляются по пятницам, субботам и в остальные дни в вечернее время!

Автозапчасти

Санкт-Петербург, Красносельский район, территория Старо-Паново, Поселковая ул., 1Б2 года назад Источник

Иммобилайзер — Противоугонное средство предотвращающее возможность запускать мотор автомобиля. В рабочем состоянии.

Автозапчасти

Челябинская область, Челябинск, ул. Цвиллинга2 года назад Источник

Автосигнализация оснащена интерфейсом 2CAN+2LIN, GSM, имеет интегрированный иммобилайзер с бесконтактной меткой и автозапуск. Установка в сертифицированном центре

Автозапчасти

Пермский край, Пермь, Грузинская ул. , 11

, 11 2 года назад Источник

Автосигнализация оснащена интерфейсом 2CAN+2LIN, GSM, имеет интегрированный иммобилайзер с бесконтактной меткой и автозапуск. Установка в сертифицированном центре

Автозапчасти

2 года назад Источник

Автосигнализация оснащена интерфейсом 2CAN+2LIN, GSM, имеет интегрированный иммобилайзер с бесконтактной меткой и автозапуск. Установка в сертифицированном центре. Возможна беспроцентная рассрочка оплаты

Автозапчасти

Пермский край, Пермь, Грузинская ул., 112 года назад Источник

Иммобилайзер Karakurt JS-105 бесконтактного типа, радиометка с рекордно малыми размерами и сниженным энергопотреблением, двухкомпонентный, 2,4 гГц.

Автозапчасти

2 года назад Источник

Иммобилaйзeр StarLine i92. Новый. Полный комплект. Нaдежнaя и провepeннaя врeменeм cиcтeмa! Без торга. Благoдaря встpоенному датчику движения иммoбилайзер мoжно испoльзoвaть coвмeстно с cиcтемaми диcтанционнoго запуска двигатeля, прoщe говopя интeгpиpовать в aвтомoбиль в кoтoрoм устaнoвлeна сигнализация с автопрогревом. Иммобилайзер StаrLinе i92 надежно защищает автомобиль от угона и разбойного захвата благодаря технологии беспроводных блокировок двигателя и бесконтактного опознавания владельца с помощью диалоговой авторизации на частоте 2,4ГГц. Защищенность кода и иммобилайзера диалоговая авторизация защита от активной ретрансляции кодов защита от интеллектуальной атаки методом перебора кодов защита от обнаружения цепи блокировки Противоугонные функции режим блокировки двигателя «стандартный» режим блокировки двигателя «антиограбление» выходы для управления замком капота блокировка двигателя с имитацией неисправности блокировка двигателя по признаку перемещения автомобиля возможность подключения дополнительного реле блокировки Сервисные функции режим сервисного обслуживания экстренное отключение персональным кодом режим контроля связи оперативный выбор режима охраны брелоком звуковое извещение о предстоящей блокировке двигателя

Полный комплект. Нaдежнaя и провepeннaя врeменeм cиcтeмa! Без торга. Благoдaря встpоенному датчику движения иммoбилайзер мoжно испoльзoвaть coвмeстно с cиcтемaми диcтанционнoго запуска двигатeля, прoщe говopя интeгpиpовать в aвтомoбиль в кoтoрoм устaнoвлeна сигнализация с автопрогревом. Иммобилайзер StаrLinе i92 надежно защищает автомобиль от угона и разбойного захвата благодаря технологии беспроводных блокировок двигателя и бесконтактного опознавания владельца с помощью диалоговой авторизации на частоте 2,4ГГц. Защищенность кода и иммобилайзера диалоговая авторизация защита от активной ретрансляции кодов защита от интеллектуальной атаки методом перебора кодов защита от обнаружения цепи блокировки Противоугонные функции режим блокировки двигателя «стандартный» режим блокировки двигателя «антиограбление» выходы для управления замком капота блокировка двигателя с имитацией неисправности блокировка двигателя по признаку перемещения автомобиля возможность подключения дополнительного реле блокировки Сервисные функции режим сервисного обслуживания экстренное отключение персональным кодом режим контроля связи оперативный выбор режима охраны брелоком звуковое извещение о предстоящей блокировке двигателя

Автозапчасти

Красноярск, Семафорная улица, 3212 года назад Источник

Иммoбилайзep StаrLinе i92. Новый. Полный комплект. Нaдежнaя и прoверeнная вpeмeнeм cиcтeмa! Без торга. Блaгодаря вcтрoенному датчику движения иммoбилайзер можно испoльзовaть coвмeстнo с cистемaми диcтанционнoго запуска двигатeля, прoщe говopя интегриpoвать в aвтомoбиль в кoтopом уcтановлена сигнализация с автопрогревом. Иммобилайзер StаrLinе i92 надежно защищает автомобиль от угона и разбойного захвата благодаря технологии беспроводных блокировок двигателя и бесконтактного опознавания владельца с помощью диалоговой авторизации на частоте 2,4ГГц. Защищенность кода и иммобилайзера диалоговая авторизация защита от активной ретрансляции кодов защита от интеллектуальной атаки методом перебора кодов защита от обнаружения цепи блокировки Противоугонные функции режим блокировки двигателя «стандартный» режим блокировки двигателя «антиограбление» выходы для управления замком капота блокировка двигателя с имитацией неисправности блокировка двигателя по признаку перемещения автомобиля возможность подключения дополнительного реле блокировки Сервисные функции режим сервисного обслуживания экстренное отключение персональным кодом режим контроля связи оперативный выбор режима охраны брелоком звуковое извещение о предстоящей блокировке двигателя

Новый. Полный комплект. Нaдежнaя и прoверeнная вpeмeнeм cиcтeмa! Без торга. Блaгодаря вcтрoенному датчику движения иммoбилайзер можно испoльзовaть coвмeстнo с cистемaми диcтанционнoго запуска двигатeля, прoщe говopя интегриpoвать в aвтомoбиль в кoтopом уcтановлена сигнализация с автопрогревом. Иммобилайзер StаrLinе i92 надежно защищает автомобиль от угона и разбойного захвата благодаря технологии беспроводных блокировок двигателя и бесконтактного опознавания владельца с помощью диалоговой авторизации на частоте 2,4ГГц. Защищенность кода и иммобилайзера диалоговая авторизация защита от активной ретрансляции кодов защита от интеллектуальной атаки методом перебора кодов защита от обнаружения цепи блокировки Противоугонные функции режим блокировки двигателя «стандартный» режим блокировки двигателя «антиограбление» выходы для управления замком капота блокировка двигателя с имитацией неисправности блокировка двигателя по признаку перемещения автомобиля возможность подключения дополнительного реле блокировки Сервисные функции режим сервисного обслуживания экстренное отключение персональным кодом режим контроля связи оперативный выбор режима охраны брелоком звуковое извещение о предстоящей блокировке двигателя

Автозапчасти

Красноярск, Семафорная улица, 3212 года назад Источник

Иммoбилайзер StarLinе i95 (2 брeлка, модуль блокирoвки, зуммеp, инстpукция пo устaновкe, инстpукция пo экcплуaтaции) Hадежные иммoбилайзеры c диaлоговoй aвтoризaциeй на чaстотe 2,4 ГГц, беспpоводной блoкирoвкoй двигателя, упpавлением эл. зaмком кaпoта и рeжимом «cвoбодныe pуки» Иммoбилaйзeры StarLinе надeжнo защищают aвтoмобиль от угона и разбойного захвата, благодаря технологиям беспроводной блокировки двигателя и бесконтактного опознавания владельца с помощью диалоговой авторизации на частоте 2,4ГГц. Рекомендуются для совместного использования с автосигнализацией с функцией автозапуска

зaмком кaпoта и рeжимом «cвoбодныe pуки» Иммoбилaйзeры StarLinе надeжнo защищают aвтoмобиль от угона и разбойного захвата, благодаря технологиям беспроводной блокировки двигателя и бесконтактного опознавания владельца с помощью диалоговой авторизации на частоте 2,4ГГц. Рекомендуются для совместного использования с автосигнализацией с функцией автозапуска

Автозапчасти

2 года назад Источник

Иммoбилaйзep StarLine i92. Новый. Полный комплект. Нaдежнaя и прoвeреннaя временeм cиcтeмa! Без торгa. Блaгодaря вcтроеннoму дaтчику движeния иммобилайзер мoжнo использовaть coвместно c cиcтeмами диcтaнциoннoго запуcка двигатeля, прoщe говopя интегриpoвать в aвтoмобиль в котоpoм уcтaновлена сигнализация с автопрогревом. Иммобилайзер StаrLinе i92 надежно защищает автомобиль от угона и разбойного захвата благодаря технологии беспроводных блокировок двигателя и бесконтактного опознавания владельца с помощью диалоговой авторизации на частоте 2,4ГГц. Защищенность кода и иммобилайзера диалоговая авторизация защита от активной ретрансляции кодов защита от интеллектуальной атаки методом перебора кодов защита от обнаружения цепи блокировки Противоугонные функции режим блокировки двигателя «стандартный» режим блокировки двигателя «антиограбление» выходы для управления замком капота блокировка двигателя с имитацией неисправности блокировка двигателя по признаку перемещения автомобиля возможность подключения дополнительного реле блокировки Сервисные функции режим сервисного обслуживания экстренное отключение персональным кодом режим контроля связи оперативный выбор режима охраны брелоком звуковое извещение о предстоящей блокировке двигателя

Автозапчасти

Красноярский край, Красноярск, Семафорная ул. , 321

, 321 2 года назад Источник

Войти

Все сервисы становятся доступными без ограничений

Сможете пользоваться сервисом Festima.Ru на разных устройствах.

Это удобно и бесплатно

Attack Graph Ответ на US CERT AA22-152A: Группа вымогательства данных Karakurt

Ранее на этой неделе мы опубликовали сообщение в блоге о выпуске новой оценки AttackIQ, касающейся проникновения инструментов и вредоносных программ, связанных с группой вымогательства данных Karakurt, недавно отмеченной Предупреждение US-CERT AA22-152A. Сегодня мы продолжаем выпуск подробного графика атак, который полностью имитирует их тактику, методы и процедуры.

Каракурт — финансово мотивированный противник, занимающийся вымогательством данных, которые уже затронули более 40 организаций в различных отраслях и регионах. Основываясь на доступных разведывательных данных, мы заметили, что злоумышленник в первую очередь сосредоточен на краже данных для последующего вымогательства, а не на традиционном шифровании программ-вымогателей или деструктивных атаках.

Основываясь на доступных разведывательных данных, мы заметили, что злоумышленник в первую очередь сосредоточен на краже данных для последующего вымогательства, а не на традиционном шифровании программ-вымогателей или деструктивных атаках.

Проверка эффективности вашей программы безопасности против этого типа атаки имеет первостепенное значение для снижения риска. Используя этот новый график атак на платформе оптимизации безопасности AttackIQ, специалисты по безопасности смогут:

- Оценить эффективность мер безопасности по сравнению с распространенными методами сохранения, обнаружения и эксфильтрации данных.

- Оценка состояния безопасности для методов, используемых субъектом, ориентированным на кражу данных и вымогательство жертв с угрозами публичного раскрытия данных.

- Непрерывно проверяйте конвейеры обнаружения и предотвращения на предмет активности субъектов, которые могут иметь различные методы начального доступа, но общий подход с использованием клавиатуры.

График атаки Эмуляция приемов Каракурта

Субъекты угрозы Karakurt — это киберпреступники, которые обычно получают доступ к сетям жертв от различных брокеров первоначального доступа, используя украденные учетные данные или используя распространенные уязвимости, такие как Log4Shell или Zerologon. Наша эмуляция графа атаки начинается после того, как этот первоначальный доступ уже достигнут.

Оказавшись внутри своей удобной цели, они сосредотачиваются на обеспечении устойчивости с помощью Cobalt Strike и установлении сетевого соединения со своей инфраструктурой управления и контроля.

Ingress Tool Transfer ( T1105 ) : загрузите и сохраните образцы фишинговых документов и вредоносного ПО Cobalt Strike.

Протокол прикладного уровня ( T1071 ) и резервные каналы ( T1008 ): Эмуляция подключения управления и контроля с параметрами аварийного переключения для протоколов HTTPS, HTTP и DNS.

Service Windows ( T1543.003 ), клавиши REGISTION RUN ( T1547.001 ) и управление Windows ( T1047 ) : удары COBALT AR -PRETHORA; наш график атаки попробует подмножество этих методов, чтобы найти успешную точку опоры.

Теперь, когда постоянство настроено, Karakurt сосредотачивается на сборе дополнительных учетных данных, которые можно использовать для горизонтального перемещения в другие системы или доступа к удаленным внешним серверам.

Обнаружение учетной записи ( T1087 ): Используйте команды жизни за пределами земли, такие как «net user», чтобы получить список дополнительных учетных записей, известных зараженному хосту.

Сброс учетных данных ОС ( T1003 ): Было замечено, что Karakurt использует Mimikatz для дампа паролей и хэшей для учетных записей Windows.

Вооружившись своими новыми учетными данными, актор собирается начать фазу обнаружения своей атаки, чтобы найти подключаемые хосты, файлы и папки, представляющие интерес, которые будут направлять их горизонтальное перемещение, используя собственные функции операционной системы, такие как удаленный рабочий стол.

Обнаружение сетевых подключений системы ( T1049 ): Продолжайте использовать команды жизни за счет земли, такие как «netstat» и «net use», для поиска других систем, удаленно подключенных к исходному плацдарму.

Обнаружение файлов и каталогов ( T1083 ): Karakurt будет просматривать локальный хост и удаленные общие ресурсы, чтобы найти конфиденциальные файлы, которые могут быть украдены и удерживаться в качестве выкупа. Создание списков файлов и каталогов для идентификации файлов данных для ускорения их оценки.

Протокол удаленного рабочего стола ( T1021.001 ): Объединив сброшенные учетные данные и обнаруженные удаленные хосты, актор попытается переместиться на другой хост и повторять процесс обнаружения, пока не соберет достаточно данных для эксфильтрации.

После того, как действия по обнаружению и боковому перемещению завершены, Каракурту пора приступить к обработке украденных данных и эксфильтрации их на внешние ресурсы, принадлежащие актору. Они попытаются использовать облачных провайдеров или SFTP для массовой эксфильтрации. Если ничего не помогает, они могут вернуться к Cobalt Strike для эксфильтрации данных через HTTP.

Они попытаются использовать облачных провайдеров или SFTP для массовой эксфильтрации. Если ничего не помогает, они могут вернуться к Cobalt Strike для эксфильтрации данных через HTTP.

Локальное размещение данных ( T1074.001 ): Этот субъект предпочитает проводить массовые операции эксфильтрации, поэтому сбор и хранение данных в одном месте помогает этому методу.

Эксфильтрация в облачное хранилище ( T1567.002 ): Каракурт загружал и использовал инструмент командной строки Rclone для эксфильтрации файлов в «Mega.io» или других облачных провайдеров.

Эксфильтрация по протоколу с асимметричным шифрованием, отличному от C2 ( T1048.002 ): Кроме того, было замечено, что злоумышленник привносит FileZilla в среду для извлечения данных через SFTP.

Эксфильтрация по каналу C2 ( T1041 ) и Эксфильтрация по незашифрованному протоколу, отличному от C2 ( T1048. 003 ): бэкдор для эксфильтрации через HTTP-соединение.

003 ): бэкдор для эксфильтрации через HTTP-соединение.

Возможности для расширения графика атаки

В дополнение к тому, что уже описано на графике атаки, есть еще две техники, используемые этим злоумышленником, которые также являются частью платформы AttackIQ. Команды безопасности могут легко расширить этот график атак с помощью простой операции клонирования с последующим добавлением этих сценариев или создать новые оценки, если их среды соответствуют требованиям сценария:

- Дамп баз данных Active Directory ( T1003.003 ): Одной из важных задач для субъектов киберугроз является получение копии базы данных Active Directory, чтобы ее можно было атаковать в автономном режиме.

Было замечено, что Karakurt сбрасывает базу данных NTDS.dit с контроллера домена после получения административного доступа. Этот сценарий должен выполняться на ресурсе контроллера домена.

Было замечено, что Karakurt сбрасывает базу данных NTDS.dit с контроллера домена после получения административного доступа. Этот сценарий должен выполняться на ресурсе контроллера домена. - Эксфильтрация файлов через SFTP (T1048.002): Злоумышленники, в том числе Karakurt, обычно используют скрытые методы эксфильтрации данных, чтобы избежать обнаружения. Рекомендуется добавить этот сценарий эксфильтрации SFTP, чтобы помочь в обнаружении и предотвращении этого метода. Для этого сценария требуется доступный сервер, поддерживающий Secure Shell, и действительные учетные данные для доступа к удаленному ресурсу.

Возможности обнаружения и смягчения последствий

С таким количеством различных методов, используемых злоумышленниками, может быть трудно понять, какие из них следует отдавать приоритет для предотвращения и обнаружения возможностей. AttackIQ рекомендует сначала сосредоточиться на следующих методах, эмулируемых в наших сценариях, прежде чем переходить к остальным методам.

1. Перенос инструмента для входа ( T1105 )

Остановка или определение момента, когда субъект угрозы отключает свой набор инструментов после первоначальной компрометации, поможет предотвратить последующие действия, которым способствуют эти инструменты. После того как злоумышленник скомпрометировал конечную точку, он может попытаться перенести инструменты или вредоносное ПО на устройство с помощью таких приложений, как PowerShell, certutil, Bitsadmin и Curl.

1а. Процесс обнаружения

Следующие правила Sigma могут помочь определить, когда выполняется загрузка подозрительных файлов:

Пример PowerShell:

Имя процесса == (Cmd.exe ИЛИ Powershell.exe) Командная строка СОДЕРЖИТ (("IWR" ИЛИ "Invoke-WebRequest") И "DownloadData" И "Скрытый")

certutil Пример:

Имя процесса == Certutil.exe

Командная строка содержит ("-urlcache" И "-f" И "http") Bitsadmin Пример:

Имя процесса == Bitsadmin.exe

Командная строка СОДЕРЖИТ ("/transfer" И "http") Пример завитка:

Имя процесса == Curl.exe

Командная строка СОДЕРЖИТ ("http" И "-o") 1б. Политики смягчения последствий

MITRE рекомендует следующие меры:

- М1031

2. Служба Windows ( T1543.003 ), ключи запуска реестра ( T1547.001 ) и инструментарий управления Windows ( T1047 ) :

Служба Windows ( T1543.003 ), ключи запуска реестра ( T1547.001 ) и инструментарий управления Windows ( T1047 ) :

Постоянство — это ключевой переломный момент в жизненном цикле атаки актора. Обеспокоенные потенциальной потерей доступа, они предпримут шаги, чтобы гарантировать, что они останутся на зараженном хосте после перезагрузки или частичного исправления. Нарушение их способности удерживать точку опоры поможет предотвратить их немедленное возвращение.

2а. Процесс обнаружения

Следующие правила могут помочь определить, когда устанавливаются эти механизмы сохраняемости.

Создание службы:

Имя процесса == (Cmd.exe ИЛИ Powershell.exe)

Командная строка СОДЕРЖИТ ("sc" И "create" И "start = "auto") Ключи запуска реестра:

Имя процесса == powershell.exe

Командная строка СОДЕРЖИТ ("Set-ItemProperty" И ("HKLM" ИЛИ "HKCU") И "Software\Microsoft\Windows\CurrentVersion" И ("run" ИЛИ "runonce"))

Имя процесса == («cmd. exe» ИЛИ «powershell.exe»)

Командная строка СОДЕРЖИТ "reg.exe" И "добавить" И ("HKLM" ИЛИ "HKCU") И "Software\Microsoft\Windows\CurrentVersion" И ("run" ИЛИ "runonce"))

exe» ИЛИ «powershell.exe»)

Командная строка СОДЕРЖИТ "reg.exe" И "добавить" И ("HKLM" ИЛИ "HKCU") И "Software\Microsoft\Windows\CurrentVersion" И ("run" ИЛИ "runonce")) Инструментарий управления Windows:

Источник == "WinEventLog:Microsoft-Windows-WMI-Activity/Operational"

EventCode == ("5859" ИЛИ ("5861" И ("ActiveScriptEventConsumer" ИЛИ "CommandLineEventConsumer" ИЛИ "CommandLineTemplate"))

Поставщик != "Поставщик событий SCM"

Запрос! = "выберите * из MSFT_SCMEventLogEvent"

Пользователь != "S-1-5-32-544"

Возможная причина != "Постоянная" 2б. Политики смягчения последствий

Убедитесь, что групповая политика обеспечивает только авторизованным пользователям или администраторам возможность использовать такие инструменты, как cmd.exe , powershell.exe, sc.exe и reg.exe. Предоставление этих административных инструментов только авторизованному персоналу значительно снизит вероятность проведения этих атак на пользователей с более низким уровнем привилегий.

MITRE рекомендует следующие меры для T1543.003:

- M1047

- М1040

- М1045

- М1028

- М1018

3. Сброс учетных данных ОС ( T1003 )

Сброс учетных данных ОС ( T1003 )

Действующие лица, такие как Каракурт, почти всегда будут требовать дополнительных имен пользователей и паролей помимо тех, с которыми они начали, чтобы перемещаться на другие хосты и находить дополнительные конфиденциальные данные. Mimikatz — это инструмент с открытым исходным кодом с регулярными обновлениями версий, которые обходят многие антивирусные решения. Сосредоточение внимания на аргументах командной строки и последующем поведении — прочная основа для ограничения возможности распространения актора.

3а. Процесс обнаружения

Имя процесса == powershell.exe

Командная строка СОДЕРЖИТ (("DownloadString" ИЛИ "DownloadFile") И "http" И ".ps1" И ("IEX" ИЛИ "Invoke-Expression") И "Invoke-Mimikatz") 3б. Политики смягчения последствий

MITRE рекомендует следующие меры для T1003 :

- M1015

- М1040

- М1043

- М1041

- М1028

- M1027

- М1026

- М1025

- М1017

4. Эксфильтрация по незашифрованному протоколу, отличному от C2 ( T1048.003 )

Эксфильтрация по незашифрованному протоколу, отличному от C2 ( T1048.003 )

Последняя возможная возможность предотвращения этого вторжения — попытка эксфильтрации собранных данных о жертвах. Предотвращение установления злоумышленником таких подключений к ненадежным сайтам или выявления случаев злоупотребления законными услугами имеет решающее значение для предотвращения утечки данных. Решительный актер, такой как Каракурт, не собирается сдаваться, когда один путь терпит неудачу; они будут настойчивы и будут использовать свои запасные варианты exfil. Поэтому очень важно реагировать агрессивно, когда срабатывают эти предупреждения.

4а. Процесс обнаружения

Обнаружение эксфильтрации хорошо подходит для решений IDS/IPS и DLP. Эти продукты должны быть настроены для идентификации конфиденциальных файлов. Если конфиденциальные файлы или большой объем веб-трафика отправляются на редкий внешний IP-адрес, это должно быть обнаружено или предотвращено в зависимости от политик безопасности для элемента управления безопасностью. Хранение архивных данных NetFlow также может привести к тому, что хосты будут испытывать необычные пики исходящего трафика.

Хранение архивных данных NetFlow также может привести к тому, что хосты будут испытывать необычные пики исходящего трафика.

4б. Политики смягчения последствий

MITRE рекомендует следующие меры для T1048.003 :

- M1057

- M1037

- M1031

- М1030

Заключение

Таким образом, на этом графике атак будут оцениваться процессы безопасности и реагирования на инциденты, а также будет поддерживаться улучшение вашей системы контроля безопасности в отношении субъекта с целенаправленными операциями по поиску и краже конфиденциальных данных. С данными, полученными в результате непрерывного тестирования и использования этого графика атак, вы можете сосредоточить свои команды на достижении ключевых результатов безопасности, настроить средства безопасности и работать над повышением общей эффективности вашей программы безопасности против известной и опасной угрозы.

С данными, полученными в результате непрерывного тестирования и использования этого графика атак, вы можете сосредоточить свои команды на достижении ключевых результатов безопасности, настроить средства безопасности и работать над повышением общей эффективности вашей программы безопасности против известной и опасной угрозы.

AttackIQ всегда готов помочь специалистам по безопасности внедрить этот график атак и другие аспекты платформы оптимизации безопасности AttackIQ, в том числе с помощью нашей совместно управляемой службы безопасности AttackIQ Vanguard.

Анализ угроз Intel и Blockchain раскрывает расширение бизнес-модели Conti

Основные сведения о Каракурте . Оплата выкупа также не приводит к удалению данных Каракуртом.

Оплата выкупа также не приводит к удалению данных Каракуртом. Tetra Defense, компания Arctic Wolf®, в партнерстве с Chainalysis проанализировала связь между группой кибер-вымогателей Karakurt с программами-вымогателями Conti и Diavol с помощью цифровой криминалистики Tetra и аналитики блокчейна Chainalysis. Как показали недавние утечки, Conti и Trickbot — сложные операции со сложной структурой. Но наши результаты показывают, что сеть даже шире, чем предполагалось изначально, и включает в себя дополнительные операции только для эксфильтрации. Интернет также более липкий, поскольку мы неоднократно подтверждали, что группа «Каракурт» не удаляет данные жертвы и сохраняет копию даже после вымогательства.

Предыстория В 2021 году в Tetra Defense обратился клиент, который утверждал, что подвергся повторному вымогательству программ-вымогателей. Ранее они были жертвой программы-вымогателя Conti и заплатили по требованию только для того, чтобы позже обнаружить еще одну попытку вымогательства со стороны неизвестной группы. За исключением того, что во второй попытке шифрование не произошло. После успешного восстановления после первого вторжения этот клиент вошел в свои системы и обнаружил еще одну записку с требованием выкупа, в которой говорилось, что конфиденциальные данные были украдены, и требовался дополнительный выкуп.

За исключением того, что во второй попытке шифрование не произошло. После успешного восстановления после первого вторжения этот клиент вошел в свои системы и обнаружил еще одну записку с требованием выкупа, в которой говорилось, что конфиденциальные данные были украдены, и требовался дополнительный выкуп.

Интересное время. Когда Tetra Defense взялась за дело и начала исследовать системы клиента, стало ясно, что второй вымогатель использовал тот же самый бэкдор, оставленный группой Conti, для доступа к сети жертвы. Это был черный ход Cobalt Strike, указывающий на то, что второму злоумышленнику потребуется доступ к серверу Conti Cobalt Strike, чтобы использовать механизм сохраняемости. Такой доступ можно было получить только посредством какой-либо покупки, отношений или тайного получения доступа к инфраструктуре группы Conti.

Все это произошло в неспокойный период, когда Conti боролась с недовольными аффилиатами, недовольными низкой оплатой труда и утечкой конфиденциальной информации, такой как пособия и учебные материалы Conti. Тетра отметила возможность того, что этот второй участник мог быть оперативником или аффилированным лицом Conti, особенно учитывая их доступ к черному ходу. Возможно, это был недовольный сотрудник, который пытался «убрать посредника» и уйти с большей прибылью, тихо вернувшись, чтобы украсть данные. Или, возможно, это был пробный запуск стратегической диверсификации, санкционированной основной группой.

Тетра отметила возможность того, что этот второй участник мог быть оперативником или аффилированным лицом Conti, особенно учитывая их доступ к черному ходу. Возможно, это был недовольный сотрудник, который пытался «убрать посредника» и уйти с большей прибылью, тихо вернувшись, чтобы украсть данные. Или, возможно, это был пробный запуск стратегической диверсификации, санкционированной основной группой.

Так началась более регулярная схема вымогательства кражи данных. Всего несколько дней спустя Tetra Defense столкнулась с первой жертвой так называемого «Каракурта», использовавшего методы, аналогичные тем, которые наблюдались в предыдущей попытке повторного вымогательства всего за несколько дней до этого. Опять же, жертва не сообщила о шифровании, только о выкупе, указывающем на то, что были украдены большие объемы конфиденциальных данных. Это не было чем-то неслыханным. Другие группы, такие как Marketo, начали использовать эту тактику раньше, а некоторые другие, такие как Bl@ckt0r и Bonaci Group, были в значительной степени одновременными. Но Каракурт, казалось, пережил всех своих конкурентов в этом зарождающемся пространстве, предназначенном только для эксфильтрации, поскольку Tetra Defense отреагировала на многочисленные инциденты в течение следующих нескольких месяцев. Наш анализ может пролить свет на относительную долговечность каракурта.

Но Каракурт, казалось, пережил всех своих конкурентов в этом зарождающемся пространстве, предназначенном только для эксфильтрации, поскольку Tetra Defense отреагировала на многочисленные инциденты в течение следующих нескольких месяцев. Наш анализ может пролить свет на относительную долговечность каракурта.

Логотип Каракурта

Кто такой Каракурт?

Каракурт назван в честь распространенного имени ядовитого паука-вдовы, изображение, которое группа не колеблется использовать аллегорически, описывая, кто они такие. Как видно из отрывка, взятого с сайта утечки в даркнете, вымогательство кражи данных сравнивают с ядовитым укусом. Противоядие? Сотрудничество, конечно.

Скриншот с сайта утечки Каракурт в даркнет.

В отличие от типичной программы-вымогателя, в которой злоумышленник отказывает жертве в доступе к данным с помощью шифрования, Karakurt — это группа киберпреступников, которая проникает в сети и занимается вымогательством путем кражи и угроз разглашения данных без какой-либо попытки шифрования. С момента первых наблюдаемых атак в августе 2021 года «Каракурт» стал жертвой организаций в ряде отраслей по крайней мере в восьми странах.[1]

С момента первых наблюдаемых атак в августе 2021 года «Каракурт» стал жертвой организаций в ряде отраслей по крайней мере в восьми странах.[1]

Как правило, Каракурт угрожает опубликовать данные жертв на фирменном даркнете, известном своей причудливой эстетикой. До недавнего времени «Каракурт» публиковал списки имен жертв, которые предпочли не подчиняться требованиям группы, но теперь начинают выполнять угрозы обнародовать украденные данные.

Karakurt Dark Web Home PageConti Hypothesis

Реагируя на более чем дюжину инцидентов с Karakurt на сегодняшний день, Tetra Defense создала дополнительный набор данных, что привело к вторжению. Наиболее распространенной точкой первоначального вторжения для атак Karakurt являются виртуальные частные сети Fortinet SSL, а также точка компрометации для более раннего повторного вымогательства, по-видимому, связанного с Conti.

В то время как атаки Каракуртов могут различаться в зависимости от инструментов, стали появляться некоторые заметные совпадения между некоторыми вторжениями Каракуртов и ранее подозреваемым повторным вымогательством, связанным с Конти, включая использование одних и тех же инструментов для эксфильтрации, уникальный выбор злоумышленника для создания и оставлять после себя список эксфильтрованных данных с именем «file-tree. txt» в среде жертвы, а также многократное использование одного и того же имени хоста злоумышленника при удаленном доступе к сетям жертвы (см. таблицу ниже).

txt» в среде жертвы, а также многократное использование одного и того же имени хоста злоумышленника при удаленном доступе к сетям жертвы (см. таблицу ниже).

Любая отдельная точка данных далека от дымящегося пистолета, но если рассматривать их вместе как серию решений, сделанных злоумышленником для достижения уникальной цели вымогательства кражи данных, есть основания сделать основанное на выводах утверждение о том, что эти вторжения могут быть связаны . Если загадочная банда повторного вымогательства действительно была связана с Конти, а также с Каракуртом, то транзитивный вывод может указывать на связь между Конти и Каракуртом.

Кроме того, Tetra был связан с другим клиентом, пострадавшим от атаки Karakurt, только после проведения судебно-медицинской экспертизы мы узнали, что в прошлом они были предыдущей жертвой программы-вымогателя Ryuk. Это был второй признак потенциальной связи Conti, поскольку Ryuk и Conti развернуты Trickbot Group и демонстрируют значительное техническое, а также финансовое совпадение. Вооружившись гипотезой о том, что происходит что-то более системное, Tetra Defense сотрудничала с нашими партнерами по разведке в Chainalysis.

Вооружившись гипотезой о том, что происходит что-то более системное, Tetra Defense сотрудничала с нашими партнерами по разведке в Chainalysis.

Связанные с Conti Повторное вымогательство | Каракурт | |

Корень компрометации | Fortinet SSL VPN | Fortinet SSL VPN |

Инструмент для эксфильтрации | WinSCP | WinSCP |

Список файлов | «file-tree.txt» остался в системе жертвы | «file-tree.txt» остался в системе жертвы |

Имя хоста злоумышленника | Идентичен | Идентичен |

Действия с целью | Эксфильтрация данных | Эксфильтрация данных |

Сравнение более раннего повторного вымогательства без атрибуции и группы вторжений Karakurt проведенный Конти и Каракуртом, чтобы выявить финансовые связи между ними. Анализ блокчейна предоставил некоторые из самых ранних указаний на связи Karakurt с программой-вымогателем Conti, поскольку соответствующие транзакции предшествовали обнаружению сходства в программном обеспечении Karakurt и Conti и стратегии атаки.

Анализ блокчейна предоставил некоторые из самых ранних указаний на связи Karakurt с программой-вымогателем Conti, поскольку соответствующие транзакции предшествовали обнаружению сходства в программном обеспечении Karakurt и Conti и стратегии атаки.

Chainalysis выявил десятки адресов криптовалюты, принадлежащих Karakurt, разбросанных по нескольким кошелькам. Платежи жертв на эти адреса варьируются от 45 000 до 1 миллиона долларов в криптовалюте. Сразу же мы можем увидеть примеры кошельков Karakurt, отправляющих значительные суммы криптовалюты на кошельки Conti.

Например, на снимке экрана Chainalysis Reactor выше мы видим, как вымогательский кошелек Karakurt перемещает 11,36 биткойнов — на момент перевода это стоило примерно 472 000 долларов США — на кошелек Conti. Но связи уходят еще глубже. Chainalysis также обнаружил, что несколько платежных адресов жертв Karakurt размещены в кошельках, в которых также размещены платежные адреса жертв Conti.

Хостинг с общим кошельком практически не оставляет сомнений в том, что Conti и Karakurt развернуты одним и тем же лицом или группой.

Компания Tetra обнаружила некоторые недосмотры оперативников Karakurt, которые выявили связь с программой-вымогателем Diavol, другой группой, появившейся примерно в то же время (июль 2021 г.) и связанной с Trickbot.[3] Ответчики Tetra наблюдали действия злоумышленников в нескольких случаях, которые доказывали совместное использование инструментов и инфраструктуры, хотя, как и Conti, Diavol использует шифрование, а Karakurt — нет.

Сообщалось, что Diavol, Conti и Ryuk использовали один и тот же загрузчик вредоносных программ[4], а утечки из чата Conti Jabber в феврале-марте 2022 г. еще больше выявили характер связи с Diavol.[5] В чатах Стерн (администратор Trickbot Group и менеджер Conti) написал Манго (менеджеру по персоналу) в начале июля 2021 года, чтобы сообщить, что Багет, другой оперативник, завершил работу над шкафчиком Diavol и что он оказался чистым в ходе тестов на обнаружение вирусов. . И Karakurt, и Diavol возникли из самого сердца Conti, и Tetra Defense смогла подтвердить, что операторы Karakurt и Diavol использовали общую инфраструктуру злоумышленников в течение одного и того же периода времени.

Анализ блокчейна снова подтверждает связь Дьявола с Каракуртом и Конти. Как и в случае с Karakurt, на приведенном ниже графике Reactor показан вымогательский адрес Diavol, размещенный в кошельке, содержащем адреса, используемые в атаках программ-вымогателей Conti.

Опять же, этот общий адрес почти с полной уверенностью подтверждает, что Diavol развернут теми же участниками, что и Conti и Karakurt.

Каракурт может быть стратегией диверсификации Conti, но не мудрой Нам удалось продемонстрировать относительно высокую надежность связи между Conti, Karakurt и Diavol. Каким бы ни был Каракурт, он, без сомнения, получает некоторое преимущество благодаря доступу к ресурсам Conti, таким как доступ к жертвам или инструментам и инфраструктуре, используемым остальной частью группы. Знание того, с кем вы имеете дело в борьбе с программами-вымогателями, — это редкая возможность, которая помогает защитникам знать, как реагировать. Благодаря совместным усилиям Tetra по проведению судебно-медицинских расследований с аналитиками блокчейна Chainalysis и партнерами по связям с инвесторами можно убедительно доказать, что Karakurt и Diavol являются частью развивающейся сети Conti.

Почему компания Conti может использовать квази-вымогатели, такие как Karakurt? Conti Leaks может дать ответ. Беседы между менеджерами Trickbot Group показывают, что они долго и упорно думали о том, как диверсифицировать свою бизнес-модель, и некоторые из них предлагали такие идеи, как продажа похищенных данных или доступ к жертвам. Работа с несколькими штаммами программ-вымогателей также может быть способом повысить отказоустойчивость и обеспечить непрерывность бизнеса в условиях любых возможных действий правительства. На фоне беспрецедентных действий правоохранительных органов в отношении программ-вымогателей в 2021 году, когда появился Karakurt, менеджеры Conti, возможно, поняли, что запуск штамма, который не шифрует, может обойти проверку, проводимую «программой-вымогателем», и при этом достичь финансовых целей.

Пока неизвестно, является ли Каракурт тщательно продуманной подработкой оперативников Conti и Diavol или это предприятие, санкционированное всей организацией. Что мы можем сказать, так это то, что эта связь, возможно, объясняет, почему Каракурт выживает и процветает, несмотря на то, что некоторые из его конкурентов, занимающихся только эксфильтрацией, вымирают.

Что мы можем сказать, так это то, что эта связь, возможно, объясняет, почему Каракурт выживает и процветает, несмотря на то, что некоторые из его конкурентов, занимающихся только эксфильтрацией, вымирают.

Но в долгосрочной перспективе эта стратегия может иметь неприятные последствия, поскольку эти открытия дискредитируют стандартное обещание Conti вымогателей перед жертвами о том, что выплата требуемого выкупа защитит их от будущих атак и приведет к тому, что преступное предприятие сдержит свое слово. Нам неоднократно удавалось подтвердить, что группа «Каракурт» не удаляет данные жертвы после оплаты и сохраняет копию. Однако мотивация этого неясна. Хотя повторного вымогательства после оплаты «Каракуртом» мы пока не наблюдали, сделка жертвы выполняется лишь частично. Кроме того, есть убедительные доказательства того, что Конти использовал Каракурт против бывших жертв.

Изображение предоставлено Team Cymru[6]

Ознакомьтесь с выделенной частью примечания Conti о выкупе выше. Атаки программ-вымогателей основаны на уверенности жертвы в том, что их оплата положит конец атаке и вернет им контроль над их данными. Если жертвы и их фирмы по реагированию на инциденты знают, что Conti, возможно, повторно вымогала у предыдущих жертв, используя Karakurt, и что данные на самом деле не будут удалены, у них будет гораздо меньше стимула платить. Не попадайтесь в сети.

Атаки программ-вымогателей основаны на уверенности жертвы в том, что их оплата положит конец атаке и вернет им контроль над их данными. Если жертвы и их фирмы по реагированию на инциденты знают, что Conti, возможно, повторно вымогала у предыдущих жертв, используя Karakurt, и что данные на самом деле не будут удалены, у них будет гораздо меньше стимула платить. Не попадайтесь в сети.

Arctic Wolf — лидер в области обеспечения безопасности, предлагающий первоклассную облачную платформу для обеспечения безопасности, предназначенную для устранения киберрисков. Для получения дополнительной информации посетите сайт www.arcticwolf.com.

Chainalysis — это платформа данных блокчейна. Мы предоставляем данные, программное обеспечение, услуги и исследования государственным учреждениям, биржам, финансовым учреждениям, а также страховым компаниям и компаниям, занимающимся кибербезопасностью, в более чем 70 странах. Наши данные позволяют использовать программное обеспечение для расследований, соблюдения нормативных требований и анализа рынка, используемое для раскрытия некоторых из самых громких уголовных дел в мире. Для получения дополнительной информации посетите www.chainalysis.com.

Наши данные позволяют использовать программное обеспечение для расследований, соблюдения нормативных требований и анализа рынка, используемое для раскрытия некоторых из самых громких уголовных дел в мире. Для получения дополнительной информации посетите www.chainalysis.com.

Tetra Defense, компания Arctic Wolf, , является ведущей фирмой по реагированию на инциденты, управлению киберрисками и цифровой криминалистике. Для получения дополнительной информации посетите сайт www.tetradefense.com.

Команды Arctic Wolf по исследованию и обнаружению угроз постоянно работают над использованием информации от служб реагирования Tetra Defense о том, как действуют группы угроз, такие как Conti, Karakurt и Diavol, для усиления обнаружения на платформе Arctic Wolf. Ландшафт угроз постоянно меняется, особенно в отношении групп программ-вымогателей и способов их атак. Тот факт, что спасатели Tetra Defense хорошо осведомлены о тактике, методах и процедурах (TTP) этих групп, позволяет Arctic Wolf ежедневно проводить новые разведывательные операции.

Было замечено, что Karakurt сбрасывает базу данных NTDS.dit с контроллера домена после получения административного доступа. Этот сценарий должен выполняться на ресурсе контроллера домена.

Было замечено, что Karakurt сбрасывает базу данных NTDS.dit с контроллера домена после получения административного доступа. Этот сценарий должен выполняться на ресурсе контроллера домена.

exe ИЛИ Powershell.exe)

Командная строка СОДЕРЖИТ (("IWR" ИЛИ "Invoke-WebRequest") И "DownloadData" И "Скрытый")

exe ИЛИ Powershell.exe)

Командная строка СОДЕРЖИТ (("IWR" ИЛИ "Invoke-WebRequest") И "DownloadData" И "Скрытый")  exe» ИЛИ «powershell.exe»)

Командная строка СОДЕРЖИТ "reg.exe" И "добавить" И ("HKLM" ИЛИ "HKCU") И "Software\Microsoft\Windows\CurrentVersion" И ("run" ИЛИ "runonce"))

exe» ИЛИ «powershell.exe»)

Командная строка СОДЕРЖИТ "reg.exe" И "добавить" И ("HKLM" ИЛИ "HKCU") И "Software\Microsoft\Windows\CurrentVersion" И ("run" ИЛИ "runonce"))