Все об иммобилайзере Каракут, его принципах работы, элементах, свойствах

Сегодня речь пойдет об иммо Каракурт, так как сейчас именно он самый надежный противоугонный комплекс. Иммобилайзер — это противоугонная система, препятствующая незаконному грабежу из транспортного средства и включения мотора собственным ключом. Этот иммобилайзер может соответствовать любым потребностям безопасности, его практически не представляется возможным взломать — он работает с частотой в 2,4 ГГц. Кроме того, во время разработки иммо применялись новые технологические варианты.

Что такое иммобилайзер Каракурт?

Содержание

- 1 Что такое иммобилайзер Каракурт?

- 2 Принцип работы иммобилайзера

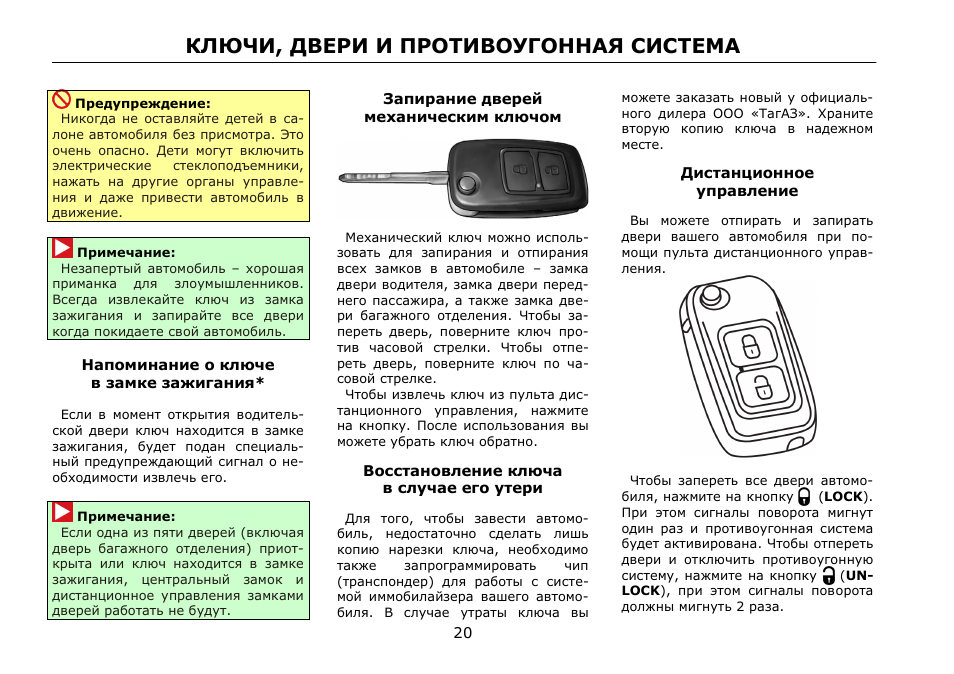

Главная информация о нем представляет собой электрическую технику, лишающая возможность автомобиль запускать мотор. Благодаря данному комплексу может быть обеспечена не только предохранение автомобиля от угона, но и удобство его применения. Вероятно, кому-то и было известно о нем, однако в любом случаи невозможно иметь представления об его функциях и технике. Иммобилайзер находится на замочном язычке автомобиля и его можно закрепить одним винтиком, а сам разъем антенны находится в глуби панели, за шторой из резины рулевые колонки.

Иммобилайзер находится на замочном язычке автомобиля и его можно закрепить одним винтиком, а сам разъем антенны находится в глуби панели, за шторой из резины рулевые колонки.

Конструкция подобного устройства состоит из следующих важнейших элементов:

- Ключ автовладельца, распознаваемый с помощью системы иммо;

- Электромагнитные реле, благодаря которому производится разрыв цепи;

- Блок руководства, являющийся важнейшей частью общей системы, потому что именно с помощью него идут команды и подключается сигнал.

Этот иммо используется для того, чтобы обеспечитьзащиту машины от незаконного проникновения грабителя. В иммо используется пару разновидностей антенн, а наиболее распространеннойиз них считается кольцевая антенна. Именно с помощью антенны может быть обеспечен радиообмен ключа иммо. Блок руководства можно подключить к обыкновенной электрической проводке с помощью 2 проводов, а это позволяет без каких-либо проблем монтировать иммо Каракурт на любую современную машину.

Особенности защиты системы:

- Работает с частотой в 2,4 гГц, а это может уменьшить сеанс связи до миллисекунд;

- Для отправки данных используется один из 125 каналов связи;

- Есть диалоговый код, у которого повышенная криптостойкость;

- Система не видна глазу, из-за этого грабитель может ее вовсе не увидеть.

Комплект состоит из следующих элементов:

- Иммобилайзера Каракурт;

- Брелка;

- Пластиковой карточки, у которой имеется индивидуальный код;

- Чехол;

- Инструкция по монтажу;

- Инструкция по применению.

Принцип работы иммобилайзера

Главной функцией иммо является в разрывании пару важнейших электронных цепей автомобиля, из-за чего варианты угона автомобиля может свестись к минимуму. Кроме того, злоумышленник вовсе сумеет и не понимать о том, что подобранный им автомобиль оснащен с помощью иммобилайзера. Да и визуальным образом он почти незаметен, а в некоторых случаях и вовсе скрыт от постороннего глаза. Да и выключить иммобилайзер очень трудно, так как грабитель не во всех случаях сумеет грамотно выяснить его расположение и принцип его работы. Иммобилайзер, у которого дистанционного характера руководство иммо, имеет пару антенн иммо.

Да и выключить иммобилайзер очень трудно, так как грабитель не во всех случаях сумеет грамотно выяснить его расположение и принцип его работы. Иммобилайзер, у которого дистанционного характера руководство иммо, имеет пару антенн иммо.

Принцип руководства сигнализации основан на дистанционном управлении владельца транспортного средства с помощью ключа, считающийся небольшим бескнопочным брелком. Для руководства блокировкой мотора автомобиля не требует в каких-то новых действиях, потому что очень хватит иметь при себе и брелок. Принцип работы необходимой техники состоит в том, чтобы разорвать соединение электронных цепей транспортного средства в важнейших участках, вроде электронных цепей стартера и многого другого. Из-за этого машина в любом из случаев окажется на стоянке для автомобиля, даже если в нее может проникнуть грабитель. Включить и выключить иммобилайзер можно лишь автовладелец, к тому же в основном, для этого нужен электронный кодовый ключ.

Включить и выключить иммобилайзер можно лишь автовладелец, к тому же в основном, для этого нужен электронный кодовый ключ.

Иммобилайзер Karakurt — подробный обзор 🦈 avtoshark.com

Официальный сайт иммобилайзера «Каракурт» сообщает, что есть несколько моделей блокиратора. Самыми популярными из них являются JS 100 и JS 200.

Многие автомобилисты задумываются, как защитить свою машину от угона. На рынке противоугонных средств есть немало устройств для этого, одно из которых — иммобилайзер Karakurt.

Технические характеристики иммобилайзеров Karakurt

Иммобилайзер «Каракурт» – современное противоугонное устройство, блокирующее запуск двигателя при попытке угона. Его радиоканал, по которому передаются данные с установленного в автомобиле передатчика на брелок, работает на частоте 2,4 гГц. Блокиратор имеет 125 каналов для передачи информации, что существенно снижает риск перехвата сигнала. При этом постоянно работающим является лишь один из них. Противоугонная система использует диалоговую технику шифрования.

Благодаря небольшим размерам Karakurt является настоящей секреткой, которую легко установить максимально незаметно. Устройство может работать одновременно с пятью метками.

Комплектация

Иммобилайзер для защиты от угона «Каракурт» JS 200 или иной модели имеет следующую комплектацию:

- микропроцессор;

- динамик;

- крепеж;

- брелок;

- провод для подключения;

- инструкция к иммобилайзеру «Каракурт»;

- карта с кодом идентификации для автовладельца;

- чехол для брелока.

Иммобилайзер «Каракурт» – комплектация

Противоугонный комплекс не сигнализация. Поэтому в комплектацию не входит сирена.

Популярные модели

Официальный сайт иммобилайзера «Каракурт» сообщает, что есть несколько моделей блокиратора. Самыми популярными из них являются JS 100 и JS 200.

Karakurt JS 100 подключается к зажиганию автомобиля. Это позволяет ему блокировать одну из электрических цепей. Чтобы отключить охранный режим блокиратора, радиометка должна находиться в зоне приема сигнала. Для этого нужно вставить ключ в замок зажигания.

Для этого нужно вставить ключ в замок зажигания.

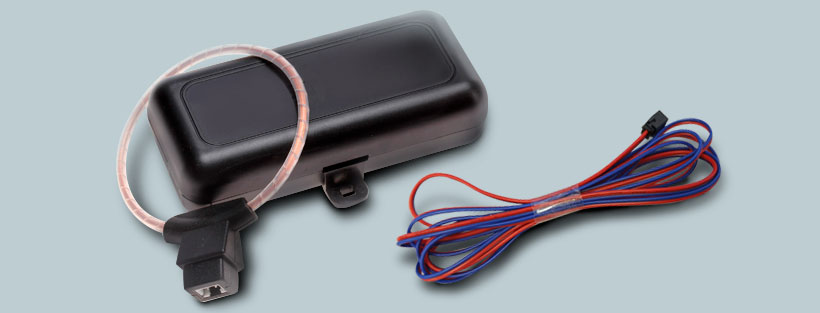

Метка иммобилайзера Karakurt

Охранный комплекс модели JS 200 работает аналогично. Его отличает наличие дополнительной опции «Свободные руки». Она позволяет осуществлять открывание и закрывание машины центральным замком, когда владелец подходит или отходит от нее.

Плюсы и минусы

Иммобилайзер Karakurt JS 100 и JS 200 имеет немало плюсов. Но есть у него и недостатки.

Плюсы:

- возможность использования с обычной автосигнализацией как дополнительное средство защиты от угона;

- удобство применения;

- простая схема установки;

- несколько дополнительных режимов эксплуатации, делающих устройство простым и понятным;

- невысокая стоимость.

Минусы:

- Батарея комплекса разряжается быстро, поэтому водителю необходимо постоянно иметь с собой комплект новых батареек. Это может вызывать неудобства.

- Возможны проблемы с дистанционным запуском двигателя авто при одновременном использовании с сигнализацией с автозапуском.

В таком случае часто требуется установка обходчика иммобилайзера.

В таком случае часто требуется установка обходчика иммобилайзера.

Несмотря на имеющиеся недостатки устройство пользуется популярностью у водителей.

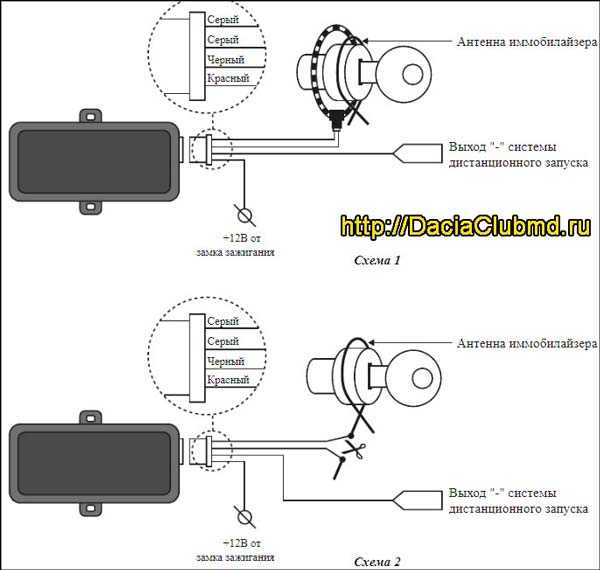

Установка

Иммобилайзер «Каракурт» устанавливается достаточно легко. Для этого нужно следовать изложенному ниже порядку:

- Основное реле блокиратора нужно расположить в укромном месте в салоне машины либо в моторном отсеке. Оно герметично, поэтому способно нормально работать в любых условиях. Но при установке в подкапотном пространстве нежелательно размещать его неподалеку от блока цилиндров. Не стоит устанавливать и вблизи деталей из металла. Возможен монтаж в жгут с проводами транспортного средства.

- Контакт 1 модуля — заземление соединяется с «массой» машины. Для этого подойдёт любой болт на кузове либо отрицательная клемма АКБ.

- Контакт 5 следует соединить с электрической цепью питания, на которой присутствует постоянное напряжение. Например, положительный вывод аккумулятора.

- Контакт 3 состыковать с отрицательным выходом зуммера.

Динамик установить внутри салона авто. Он должен размещаться так, чтобы было отчетливо слышно, как иммобилайзер пищит.

Динамик установить внутри салона авто. Он должен размещаться так, чтобы было отчетливо слышно, как иммобилайзер пищит. - Положительный контакт зуммера подсоединить к замку зажигания.

- Диод подключить параллельно с зуммером. Полученная электроцепь оснащается резистором номиналом 1000-1500 Ом.

- Контакты реле 2 и 6 надо подсоединить к блокирующей электрической цепи. При этом нужно учесть длину и сечение кабеля.

- Контактные элементы блокирующего реле должны находиться в разомкнутом состоянии. Все компоненты оставить замкнутыми до появления питания на проводе 3. Тогда начнется работа блока в режиме ожидания метки.

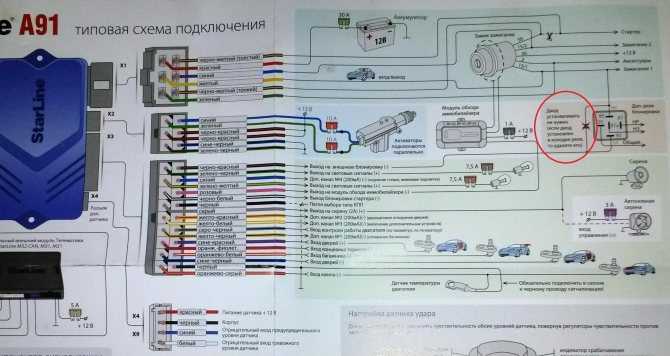

Схема подключения

Схема подключения иммобилайзера «Каракурт»

Работа с устройством

На официальном сайте автомобильного иммобилайзера Karakurt есть инструкция по эксплуатации охранной системы. Согласно представленной информации, владельцу нужно быть уверенным в том, что находящиеся в пульте батарейки работоспособны.

Отключение защитного режима

Отключение режима защиты возможно, когда метка автомобильного иммобилайзера Karakurt присутствует в зоне действия приемопередатчика. Выключить устройство можно при распознавании им ключа зажигания машины.

Выключить устройство можно при распознавании им ключа зажигания машины.

Режимы

Иммобилайзер Karakurt имеет всего пять режимов работы. Это:

- «Антиограбление». Двигатель будет остановлен автоматически, если совершено нападение на водителя или произошел захват машины. Мотор перестанет работать только тогда, когда преступник успеет отъехать на расстояние, безопасное для владельца. Через 30 секунд после этого биппер станет пищать. Через 25 с сигналы, подаваемые устройством, станут быстрее. Спустя минуту силовой агрегат заблокируется.

- «Защита». У JS 100 активируется после выключения зажигания. Блокиратор JS 200 остановит силовой агрегат, как только водитель отойдет на 5 метров от авто.

- «Оповещение пользователя о разряде батареи». Иммобилайзер сообщит об этом тремя сигналами с интервалом в 60 секунд. Оповещение возможно только, когда ключ находится в замке зажигания авто.

- «Программирование». Предназначен для изменения настроек. При потере электронного ключа или его поломке будет возможно аварийное выключение блокиратора.

Для этого необходимо ввести пин-код.

Для этого необходимо ввести пин-код. - «Ввод пароля». Необходим для сервисного обслуживания.

В инструкции подробно описаны все режимы.

Программирование

Перед применением требуется выполнить программирование охранного комплекса. Оно заключается в привязке электронного ключа. Эта операция осуществляется в следующем порядке:

- Убедиться, что в радиусе действия приемопередатчика не находится ни одной радиометки.

- Удалить батарейки из ключа. Активировать зажигание автомобиля.

- Дождаться прекращения звуковых сигналов зуммера.

- Отключить зажигание не более, чем через 1 секунду после этого.

Программирование охранного комплекса

Вход в программное меню возможен путем введения пин-кода:

- Во время первого сигнала зуммера зажигание машины должно быть отключено.

- Повторить этот шаг после второго сигнала.

- Вход в сервисное меню выполняется отключением зажигания при третьем сигнале.

Для отключения режима «Антиограбление» последнее действие выполняется во время четвертого импульса.

Привязка пультов

Чтобы привязать пульт, следует удалить из него батареи питания. Убедиться, что метки исправны.

Привязка осуществляется по такому алгоритму:

- Войти в меню «Настройки».

- Вставить ключ в замок и активировать зажигание авто. При этом зуммер издаст звук.

- Установить в метку батарейку. Устройство должно быть привязано автоматически. При этом светодиод моргнет четыре раза, зуммер издаст три импульса. Если диод мигнул трижды, значит, имеет место сбой в работе иммобилайзера. Повторить процедуру заново.

Брелок-пульт иммобилайзера

Для выхода из меню следует деактивировать зажигание.

Настройка пароля

Для установки пароля необходимо выполнить алгоритм:

- Убедиться, что знаете нынешний пин-код. Охранная система имеет значение 111.

- Войти в программное меню при неработающем зажигании. Если код указан правильно, зуммер издаст один сигнал длительностью 5 секунд.

- Активировать зажигание. Прозвучит один сигнал, а потом — десять.

Выключить зажигание при появлении первого сигнала из десяти. Это означает, что в пин-коде первая цифра — один.

Выключить зажигание при появлении первого сигнала из десяти. Это означает, что в пин-коде первая цифра — один. - Повернуть ключ для включения зажигания авто. Прозвучит двойной импульс. Он говорит о том, что иммобилайзер готов к вводу следующей цифры. Отключить зажигание, когда количество сигналов будет равняться второй цифре.

- Аналогично ввести остальные символы.

При правильном указании пин-кода иммобилайзер автоматически перейдет в меню подтверждения. Следует выполнить в нем действия, аналогичные вводу пароля. При этом зуммер должен издавать двойные сигналы.

Отключение

Отключение блокиратора двигателя при отсутствии радиометки выполняется так:

- Включить с помощью ключа зажигание машины. Подождать окончания предупреждающих сигналов.

- Выключить и снова активировать зажигание с интервалом не более секунды.

- Ввести пин-код для входа в режим сервиса. Выключить зажигание, когда количество сигналов будет равно первой цифре.

- При правильном указании кода зуммер издаст восемь звуков длительностью 5 секунд.

При звучании третьего сигнала выключить зажигание.

При звучании третьего сигнала выключить зажигание.

После этого нужно включить зажигание.

Читайте также: Лучшая механическая защита от угона автомобиля на педали: ТОП-4 защитных механизма

Диагностика неисправностей

Некоторые неисправности иммобилайзера описаны в инструкции:

- Повреждение ключа. Проблема видна при осмотре. Если она незначительная, корпус можно починить своими руками. Для покупки новой метки — обратиться в дилерский центр. Если поломка существенная, купить новый ключ.

- Разряд батареи. Для устранения установить новые элементы питания.

- Иммобилайзер не определяет радиометку или отмечаются сбои в распознавании. Необходимо проверить приемопередатчик. Если он не имеет внешних повреждений, заменить батарейки.

- Неисправность компонентов платы. Для определения проблемы разобрать блокиратор и оценить состояние схемы. Если повреждены контакты и иные элементы, перепаять самостоятельно или обратиться в сервис.

- Программный сбой блока.

Для перепрошивки необходимо обращение к дилеру.

Для перепрошивки необходимо обращение к дилеру.

Иммобилайзер «Каракурт» помогает защитить машину от злоумышленников.

Вы можете использовать наши уникальные ФОТО, при указании активной ссылки — https://avtoshark.com/

схема подключения иммобилайзератехнические характеристики

0

Антибактериальная активность и цитотоксичность иммобилизованного сульфата глюкозамина/хондроитина на пленках из полимолочной кислоты

. 2019 15 июля; 11 (7): 1186.

doi: 10.3390/polym11071186.

Илькай Каракурт 1 , Кадир Озалтин 1 , Даниэла Весела 1 , Мариан Лехоки 2 3 , Петр Гумполичек 1 4 , Миран Мозетич 5

Принадлежности

- 1 Центр полимерных систем, Университетский институт, Университет Томаса Баты в Злине, Nam.

Т.Г.М. 5555, 76001 Злин, Чехия.

Т.Г.М. 5555, 76001 Злин, Чехия. - 2 Центр полимерных систем, Университетский институт, Университет Томаса Баты в Злине, Nam. Т.Г.М. 5555, 76001 Злин, Чехия. [email protected].

- 3 Технологический факультет Университета Томаса Баты в Злине, Vavreckova 275, 76001 Злин, Чешская Республика. [email protected].

- 4 Технологический факультет Университета Томаса Баты в Злине, Vavreckova 275, 76001 Злин, Чешская Республика.

- 5

- PMID: 31311162

- PMCID: PMC6680945

- DOI:

10.

3390/полим11071186

3390/полим11071186

Бесплатная статья ЧВК

Илкай Каракурт и др. Полимеры (Базель). .

Бесплатная статья ЧВК

. 2019 15 июля; 11 (7): 1186.

doi: 10.3390/polym11071186.

Авторы

Илькай Каракурт 1 , Кадир Озалтин 1 , Даниэла Весела 1 , Мариан Лехоки 2 3 , Петр Гумполичек 1 4 , Миран Мозетич 5

Принадлежности

- 1 Центр полимерных систем, Университетский институт, Университет Томаса Баты в Злине, Nam.

Т.Г.М. 5555, 76001 Злин, Чехия.

Т.Г.М. 5555, 76001 Злин, Чехия. - 2 Центр полимерных систем, Университетский институт, Университет Томаса Баты в Злине, Nam. Т.Г.М. 5555, 76001 Злин, Чехия. [email protected].

- 3 Технологический факультет Университета Томаса Баты в Злине, Vavreckova 275, 76001 Злин, Чешская Республика. [email protected].

- 4 Технологический факультет Университета Томаса Баты в Злине, Vavreckova 275, 76001 Злин, Чешская Республика.

- 5 Кафедра инженерии поверхностей, Институт Йозефа Стефана, Ямова цеста 39, 1000 Любляна, Словения.

- PMID: 31311162

- PMCID: PMC6680945

- DOI:

10.

3390/полим11071186

3390/полим11071186

Абстрактный

Полимолочная кислота (PLA) является одним из самых производимых полимерных материалов благодаря своим исключительным химическим и механическим свойствам. Некоторые из них, такие как биоразлагаемость и биосовместимость, делают их привлекательными для биомедицинских применений. И наоборот, основным недостатком PLA в биомедицинской области является их уязвимость к бактериальному загрязнению. Это исследование посвящено иммобилизации сахаридов на поверхности PLA с помощью многоступенчатого подхода с целью обеспечения антибактериальных свойств и оценки синергетического эффекта этих сахаридов. В этом подходе после того, как щетки из полиакриловой кислоты (ПАА) нековалентно прикреплялись к поверхности ПЛК с помощью техники плазменной пострадиационной прививки, проводили иммобилизацию глюкозамина (ГлцН) и хондроитинсульфата (ХС) на щетках ПАА. Чтобы понять изменения в поверхностных свойствах, таких как химический состав, топография поверхности и гидрофильность, необработанные и обработанные пленки PLA были проанализированы с использованием различных методов характеристики (краевой угол, сканирующая электронная микроскопия, рентгеновская фотоэлектронная спектроскопия).

Ключевые слова: антибактериальная активность; сульфат хондроитина; счетно-пластиночный метод; цитотоксичность; плазменная обработка; иммобилизация сахаридов; модификация поверхности.

Заявление о конфликте интересов

Авторы заявляют об отсутствии конфликта интересов.

Цифры

Рисунок 1

Плазменная пострадиационная прививка акрила…

Рисунок 1

Плазменная пострадиационная прививка акриловой кислоты (AAc) на поверхность полимолочной кислоты (PLA) с последующим…

Рисунок 1Плазменная пострадиационная прививка акриловой кислоты (АК) на поверхность полимолочной кислоты (ПМК) с последующей иммобилизацией молекул глюкозамина (ГлцН) и хондроитинсульфата (ХС) и только иммобилизацией ХС.

Рисунок 2

Уголки контакта с водой необработанные…

Рисунок 2

Углы контакта с водой необработанного и обработанного PLA. Результаты представляют собой среднее значение из…

Результаты представляют собой среднее значение из…

Углы контакта с водой необработанного и обработанного PLA. Результаты представляют собой среднее значение из трех независимых экспериментов со стандартными отклонениями.

Рисунок 3

РЭМ изображения (…

Рисунок 3

СЭМ-изображения ( a ) необработанного PLA; ( б ) плазма…

Рисунок 3SEM-изображений ( a ) необработанного PLA; ( b ) обработанный плазмой PLA; ( с ) ЧС; ( d ) GlcN; ( e ) Привитые пленки GlcN-ChS.

Рисунок 4

XPS-спектры высокого разрешения…

Рисунок 4

XPS-спектры высокого разрешения ( A ) пленок PLA (a) необработанный PLA;…

Рисунок 4 XPS-спектры высокого разрешения ( A ) Пленки PLA (a) необработанный PLA; (b) обработанный плазмой PLA; (в) ЧС; (г) GlcN; (e) Пленки с привитым GlcN-ChS. ( B ) Спектры уровня ядра N1 PLA.

( B ) Спектры уровня ядра N1 PLA.

Рисунок 5

Цитотоксичность необработанного-обработанного PLA и…

Рисунок 5

Цитотоксичность необработанного-обработанного PLA и полистирола в качестве эталона. Столбики погрешностей представляют стандарт…

Рисунок 5Цитотоксичность необработанного-обработанного PLA и полистирола в качестве эталона. Столбики погрешностей представляют собой стандартное отклонение трех независимых экспериментов.

См. это изображение и информацию об авторских правах в PMC

Похожие статьи

Влияние сахаридного покрытия на антибактериальный потенциал и способность загружать и высвобождать лекарственные средства обработанных плазмой пленок полимолочной кислоты.

Каракурт И., Озалтин К., Пиштекова Х., Весела Д., Михаэль-Линдхард Дж., Гумполичек П., Мозетич М., Легоцки М. Каракурт I и др. Int J Mol Sci. 2022 8 августа; 23 (15): 8821. дои: 10.3390/ijms23158821. Int J Mol Sci. 2022. PMID: 35955952 Бесплатная статья ЧВК.

Опосредованная плазмой иммобилизация хлоргексидина на поверхности полимолочной кислоты с помощью химии карбодиимида: оценка антибактериальной и цитосовместимости.

Озалтин К., Ди Мартино А., Чапакова З., Лехоцки М., Гумполич П., Саа Т., Весела Д., Мозетич М., Саха П. Озалтин К. и соавт. Полимеры (Базель). 2021 8 апреля; 13 (8): 1201. doi: 10.3390/polym13081201. Полимеры (Базель). 2021. PMID: 33917700 Бесплатная статья ЧВК.

Описание кинетики иммобилизации D-глюкозамина на поверхности поли(молочной кислоты) с помощью многостадийного физико-химического подхода для получения новых активных биоматериалов.

Свилем А.Е., Легоцкий М., Гумполичек П., Куцекова З., Новак И., Мичушик М., Абд Эль-Рехим Х.А., Хегази Э.А., Хамед А.А., Кусал Дж. Свилем А.Э. и соавт. J Biomed Mater Res A. 2017 ноябрь; 105(11):3176-3188. doi: 10.1002/jbm.a.36158. Epub 2017 15 сентября. J Biomed Mater Res A. 2017. PMID: 28707422

Цитосовместимость и антибактериальная активность мембраны ПОБВ с иммобилизованными на поверхности водорастворимыми хитозаном и хондроитин-6-сульфатом.

Ю Д.Г., Линь В.К., Линь Ч., Ян М.С. Ю ДГ и соавт. Макромол Биоски. 2006 г., 23 мая; 6(5):348-57. doi: 10.1002/mabi.200600026. Макромол Биоски. 2006. PMID: 16680808

Гидрофильная и антибактериальная модификация пленок поли(молочной кислоты) γ-облучением.

Ци Ю, Ма ХЛ, Ду Чж, Ян Б, Ву Дж, Ван Р, Чжан XQ. Ци Ю и др. АСУ Омега. 4 декабря 2019 г.; 4(25):21439-21445. дои: 10.1021/acsomega.9б03132. Электронная коллекция 2019 17 декабря. АСУ Омега. 2019. PMID: 31867539 Бесплатная статья ЧВК.

Посмотреть все похожие статьи

Цитируется

Влияние сахаридного покрытия на антибактериальный потенциал и способность загружать и высвобождать лекарственные средства обработанных плазмой пленок полимолочной кислоты.

Каракурт И., Озалтин К., Пиштекова Х., Весела Д., Михаэль-Линдхард Дж., Гумполичек П., Мозетич М., Легоцкий М. Каракурт I и др. Int J Mol Sci. 2022 8 августа; 23 (15): 8821. дои: 10.3390/ijms23158821. Int J Mol Sci. 2022. PMID: 35955952 Бесплатная статья ЧВК.

Отложение фурцелларана на поверхности и его потенциал в биомедицинских применениях.

Штепанкова К., Озалтин К., Пелкова Ю., Пиштекова Х., Каракурт И., Качерова С., Легоцкий М., Гумполич П., Весел А., Мозетич М. Штепанкова К. и соавт. Int J Mol Sci. 2022 4 июля; 23 (13): 7439. дои: 10.3390/ijms23137439. Int J Mol Sci. 2022. PMID: 35806443 Бесплатная статья ЧВК.

Опосредованная плазмой иммобилизация хлоргексидина на поверхности полимолочной кислоты с помощью химии карбодиимида: оценка антибактериальной и цитосовместимости.

Озалтин К., Ди Мартино А., Чапакова З., Лехоцкий М., Гумполич П., Саха Т., Весела Д., Мозетич М., Саха П. Озалтин К. и соавт. Полимеры (Базель). 2021 8 апреля; 13 (8): 1201. doi: 10.3390/polym13081201. Полимеры (Базель). 2021. PMID: 33917700 Бесплатная статья ЧВК.

Разработка и тестирование печатаемого на 3D-принтере устройства из полимолочной кислоты для оптимизации процесса биоочистки воды.

Маркони П.Л., Трентини А., Завозник М., Надра С., Меркаде Х.М., Санчес Новоа Х.Г., Ороско Д., Гроппа М.Д. Маркони П.Л. и др. АМБ Экспресс. 2020 15 августа; 10 (1): 142. doi: 10.1186/s13568-020-01081-9. АМБ Экспресс. 2020. PMID: 32803380 Бесплатная статья ЧВК.

Полимерные биоинтерфейсы.

Легоцкий М., Гумполичек П. Lehocký M, et al. Полимеры (Базель). 2020 2 апр; 12(4):793. doi: 10.3390/polym12040793. Полимеры (Базель). 2020. PMID: 32252319 Бесплатная статья ЧВК.

Рекомендации

- Vert M. После мягких тканей, костей, доставки и упаковки лекарств PLA нацелен на кровь. Евро. Полим. Дж. 2015; 68: 516–525. doi: 10.1016/j.eurpolymj.2015.03.051. — DOI

- Хе С.

, Чен К., Ярмоленко М., Рогачев А., Пилиптоу Д., Цзян С., Рогачев А. Структура и антибактериальная активность биоразлагаемых нанокомпозитных покрытий на основе ПЛА методом электронно-лучевого осаждения из активной газовой фазы. прог. Орг. Пальто. 2018;123:282–291. doi: 10.1016/j.porgcoat.2018.02.030.

—

DOI

, Чен К., Ярмоленко М., Рогачев А., Пилиптоу Д., Цзян С., Рогачев А. Структура и антибактериальная активность биоразлагаемых нанокомпозитных покрытий на основе ПЛА методом электронно-лучевого осаждения из активной газовой фазы. прог. Орг. Пальто. 2018;123:282–291. doi: 10.1016/j.porgcoat.2018.02.030.

—

DOI

- Хе С.

- Сяо Л., Ван Б., Ян Г., Готье М. Биомедицинские научные инженерные технологии. Интех Открытый; Берлин, Германия: 2012. Биоматериалы на основе полимолочной кислоты: синтез, модификация и применение.

- Фарах С., Андерсон Д.Г., Лангер Р. Физические и механические свойства PLA и их функции в широко распространенных приложениях — всесторонний обзор.

Доп. Наркотик Делив. 2016; 107: 367–39.2. doi: 10.1016/j.addr.2016.06.012.

—

DOI

—

пабмед

Доп. Наркотик Делив. 2016; 107: 367–39.2. doi: 10.1016/j.addr.2016.06.012.

—

DOI

—

пабмед

- Фарах С., Андерсон Д.Г., Лангер Р. Физические и механические свойства PLA и их функции в широко распространенных приложениях — всесторонний обзор.

- Свилем А.Е., Лехоцки М., Гумполичек П., Куцекова З., Новак И., Мичушик М., Абд Эль-Рехим Х.А., Хегази Э.А., Хамед А.А., Кусал Дж. Описание кинетики иммобилизации D-глюкозамина на поли(молочной кислоте) ) поверхность с помощью многоступенчатого физико-химического подхода для получения новых активных биоматериалов. Дж. Биомед. Матер. Рез. Часть А. 2017; 105:3176–3188. doi: 10.1002/jbm.a.36158. — DOI — пабмед

Грантовая поддержка

- 17-05095S/Grantová Agentura České Republiky

- IGA/CPS/2019/004/Университет Томаше Бати ве Злине

Группа по вымогательству данных «Каракурт» | CISA

Сводка

Действия, которые необходимо предпринять сегодня для снижения киберугроз со стороны программ-вымогателей:

• Уделите первоочередное внимание установке исправлений для известных эксплуатируемых уязвимостей.

• Обучите пользователей распознавать попытки фишинга и сообщать о них.

• Включить многофакторную аутентификацию.

Федеральное бюро расследований (ФБР), Агентство по кибербезопасности и безопасности инфраструктуры (CISA), Министерство финансов (Казначейство) и Сеть по борьбе с финансовыми преступлениями (FinCEN) выпускают этот совместный совет по кибербезопасности (CSA), чтобы предоставить информация о группе вымогателей данных «Каракурт», также известной как «Команда Каракурт» и «Логово Каракурта». Субъекты каракуртов использовали различные тактики, методы и процедуры (TTP), создавая серьезные проблемы для защиты и смягчения последствий. Жертвы Каракурта не сообщали о шифровании скомпрометированных машин или файлов; скорее, актеры Каракурта заявили о краже данных и пригрозили продать их с аукциона или опубликовать, если они не получат требуемый выкуп. Известные требования о выкупе варьируются от 25 000 до 13 000 000 долларов в биткойнах, при этом крайние сроки выплаты обычно истекают в течение недели после первого контакта с жертвой.

Актеры Каракурта обычно предоставляют скриншоты или копии украденных файловых каталогов в качестве доказательства украденных данных. Актеры «Каракурта» связались с сотрудниками жертв, деловыми партнерами и клиентами [T1591.002] с угрожающими электронными письмами и телефонными звонками, чтобы заставить жертв сотрудничать. Электронные письма содержали примеры украденных данных, таких как номера социального страхования, платежные счета, электронные письма частных компаний и конфиденциальные бизнес-данные, принадлежащие сотрудникам или клиентам. После выплаты выкупа актеры «Каракурта» предоставили некоторые доказательства удаления файлов и, иногда, краткое заявление, объясняющее, как произошло первоначальное вторжение.

До 5 января 2022 года у «Каракурта» был веб-сайт утечек и аукционов, который можно найти по адресу https://karakurt[.]group. Весной 2022 года домен и IP-адрес, на которых первоначально размещался веб-сайт, отключились. Веб-сайт больше недоступен в открытом Интернете, но, как сообщается, он находится в другом месте в глубокой сети и в даркнете. По состоянию на май 2022 года веб-сайт содержал несколько терабайт данных, предположительно принадлежащих жертвам из Северной Америки и Европы, а также несколько «пресс-релизов» с именами жертв, которые не заплатили или не сотрудничали, и инструкции по участию в «аукционах» данных жертв.

По состоянию на май 2022 года веб-сайт содержал несколько терабайт данных, предположительно принадлежащих жертвам из Северной Америки и Европы, а также несколько «пресс-релизов» с именами жертв, которые не заплатили или не сотрудничали, и инструкции по участию в «аукционах» данных жертв.

Загрузите PDF-версию этого отчета (pdf, 442 КБ).

Щелкните здесь для STIX.

Технические детали

Первоначальное вторжение

Каракурт не нацелен на какие-либо конкретные секторы, отрасли или типы жертв. Во время разведки [TA0043] деятели Каракурта, по-видимому, получают доступ к устройствам жертв в первую очередь:

- Купив украденные учетные данные [T1589.001] [T1589.002];

- Через партнеров по сотрудничеству в сообществе киберпреступников, которые предоставляют Каракурту доступ к уже скомпрометированным жертвам; или

- Путем покупки доступа к уже скомпрометированным жертвам через сторонние сети брокеров вторжений [T1589.001].

- Примечание: Брокеры вторжений или сети посредников вторжений — это отдельные злоумышленники или группы злоумышленников, которые используют различные инструменты и навыки для получения начального доступа к защищенным компьютерным системам и часто для создания пригодного для продажи постоянства в них. Брокеры вторжений затем продают доступ к этим скомпрометированным компьютерным системам другим киберпреступникам, например тем, кто занимается программами-вымогателями, компрометацией корпоративной электронной почты, корпоративным и государственным шпионажем и т. д.

Общие уязвимости вторжения, используемые для начального доступа [TA001] в событиях Karakurt, включают следующее:

- Устаревшие устройства SonicWall SSL VPN [T1133] уязвимы для нескольких последних CVE

- Log4j «Log4Shell» уязвимость Apache Logging Services (CVE-2021-44228) [T1190]

- Фишинг и целевой фишинг [T1566]

- Вредоносные макросы во вложениях электронной почты [T1566.

001]

001] - Украдены учетные данные виртуальной частной сети (VPN) или протокола удаленного рабочего стола (RDP) [T1078]

- Устаревшие устройства Fortinet FortiGate SSL VPN [T1133]/брандмауэры [T1190] уязвимы для нескольких последних CVE

- Устаревшие и/или неисправные экземпляры Microsoft Windows Server

Сетевая разведка, перечисление, сохранение и эксфильтрация

При разработке или получении доступа к скомпрометированной системе субъекты Karakurt развертывают маяки Cobalt Strike для перечисления сети [T1083], устанавливают Mimikatz для получения учетных данных в виде простого текста [T1078], используют AnyDesk для получения постоянного удаленного управления [T1219] и использовать дополнительные инструменты, зависящие от ситуации, для повышения привилегий и горизонтального перемещения в сети. Затем

субъекты Karakurt сжимают (обычно с помощью 7zip) и извлекают большие объемы данных — и, во многих случаях, целые подключенные к сети общие диски объемом более 1 терабайта (ТБ) — с помощью приложений с открытым исходным кодом и протокола передачи файлов (FTP). службы [T1048], такие как Filezilla, и службы облачного хранения, включая rclone и Mega.nz [T1567.002].

службы [T1048], такие как Filezilla, и службы облачного хранения, включая rclone и Mega.nz [T1567.002].

Вымогательство

После эксфильтрации данных актеры «Каракурта» представляют жертве заметки о выкупе в виде файлов «readme.txt», через электронные письма, отправленные сотрудникам жертвы через скомпрометированные сети электронной почты, и электронные письма, отправленные сотрудникам жертвы с внешних учетных записей электронной почты. Примечания о выкупе показывают, что жертва была взломана «командой Каракурт», и угрожают публичной публикацией или аукционом украденных данных. Инструкции включают ссылку на URL-адрес TOR с кодом доступа. Посещение URL-адреса и ввод кода доступа открывает приложение чата, через которое жертвы могут договориться с актерами Каракурта об удалении их данных.

Жертвы Каракурта сообщают об обширных кампаниях преследования со стороны актеров Каракурта, в ходе которых сотрудники, деловые партнеры и клиенты получают многочисленные электронные письма и телефонные звонки, предупреждающие получателей поощрять жертв вести переговоры с актерами, чтобы предотвратить распространение данных о жертвах. Эти сообщения часто включали образцы украденных данных — в первую очередь информацию, позволяющую установить личность (PII), такую как трудовые книжки, медицинские записи и финансовые деловые записи.

Эти сообщения часто включали образцы украденных данных — в первую очередь информацию, позволяющую установить личность (PII), такую как трудовые книжки, медицинские записи и финансовые деловые записи.

Жертвы, которые ведут переговоры с актерами «Каракурта», получают «доказательство жизни», например, скриншоты, показывающие файловые деревья якобы украденных данных или, в некоторых случаях, настоящие копии украденных файлов. Достигнув соглашения о цене украденных данных с жертвами, участники «Каракурта» предоставили биткойн-адрес — обычно новый, ранее неиспользованный адрес, — на который можно было осуществить платежи в виде выкупа. Получив выкуп, актеры Каракурта предоставляют некоторую форму предполагаемого доказательства удаления украденных файлов, например запись экрана удаляемых файлов, журнал удаления или учетные данные для входа жертвы на сервер хранения и удаления файлов. сами себя.

Хотя основным рычагом вымогательства Каракурта является обещание удалить украденные данные и сохранить конфиденциальность инцидента, некоторые жертвы сообщают, что актеры Каракурта не сохраняли конфиденциальность информации о жертве после выплаты выкупа. Примечание: правительство США настоятельно не рекомендует платить какой-либо выкуп субъектам угрозы Karakurt или любым киберпреступникам, обещающим удалить украденные файлы в обмен на платежи.

Примечание: правительство США настоятельно не рекомендует платить какой-либо выкуп субъектам угрозы Karakurt или любым киберпреступникам, обещающим удалить украденные файлы в обмен на платежи.

В некоторых случаях деятели Каракурта занимались вымогательством у жертв, ранее атакованных другими вариантами программ-вымогателей. В таких случаях актеры «Каракурта», вероятно, приобрели или иным образом получили ранее украденные данные. Актеры Karakurt также нацеливались на жертв в то же время, когда эти жертвы подвергались атакам других участников программы-вымогателя. В таких случаях жертвы одновременно получали записки с требованием выкупа от нескольких вариантов программ-вымогателей, что предполагало, что злоумышленники Karakurt приобрели доступ к скомпрометированной системе, которая также была продана другому исполнителю программ-вымогателей.

Актеры «Каракурта» также преувеличили степень компрометации жертвы и ценность украденных данных. Например, в некоторых случаях деятели «Каракурта» заявляли о краже объемов данных, намного превышающих емкость скомпрометированных систем, или заявляли о краже данных, которые не принадлежали жертве.

Индикаторы компрометации

| Электронная почта |

|---|

| [email protected]; [email protected]; [email protected]; рипидельфун[email protected]; [email protected]; [email protected]; [email protected] |

| Учетные записи электронной почты Protonmail в следующих форматах: имя_жертвы_сокровище@protonmail.com имя_жертвы[email protected] имя_жертвы_файлы@protonmail.com |

| Инструменты | |

|---|---|

| Луковый участок | https://omx5iqrdbsoitf3q4xexrqw5r5tfw7vp3vl3li3lfo7saabxazshnead.onion |

| Инструменты | Rclone.exe;; AnyDesk.exe; Мимикатц |

| Нгрок | Приложение туннеля SSH SHA256 — 3e625e20d7f00b6d5121bb0a71cfa61f92d658bcd61af2cf5397e0ae28f4ba56 |

| Библиотеки DLL, маскирующиеся под законные двоичные файлы Microsoft для System32 | Mscxxx. dll: SHA1 — c33129a680e907e5f49bcbab4227c0b02e191770 dll: SHA1 — c33129a680e907e5f49bcbab4227c0b02e191770 Msuxxx.dll: SHA1 — 030394b7a2642fe962a7705dcc832d2c08d006f5 |

| Msxsl.exe | Законная утилита преобразования XSL командной строки Microsoft SHA1 — 8B516E7BE14172E49085C4234C9A53C6EB490A45 |

| dllhosts.exe | Рклон SHA1 — fdb92fac372327 | 163a3cae5f37372db7235

| rclone.conf | Файл конфигурации Rclone |

| фильтр.txt | Файл фильтра расширения файла Rclone |

| с.летучая мышь | НЕИЗВЕСТНО |

| 3.летучая мышь | НЕИЗВЕСТНО |

| Потенциально вредоносный документ | SHA1 — 0E50B289C99A35F4AD884B6A3FFB76DE4B6EBC14 |

.

| Инструменты | |

|---|---|

| Потенциально вредоносный документ | SHA1 — 7E654C02E75EC78E8307DBDF95E15529AAAB5DFF |

| Вредоносный текстовый файл | SHA1 — 4D7F4BB3A23EAB33A3A28473292D44C5965DDC95 |

| Вредоносный текстовый файл | ША1 — 10326C2B20D278080AA0CA563FC3E454A85BB32F |

| Хэши Cobalt Strike |

|---|

| SHA256 — 563BC09180FD4BB601380659E922C3F7198306E0CAEBE99CD1D88CD2C3FD5C1B |

| SHA256 — 5E2B2EBF3D57EE58CADA875B8FBCE536EDCBBF59ACC43 35C88789C67ACA |

| SHA256 — 712733C12EA3B6B7A1BCC032CC02FD7EC9160F5129D9034BF9248B27EC057BD2 |

| SHA256 — 563BC09180FD4BB601380659E922C3F7198306E0CAEBE99CD1D88CD2C3FD5C1B |

| SHA256 — 5E2B2EBF3D57EE58CADA875B8FBCE536EDCBBF59ACC43 35C88789C67ACA |

| SHA256 — 712733C12EA3B6B7A1BCC032CC02FD7EC9160F5129D9034BF9248B27EC057BD2 |

| SHA1 — 86366bb7646dcd1a02700ed4be4272cbff5887af |

| Образец текста записки о выкупе: | |

|---|---|

Вот сделка Мы взломали вашу внутреннюю сеть и взяли под контроль все ваши системы. | |

2. | Мы проанализировали и нашли каждую часть более или менее важных файлов, проведя в них недели. |

3. | Мы украли все, что хотели (xxx ГБ (включая частную и конфиденциальную информацию, интеллектуальную собственность, информацию о клиентах и, самое главное, ваши КОММЕРЧЕСКИЕ ТАЙНЫ) |

| Образец текста записки о выкупе: | |

|---|---|

Часто задаваемые вопросы: | Кто ты, черт возьми, такой? |

| Кто ты, черт возьми? |

| Платежные кошельки: |

|---|

| bc1qfp3ym02dx7m94td4rdaxy08cwyhdamefwqk9hp |

| bc1qw77uss7stz7y7kkzz7qz9gt7xk7tfet8k30xax |

| bc1q8ff3lrudpdkuvm3ehq6e27nczm393q9f4ydlgt |

| bc1qenjstexazw07gugftfz76gh9r4zkhhvc9eeh57 |

| bc1qxfqe0l04cy4qgjx55j4qkkm937yh8sutwhlp4c |

| bc1qw77uss7stz7y7kkzz7qz9gt7xk7tfet8k30xax |

| bc1qrtq27tn34pvxaxje4j33g3qzgte0hkwshtq7sq |

| bc1q25km8usscsra6w2falmtt7wxyga8tnwd5s870g |

| bc1qta70dm5clfcxp4deqycxjf8l3h5uymzg7g6hn5 |

| bc1qrkcjtdjccpy8t4hcna0v9asyktwyg2fgdmc9al |

| bc1q3xgr4z53cdaeyn03luhen24xu556y5spvyspt8 |

| bc1q6s0k4l8q9wf3p9wrywf92czrxaf9uvscyqp0fu |

| bc1qj7aksdmgrnvf4hwjcm5336wg8pcmpegvhzfmhw |

| bc1qq427hlxpl7agmvffteflrnasxpu7wznjsu02nc |

| bc1qz9a0nyrqstqdlr64qu8jat03jx5smxfultwpm0 |

| bc1qq9ryhutrprmehapvksmefcr97z2sk3kdycpqtr |

| bc1qa5v6amyey48dely2zq0g5c6se2keffvnjqm8ms |

| bc1qx9eu6k3yhtve9n6jtnagza8l2509y7uudwe9f6 |

| bc1qtm6gs5p4nr0y5vugc93wr0vqf2a0q3sjyxw03w |

| bc1qta70dm5clfcxp4deqycxjf8l3h5uymzg7g6hn5 |

| bc1qx9eu6k3yhtve9n6jtnagza8l2509y7uudwe9f6 |

| bc1qqp73up3xff6jz267n7vm22kd4p952y0mhcd9c8 |

| bc1q3xgr4z53cdaeyn03luhen24xu556y5spvyspt8 |

Mitre Att&ck Techniques

Karakurt actors use the ATT&CK techniques listed in table 1.

Table 1: Karakurt actors ATT&CK techniques for enterprise

| Reconnaissance | ||

|---|---|---|

| Наименование техники | ID | Использовать |

| Сбор информации для идентификации жертвы: учетные данные | Т1589.001 | Актеры «Каракурта» приобрели украденные учетные данные. |

| Сбор информации о личности жертвы: адреса электронной почты | Т1589.002 | актеров «Каракурта» приобрели украденные учетные данные, включая адреса электронной почты. |

| Сбор информации об организации жертвы: деловые отношения | Т1591.002 | Актеры «Каракурта» использовали связи жертв с деловыми партнерами. |

| Начальный доступ | ||

| Название техники | ID | Использовать |

| Использование общедоступных приложений | Т1190 | Субъекты Karakurt воспользовались уязвимостью Log4j «Log4Shell» Apache Logging Service и уязвимостями в устаревших брандмауэрах для получения доступа к сетям жертв. |

| Внешние удаленные службы | Т1133 | злоумышленников «Каракурта» воспользовались уязвимостями в устаревших устройствах VPN для получения доступа к сетям жертв. |

| Фишинг | Т1566 | участников «Каракурта» использовали фишинг и целевую фишинговую рассылку для получения доступа к сетям жертв. |

| Фишинг – Целевое фишинговое приложение | Т1566.001 | Актеры «Каракурта» отправили вредоносные макросы в виде вложений электронной почты, чтобы получить первоначальный доступ. |

| Действительные учетные записи | Т1078 | участников программы «Каракурт» приобрели украденные учетные данные, в том числе учетные данные VPN и RDP, чтобы получить доступ к сетям жертв. |

| Повышение привилегий | ||

| Название техники | ID | Использовать |

| Действительные учетные записи | Т1078 | актеров Каракурта установили Mimikatz для извлечения учетных данных в виде простого текста. |

| Название техники | ID | Использовать |

| Обнаружение файлов и каталогов | Т1083 | акторов Каракурта развернули маяки Cobalt Strike для перебора сети. |

| Название техники | ID | Использовать |

| Программное обеспечение удаленного доступа | Т1219 | актеров «Каракурта» использовали AnyDesk для получения постоянного удаленного контроля над системами жертв. |

| Эксфильтрация | ||

| Название техники | ID | Использовать |

| Эксфильтрация по альтернативному протоколу | Т1048 | участников программы «Каракурт» использовали FTP-сервисы, в том числе Filezilla, для извлечения данных из сетей жертв. |

| Эксфильтрация через веб-службу: эксфильтрация в облачное хранилище | Т1567. 002 002 | актеров «Каракурта» использовали rclone и Mega.nz для эксфильтрации данных, украденных из сетей жертв. |

Меры по смягчению последствий

- Реализовать план восстановления для поддержки и хранения нескольких копий конфиденциальных или служебных данных и серверов в физически отдельных, сегментированных и безопасных местах (например, на жестком диске, устройстве хранения, облаке). ).

- Реализуйте сегментацию сети и поддерживайте автономные резервные копии данных, чтобы обеспечить ограниченное прерывание работы организации.

- Регулярно создавайте резервные копии данных и защищайте паролем резервные копии в автономном режиме. Убедитесь, что копии важных данных недоступны для изменения или удаления из системы, в которой находятся данные.

- Установите и регулярно обновляйте антивирусное программное обеспечение на всех хостах и включите обнаружение в реальном времени.

- Устанавливайте обновления/исправления для операционных систем, программного обеспечения и встроенного ПО сразу после выпуска обновлений/исправлений.

- Проверьте контроллеры домена, серверы, рабочие станции и активные каталоги на наличие новых или нераспознанных учетных записей.

- Проверяйте учетные записи пользователей с административными привилегиями и настраивайте элементы управления доступом с учетом минимальных привилегий. Не давайте всем пользователям права администратора.

- Отключить неиспользуемые порты.

- Рассмотрите возможность добавления баннера электронной почты к электронным письмам, полученным из-за пределов вашей организации.

- Отключить гиперссылки в полученных сообщениях электронной почты.

- Включить многофакторную аутентификацию.

- Используйте стандарты Национального института стандартов и технологий (NIST) для разработки политик паролей и управления ими.

- Используйте более длинные пароли, состоящие не менее чем из 8 символов и не более чем из 64 символов;

- Храните пароли в хешированном формате, используя признанные в отрасли менеджеры паролей;

- Добавить «соли» пользователя пароля к общим учетным данным для входа;

- Избегайте повторного использования паролей;

- Реализовать блокировку учетной записи при нескольких неудачных попытках входа в систему;

- Отключить «подсказки» пароля;

- Не требовать смены пароля чаще одного раза в год.

Примечание. В руководстве NIST рекомендуется использовать более длинные пароли, а не требовать регулярного и частого сброса пароля. Частые сбросы паролей с большей вероятностью приведут к тому, что пользователи разработают «шаблоны» паролей, которые киберпреступники могут легко расшифровать.

Примечание. В руководстве NIST рекомендуется использовать более длинные пароли, а не требовать регулярного и частого сброса пароля. Частые сбросы паролей с большей вероятностью приведут к тому, что пользователи разработают «шаблоны» паролей, которые киберпреступники могут легко расшифровать. - Требуются учетные данные администратора для установки программного обеспечения.

- Используйте только защищенные сети и избегайте общедоступных сетей Wi-Fi. Рассмотрите возможность установки и использования VPN.

- Сосредоточьтесь на осведомленности и обучении кибербезопасности. Регулярно обучайте пользователей принципам и методам информационной безопасности, а также общим возникающим рискам и уязвимостям кибербезопасности (например, программам-вымогателям и фишинговым атакам).

Ресурсы

- Для получения дополнительных ресурсов, связанных с предотвращением программ-вымогателей и смягчением их последствий, посетите сайт Stopransomware.

gov, а также совместное руководство CISA-Multi-State Information Sharing and Analysis Center (MS-ISAC) и Целостность данных NIST: обнаружение и Реагирование на программы-вымогатели и другие деструктивные события. Stopransomware.gov — это универсальный ресурс правительства США для более эффективной борьбы с программами-вымогателями. Оценка готовности к программам-вымогателям

gov, а также совместное руководство CISA-Multi-State Information Sharing and Analysis Center (MS-ISAC) и Целостность данных NIST: обнаружение и Реагирование на программы-вымогатели и другие деструктивные события. Stopransomware.gov — это универсальный ресурс правительства США для более эффективной борьбы с программами-вымогателями. Оценка готовности к программам-вымогателям - CISA — это бесплатная самооценка, основанная на многоуровневом наборе методов, помогающих организациям лучше оценить, насколько хорошо они оснащены для защиты и восстановления после инцидента с программами-вымогателями.

- CISA предлагает ряд бесплатных услуг кибергигиены, которые помогают организациям критически важной инфраструктуры оценивать, выявлять и снижать подверженность угрозам, включая программы-вымогатели.

- Финансовые учреждения также должны обеспечить соблюдение всех применимых требований Закона о банковской тайне, включая обязательства по информированию о подозрительной деятельности.

Индикаторы компрометации, такие как подозрительные адреса электронной почты, имена файлов, хэши, домены и IP-адреса, могут быть указаны в пункте 44 формы отчета о подозрительных действиях (SAR). Для получения дополнительной информации об обязательном и добровольном сообщении о киберсобытиях с помощью отчетов о подозрительной активности (SAR) см. рекомендации FinCEN FIN-2016-A005, 9.0373 Рекомендации для финансовых учреждений по кибер-событиям и киберпреступлениям , 25 октября 2016 г., и рекомендации FinCEN FIN-2021-A004, Рекомендации по программам-вымогателям и использованию финансовой системы для облегчения выплаты выкупа , 8 ноября, 2021, который обновляет рекомендации FinCEN FIN-2020-A006.

Индикаторы компрометации, такие как подозрительные адреса электронной почты, имена файлов, хэши, домены и IP-адреса, могут быть указаны в пункте 44 формы отчета о подозрительных действиях (SAR). Для получения дополнительной информации об обязательном и добровольном сообщении о киберсобытиях с помощью отчетов о подозрительной активности (SAR) см. рекомендации FinCEN FIN-2016-A005, 9.0373 Рекомендации для финансовых учреждений по кибер-событиям и киберпреступлениям , 25 октября 2016 г., и рекомендации FinCEN FIN-2021-A004, Рекомендации по программам-вымогателям и использованию финансовой системы для облегчения выплаты выкупа , 8 ноября, 2021, который обновляет рекомендации FinCEN FIN-2020-A006. - Программа вознаграждений за правосудие Государственного департамента США (RFJ) предлагает вознаграждение в размере до 10 миллионов долларов США за сообщения о злонамеренной деятельности иностранных правительств в отношении критически важной инфраструктуры США. Посетите веб-сайт RFJ для получения дополнительной информации и того, как безопасно сообщать информацию.

В таком случае часто требуется установка обходчика иммобилайзера.

В таком случае часто требуется установка обходчика иммобилайзера. Динамик установить внутри салона авто. Он должен размещаться так, чтобы было отчетливо слышно, как иммобилайзер пищит.

Динамик установить внутри салона авто. Он должен размещаться так, чтобы было отчетливо слышно, как иммобилайзер пищит. Для этого необходимо ввести пин-код.

Для этого необходимо ввести пин-код. Выключить зажигание при появлении первого сигнала из десяти. Это означает, что в пин-коде первая цифра — один.

Выключить зажигание при появлении первого сигнала из десяти. Это означает, что в пин-коде первая цифра — один. При звучании третьего сигнала выключить зажигание.

При звучании третьего сигнала выключить зажигание. Для перепрошивки необходимо обращение к дилеру.

Для перепрошивки необходимо обращение к дилеру. Т.Г.М. 5555, 76001 Злин, Чехия.

Т.Г.М. 5555, 76001 Злин, Чехия. 3390/полим11071186

3390/полим11071186 Т.Г.М. 5555, 76001 Злин, Чехия.

Т.Г.М. 5555, 76001 Злин, Чехия. 3390/полим11071186

3390/полим11071186

, Чен К., Ярмоленко М., Рогачев А., Пилиптоу Д., Цзян С., Рогачев А. Структура и антибактериальная активность биоразлагаемых нанокомпозитных покрытий на основе ПЛА методом электронно-лучевого осаждения из активной газовой фазы. прог. Орг. Пальто. 2018;123:282–291. doi: 10.1016/j.porgcoat.2018.02.030.

—

DOI

, Чен К., Ярмоленко М., Рогачев А., Пилиптоу Д., Цзян С., Рогачев А. Структура и антибактериальная активность биоразлагаемых нанокомпозитных покрытий на основе ПЛА методом электронно-лучевого осаждения из активной газовой фазы. прог. Орг. Пальто. 2018;123:282–291. doi: 10.1016/j.porgcoat.2018.02.030.

—

DOI Доп. Наркотик Делив. 2016; 107: 367–39.2. doi: 10.1016/j.addr.2016.06.012.

—

DOI

—

пабмед

Доп. Наркотик Делив. 2016; 107: 367–39.2. doi: 10.1016/j.addr.2016.06.012.

—

DOI

—

пабмед

001]

001]