Москва, СПБ, Краснодар, Казань с установкой

Зачем нужен автозапуск двигателя?

Очень просто. Запуск двигателя с брелка сигнализации позволяет, соответственно, запустить двигатель автомобиля дистанционно.

К примеру, вы собираетесь выйти из кафе, из дома или с работы в холодную погоду или просто хотите срочно покинуть место, где находитесь — заранее активировав систему запуска, к вашему приходу автомобиль уже будет прогрет и готов к движению. Кроме того, подобные устройства имеют и функцию автоматического (программируемого) запуска.

Вы самостоятельно можете запрограммировать работу системы, в итоге сигнализация будет запускать двигатель без сигнала с брелока, ориентируясь на конкретное, заданное вами, время. То есть автомобиль будет прогреваться тогда, когда вы пожелаете – перед отъездом на работу/домой, или постоянно (на протяжении дня/ночи) поддерживать моторное масло в двигателе теплым, периодически запуская двигатель.

KIBERCAR устанавливает только проверенные, зарекомендовавшие себя, сигнализации с автозапуском. С сохранением гарантии официальных дилеров.

Отметим, что вопреки распространенному мнению, будто бы с подобной опцией автомобиль гораздо проще угнать — это не так. Если система фиксирует открывание дверей или любые другие признаки внешнего вмешательства, то немедленно глушит и блокирует мотор. Как следствие, срабатывает сирена, а на брелок (мобильный телефон) приходит сопутствующая информация.

Автозапуск двигателя строится на базе сигнализаций с автозапуском ПРИЗРАК. Это Российская разработка компании ТЭК, которая зарекомендовала себя для использования на автомобилях и используется всеми Российскими авто-дилерами. Наша компания является сертифицированным центром установки продукции ТЭК.

Управление системой производится с помощью штатного брелка — это очень удобно, т.к. не нужно носить с собой ничего лишнего. Также вы всегда сможете управлять системой с помощью мобильного телефона, при этом, владельцы смартфонов Android/Iphone смогут пользоваться специально разработанным приложением.

Дистанционно завести автомобиль можно двумя способами:

1. Тройным нажатием кнопки на штатном ключе. При этом способе есть одно ограничение: если ключ не в зоне видимости а/м, то запустить машину не получится.

2. Завести через сигнализацию «Призрак», этот способ запуска лишен недостатка присущего первому способу. Владелец может заводить машину находясь от неё хоть в тысячах километров.

Обратим ваше внимание, что защищенность автомобиля после нашей установки системы автозапуска не снизилась, т. к. оба ключа остаются на руках владельца, т. е. в машине не прячется ни ключ, ни чип ключа*.

* Данное правило действует не для всех моделей автомобилей. Для некоторых моделей требуется изготовление чип-ключа, детали уточняйте у наших менеджеров

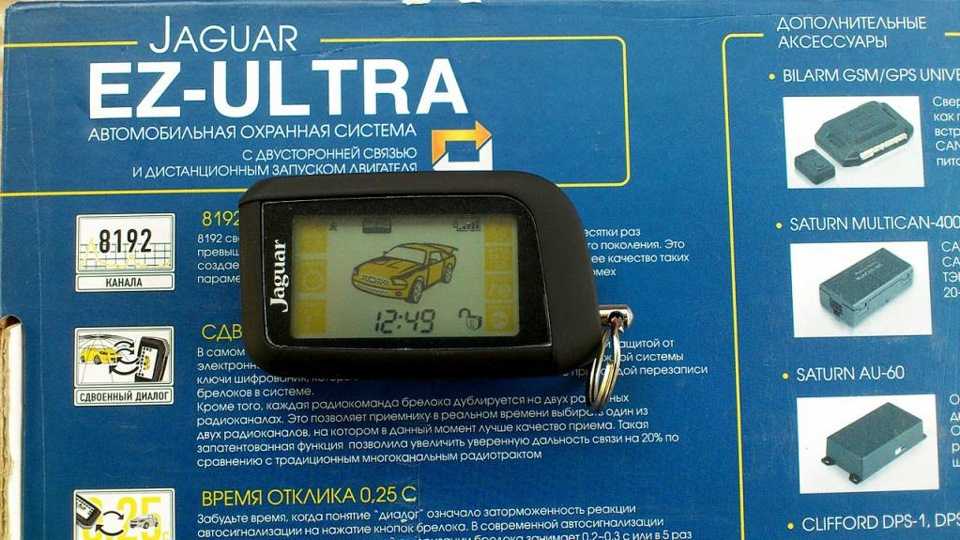

Сигнализация +с автозапуском Jaguar EZ-Three

Сигнализация +с автозапуском, установка автосигнализации, автосигнализации, сигнализация, установка сигнализации +с автозапуском

Автосигнализация Jaguar EZ-THREE относится к новому поколению автоохранных систем. В новой модели автосигнализации Jaguar EZ-THREE запуск двигателя может осуществляться, как дистанционно (посредством брелока), так и по таймеру, будильнику или температуре — возможны различные сочетания режимов запуска. Надежный динамический код позволяет обезопасить радиосигнал от перехвата, сканирования и последующего взлома. Автосигнализация Jaguar EZ-THREE может быть установлена на автомобиль с различными вариантами электрооборудования, с дизельным или бензиновым двигателем, автоматической или ручной коробкой передач, с турбонаддувом или без него. Функция SmartKey дает возможность установить систему на автомобиль, оснащенный кнопкой запуска двигателя Engine Start Stop.

В новой модели автосигнализации Jaguar EZ-THREE запуск двигателя может осуществляться, как дистанционно (посредством брелока), так и по таймеру, будильнику или температуре — возможны различные сочетания режимов запуска. Надежный динамический код позволяет обезопасить радиосигнал от перехвата, сканирования и последующего взлома. Автосигнализация Jaguar EZ-THREE может быть установлена на автомобиль с различными вариантами электрооборудования, с дизельным или бензиновым двигателем, автоматической или ручной коробкой передач, с турбонаддувом или без него. Функция SmartKey дает возможность установить систему на автомобиль, оснащенный кнопкой запуска двигателя Engine Start Stop.

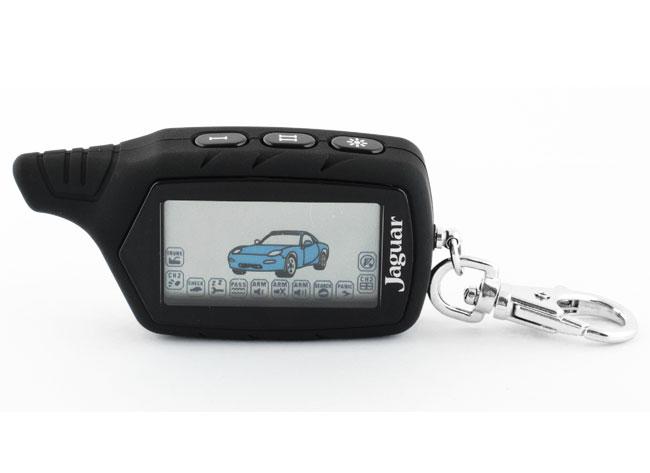

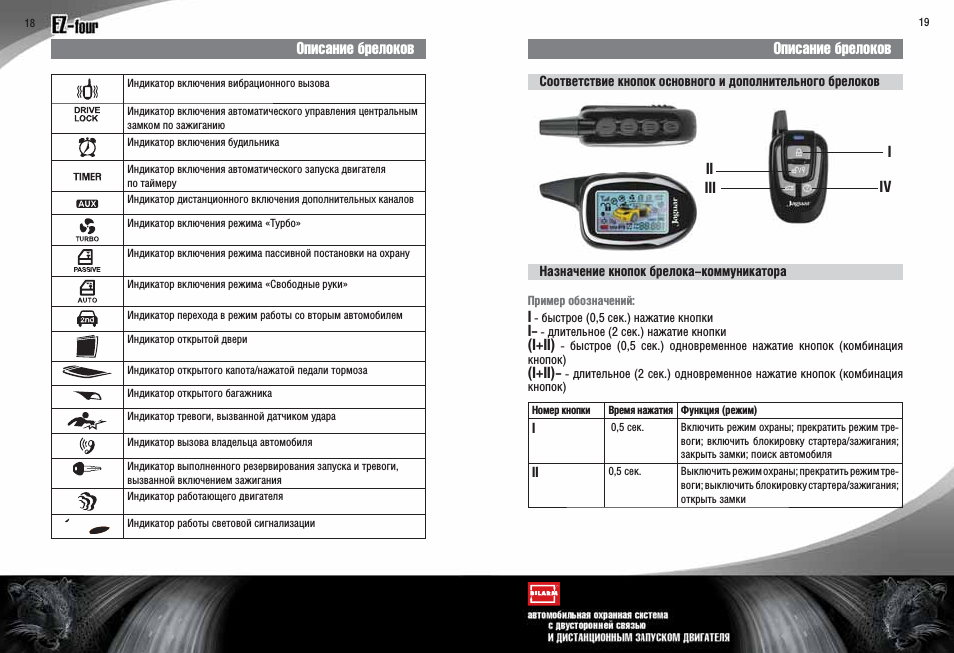

Брелок Jaguar EZ-THREE

3-кнопочный программируемый брелок Jaguar EZ-THREE — отличает элегантный дизайн и надежный прорезиненный корпус, который намного надежнее защищает брелок от падений, царапин, пыли и влаги, нежели обычный корпус. Яркая подсветка ЖК-дисплея позволяет Вам просматривать информацию в темное время суток и при любых погодных условиях. В брелке реализован курсорный выбор команд, что очень удобно для многофункциональных систем. Брелок способен давать команды на расстоянии до 600 м. и принимать сообщения до 1800 м. от автомобиля. Так же он порадует наличием таких функций, как часы, бесшумная вибросигнализация, таймер обратного отсчета, дистанционный термометр.

В брелке реализован курсорный выбор команд, что очень удобно для многофункциональных систем. Брелок способен давать команды на расстоянии до 600 м. и принимать сообщения до 1800 м. от автомобиля. Так же он порадует наличием таких функций, как часы, бесшумная вибросигнализация, таймер обратного отсчета, дистанционный термометр.

Второй брелок автоохранной системы – 3-кнопочный без обратной связи, осуществляет подачу команд с дальностью до 30 м.

Jaguar EZ-THREE гарантирует повышенную защиту от угона

Jaguar EZ-THREE включает ряд охранно-противоугонных функций, которые гарантируют еще большую защиту и безопасность:

- Новый диалоговый код радиоуправления, который гарантирует защиту от самых современных электронных «отмычек».

- Ввод программируемого персонального 3-цифрового кода для подтверждения снятия автомобиля с охраны. Это позволяет защитить автомобиль от угона в случае кражи или потери брелока.

- Вы можете запрограммировать тип блокировки двигателя (разомкнутое или замкнутое реле).

- Функция иммобилайзера.

- Функция Anti-HiJack защищает автомобиль от разбойного захвата посредством включения безопасного глушения двигателя.

- Приоритетное отпирание двери водителя. В режиме, когда автомобиль снят с охраны задние и передняя правая дверь будут заперты.

Автосигнализация так же порадует максимальным набором сервисных функций и комфортом при использовании

Автозапуск обладает современной системой контроля запуска и обеспечивает безопасность его использования.

Предоставляет возможность осуществлять дистанционный запуск двигателя в автомобилях с автоматической и ручной коробкой передач.

Турботаймер сэкономит Ваше время и увеличит ресурс подшипников турбины. Вам не придется ждать, пока охладится турбина, так как после того, как было выключено зажигание, и автомобиль был поставлен на охрану, двигатель еще будет работать запрограммированный период времени.

Функция «Поиск автомобиля».

При включении этой функции автомобиль будет подавать световые и звуковые сигналы, по которым Вы легко сможете определить его местонахождение в темное время суток или на большой парковке.

При включении этой функции автомобиль будет подавать световые и звуковые сигналы, по которым Вы легко сможете определить его местонахождение в темное время суток или на большой парковке.Вы можете установить автозапуск двигателя по таймеру с точностью до минуты.

Функция постановка автомобиля на охрану с работающим двигателем — будет незаменима при необходимости ненадолго покинуть автомобиль.

При своих огромных возможностях, автосигнализация Jaguar EZ-THREE, довольно легко устанавливается, настраивается под запросы пользователя и очень удобна в использовании.

InControl | Связь | Jaguar USA

Для непревзойденной связи внутри вашего автомобиля Connect Pro гарантирует, что вы и ваши пассажиры сможете без проблем входить и выходить из автомобиля. Наслаждайтесь удобством InControl Remote, который позволяет вам заводить автомобиль на расстоянии, в то время как Protect и Stolen Vehicle Locator помогут защитить вас и ваш автомобиль Jaguar.

PRO SERVICES

Доступные как часть пакета Connect Pro для Touch Pro, Pro Services представляют собой набор подключенных навигационных услуг.

WI-FI HOTSPOT

Wi-Fi Hotspot обеспечивает точку доступа 4G Wi-Fi в вашем автомобиле Jaguar, позволяя вашим пассажирам подключать до 8 устройств к Интернету. 9

INCONTROL REMOTE

Приложение Jaguar InControl ® Remote™, совместимое с большинством смартфонов Android™ и Apple iOS ® , позволяет вам взаимодействовать с автомобилем Jaguar из любой точки мира. 7

INCONTROL APPS

InControl Apps представляет собой оптимизированный для автомобиля интерактивный набор приложений, который обеспечивает потоковую передачу мультимедиа, облачные сервисы и услуги на основе определения местоположения и многое другое через порт USB.

JAGUAR OPTIMIZED ASSISTANCE

В случае поломки автомобиля вы можете напрямую позвонить в службу помощи на дорогах, нажав кнопку на левой стороне потолочной консоли или с экрана помощи в приложении Jaguar InControl Remote для смартфона.

ВЫЗОВ ЭКСТРЕННОЙ ПОМОЩИ

Если вы попали в аварию и сработали подушки безопасности, вас свяжут по телефону со службой экстренной помощи. Экстренный вызов SOS также может отправлять важную информацию, включая ваше местоположение.

ПРОВЕРИТЬ СОВМЕСТИМОСТЬ

Проверьте продукты InControl из нашего ассортимента

СВЯЗАТЬСЯ С НАМИ

Свяжитесь с нами для помощи клиентам Jaguar или по общим вопросам

НАЙТИ РОЗНИЧНОГО ПРОДАВЦА

Найдите ближайшего к вам дилера Jaguar

ДЕРЖИ МЕНЯ В КУРСЕ

Подпишитесь на все последние новости Jaguar

**Возможность 4G Wi-Fi доступна только на некоторых моделях и требует соответствующего контракта на передачу данных SIM-карты. Мобильная связь 4G не может быть гарантирована во всех местах.

Мобильная связь 4G не может быть гарантирована во всех местах.

По мере развертывания InControl некоторые описанные функции могут быть необязательными и зависеть от трансмиссии. Чтобы узнать о наличии и полных условиях, обратитесь к местному дилеру Jaguar. Для некоторых функций требуется соответствующая SIM-карта с подходящим контрактом на передачу данных, что потребует дополнительной подписки по истечении первоначального срока, рекомендованного вашим продавцом. Мобильная связь не может быть гарантирована во всех местах.

1‑13 Отказ от ответственности

- ПРОВЕРИТЬ СОВМЕСТИМОСТЬ

- СВЯЗАТЬСЯ С НАМИ

- НАЙТИ РОЗНИЧНОГО ПРОДАВЦА

- ДЕРЖИ МЕНЯ В КУРСЕ

Изменение реестра при запуске или запуске | Elastic Security Solution [8.6]

Идентифицирует изменения реестра ключа запуска или ключа запуска. Чтобы пережить перезагрузку и другие системные прерывания, злоумышленники будут изменять ключи запуска в реестре или использовать элементы папки запуска в качестве формы сохранения.

Чтобы пережить перезагрузку и другие системные прерывания, злоумышленники будут изменять ключи запуска в реестре или использовать элементы папки запуска в качестве формы сохранения.

Тип правила : eql

Индексы правил :

- журналы-endpoint.events.*

Серьезность : Низкий

Оценка риска : 21

пробеги каждые

: 5 минут Поиск индексов от : сейчас-9 м (дата математического формата, см. Также .

Максимальное количество предупреждений на выполнение : 100

Теги :

- Эластичный

- Хозяин

- Окна

- Обнаружение угроз

- Упорство

- Руководство по расследованию

Версия : 102 (история версии)

Добавлен (выпуск эластичного стека) : 7.11.0

Последний модифицированный (выпуск эластичного стека) : 8. 6.0

6.0

Авторы правил : эластичный

Авторы правил : эластичный

. Лицензия на правило : Elastic License v2

Руководство по исследованию

## Сортировка и анализ ### Исследование запуска или изменения реестра ключа запуска Злоумышленники могут добиться устойчивости, ссылаясь на программу с ключом запуска реестра. Добавление записи в ключи запуска в реестре приведет к тому, что указанная программа будет выполняться при входе пользователя в систему. Эти программы будут выполняться в контексте пользователя и будут иметь разрешения учетной записи. Это правило ищет такое поведение, отслеживая диапазон ключей запуска реестра. >**Примечание**: > В этом руководстве по расследованию используется [плагин Osquery Markdown]({security-guide}/invest-guide-run-osquery.html), представленный в Elastic stack версии 8.5.0. В более ранних версиях стеков Elastic в этом руководстве будет отображаться неотрендеренная уценка. #### Возможные шаги расследования - Исследуйте цепочку выполнения процесса (родительское дерево процессов) на наличие неизвестных процессов. Изучите их исполняемые файлы для распространенности, расположены ли они в ожидаемых местах и подписаны ли они действительными цифровыми подписями. - Изучите другие оповещения, связанные с пользователем/хостом за последние 48 часов. - Подтвердить, что действия не связаны с запланированными исправлениями, обновлениями, действиями сетевого администратора или законными действиями. установки программного обеспечения. - Оцените, распространено ли такое поведение в среде, выполнив поиск похожих случаев на хостах. - Проверьте хост на наличие производных артефактов, указывающих на подозрительные действия: - Проанализируйте исполняемый файл процесса, используя частную изолированную систему анализа. - Наблюдайте и собирайте информацию о следующих действиях как в песочнице, так и на узле темы оповещения: - Попытки связаться с внешними доменами и адресами.

- Используйте сетевые события Elastic Defend для определения доменов и адресов, с которыми связывается субъектный процесс, путем фильтрация по процессу' 'process.entity_id'. - Проверьте кэш DNS на наличие подозрительных или аномальных записей. - !{osquery{"query":"ВЫБЕРИТЕ * ИЗ dns_cache", "label":"Osquery — Получить кэш DNS"}} - Используйте события реестра Elastic Defend для проверки разделов реестра, к которым обращались, изменяли или создавали соответствующие процессы в дереве процессов. - Проверьте службы хоста на наличие подозрительных или аномальных записей. - !{osquery{"query":"ВЫБЕРИТЕ описание, отображаемое_имя, имя, путь, pid, service_type, start_type, status, user_account FROM services","label":"Osquery — Получить все службы"}} - !{osquery{"query":"ВЫБЕРИТЕ описание, отображаемое_имя, имя, путь, pid, service_type, start_type, статус, user_account ИЗ сервисов, ГДЕ НЕ (user_account LIKE "%LocalSystem" ИЛИ user_account LIKE "%LocalService" ИЛИ user_account LIKE " %NetworkService" ИЛИ user_account == null)","label":"Osquery — получение служб, работающих на учетных записях пользователей"}} - !{osquery{"query":"SELECT concat('https://www.

virustotal.com/gui/file/', sha1) AS VtLink, имя, описание, start_type, статус, pid, services.path ОТ сервисов ПРИСОЕДИНЯЙТЕСЬ Authenticode ON services.path = authentication.path ИЛИ services.module_path = Authenticode.path ПРИСОЕДИНЯЙТЕСЬ к хэшу ON services.path = hash.path WHERE authenticationde.result != "trusted"","label":"Osquery — получение сервисных неподписанных исполняемых файлов со ссылкой на Virustotal"}} - Получить хэш-значения SHA-256 файлов с помощью командлета PowerShell `Get-FileHash` и найти наличие и репутацию хэшей на таких ресурсах, как VirusTotal, Hybrid-Analysis, CISCO Talos, Any.run и т.д. ### Ложноположительный анализ - Существует высокая вероятность того, что в ключи запуска реестра будут добавлены безобидные законные программы. Эта деятельность может быть на основе новых установок программного обеспечения, исправлений или любых действий, связанных с сетевым администратором. Прежде чем предпринимать дальнейшее расследование, убедитесь, что эта деятельность не является доброкачественной.

### Связанные правила - Подозрительная модификация папки оболочки запуска - c8b150f0-0164-475b-a75e-74b47800a9фф — Постоянные сценарии в каталоге автозагрузки — f7c4dc5a-a58d-491d-9f14-9b66507121c0 — Сохранение папки запуска через неподписанный процесс — 2fba96c0-ade5-4bce-b92f-a5df2509da3f - Сохранение запуска подозрительным процессом - 440e2db4-bc7f-4c96-a068-65b78da59bde ### Ответ и исправление - Инициировать процесс реагирования на инциденты на основе результатов сортировки. - Изолируйте затронутый хост, чтобы предотвратить дальнейшее поведение после компрометации. - Если в ходе сортировки обнаружено вредоносное ПО, найдите в среде дополнительные скомпрометированные узлы. - Внедрите временные сетевые правила, процедуры и сегментацию для сдерживания вредоносного ПО. - Остановить подозрительные процессы. - Немедленно блокировать выявленные индикаторы компрометации (IoC). - Проверьте уязвимые системы на наличие дополнительных бэкдоров вредоносных программ, таких как обратные оболочки, обратные прокси-серверы или дропперы, которые злоумышленники могут использовать его для повторного заражения системы.

- Удалять и блокировать вредоносные артефакты, обнаруженные во время сортировки. - Исследуйте раскрытие учетных данных в системах, скомпрометированных или используемых злоумышленником, чтобы убедиться, что все скомпрометированные учетные записи идентифицировано. Сбросьте пароли для этих учетных записей и других потенциально скомпрометированных учетных данных, таких как электронная почта, систем и веб-сервисов. - Запустите полную проверку на наличие вредоносных программ. Это может выявить дополнительные артефакты, оставшиеся в системе, механизмы сохраняемости и компоненты вредоносных программ. - Определите первоначальный вектор, использованный злоумышленником, и примите меры для предотвращения повторного заражения через тот же вектор. - Используя данные реагирования на инциденты, обновите политики ведения журналов и аудита, чтобы улучшить среднее время обнаружения (MTTD) и среднее время ответа (MTTR).

Правило queryedit

реестр, где реестр.данные.строки != нуль и реестр.путь : ( /* Машинный куст */ "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnceEx\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\Explore r\\Выполнить\\*", "HKLM\\Software\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon\\Shell\\*", /* Куст пользователей */ "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\ \*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion \\RunOnceEx\\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\Cu rrentVersion\\Policies\\Explorer\\Run\\*", "HKEY_USERS\\*\\Программное обеспечение\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon\\Shell\\*" ) и /* добавить общие законные изменения, не будучи слишком ограничительными, поскольку это один из AESP, которыми чаще всего злоупотребляют */ not Registration.data.strings : "ctfmon.

exe /n" и нет (registry.value: «Перезапуск приложения #*» и process.name: "csrss.exe") и user.id нет в ("S-1-5-18", "S-1-5-19"", "С-1-5-20") а не register.data.strings : ("?:\\Program Files\\*.exe", "?:\\Program Files (x86)\\*.exe"), а не process.executable : ("?:\\Windows\\System32\\msiexec.exe", "?:\\Windows\\SysWOW64\\msiexec.exe"), а не (process.name : «OneDriveSetup.exe» и Registration.value : («Удалить кэшированные Автономный двоичный файл обновления», «Удалить кэшированный двоичный файл обновления», «amd64», «Удалить *») и реестр.данные.строки: "?:\\Windows\\system32\\cmd.exe /q /c * \"?:\\Users\\*\\AppData\\Local\\Microsoft\\OneDrive\\*\"")

Отображение угроз

Framework : MITRE ATT&CK TM

Тактика:

- Название: Стойкость

- ID: TA0003

- URL ссылки: https://attack.mitre.org/tactics/TA0003/

Техника:

- Имя: Выполнение автозапуска при загрузке или входе в систему

- ID: T1547

- URL ссылки: https://attack.

mitre.org/techniques/T1547/

mitre.org/techniques/T1547/

История версий правил

- Версия 102 (выпуск 8.6.0)

- Только форматирование

- Версия 101 (выпуск 8.5.0)

Обновлен запрос, изменен с:

Реестр, где реестр.данные.строки != нуль и реестр.путь : ( /* Машинный куст */ "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnceEx\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\Explore r\\Выполнить\\*", "HKLM\\Software\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon\\Shell\\*", /* Куст пользователей */ "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\ \*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersio n\\RunOnceEx\\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\C urrentVersion\\Policies\\Explorer\\Run\\*", "HKEY_USERS\\*\\Программное обеспечение\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon\\Shell\\*" ) и /* добавить общие законные изменения, не будучи слишком ограничительными, поскольку это один из AESP, которыми чаще всего злоупотребляют */ not Registration.

data.strings : "ctfmon.exe /n" и

нет (registry.value: «Перезапуск приложения #*» и process.name:

"csrss.exe") и user.id нет в ("S-1-5-18", "S-1-5-19"", "С-1-5-20")

а не register.data.strings : ("?:\\Program Files\\*.exe",

"?:\\Program Files (x86)\\*.exe"), а не process.executable :

("?:\\Windows\\System32\\msiexec.exe",

"?:\\Windows\\SysWOW64\\msiexec.exe"), а не (process.name :

«OneDriveSetup.exe» и Registration.value : («Удалить кэшированные

Автономный двоичный файл обновления», «Удалить кэшированный двоичный файл обновления», «amd64»,

«Удалить *») и реестр.данные.строки:

"?:\\Windows\\system32\\cmd.exe /q /c *

\"?:\\Users\\*\\AppData\\Local\\Microsoft\\OneDrive\\*\"")

data.strings : "ctfmon.exe /n" и

нет (registry.value: «Перезапуск приложения #*» и process.name:

"csrss.exe") и user.id нет в ("S-1-5-18", "S-1-5-19"", "С-1-5-20")

а не register.data.strings : ("?:\\Program Files\\*.exe",

"?:\\Program Files (x86)\\*.exe"), а не process.executable :

("?:\\Windows\\System32\\msiexec.exe",

"?:\\Windows\\SysWOW64\\msiexec.exe"), а не (process.name :

«OneDriveSetup.exe» и Registration.value : («Удалить кэшированные

Автономный двоичный файл обновления», «Удалить кэшированный двоичный файл обновления», «amd64»,

«Удалить *») и реестр.данные.строки:

"?:\\Windows\\system32\\cmd.exe /q /c *

\"?:\\Users\\*\\AppData\\Local\\Microsoft\\OneDrive\\*\"")

- Версия 9 (выпуск 8.4.0)

- Только форматирование

- Версия 8 (выпуск 8.3.0)

- Только форматирование

- Версия 6 (выпуск 8.2.0)

- Только форматирование

- Версия 5 (выпуск 8.

1.0)

1.0) - Только форматирование

- Версия 4 (выпуск 7.13.0)

Обновлен запрос, изменен с:

/* раскомментировать длину после стабильной версии */ реестр, где /* длина (registry.data.strings) > 0 и */Registry.path : ( /* Машинный улей */ "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnceEx\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\User Папки оболочки\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Shell Папки\\*", "HKLM\\Software\\Microsoft\\Windows\\CurrentVersion \\Политики\\Проводник\\Выполнить\\*", "HKLM\\Программное обеспечение\\Майкрософт\\Виндовс NT\\CurrentVersion\\Winlogon\\Shell\\*", /* Куст пользователей */ "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\ \*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersio n\\RunOnceEx\\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\ CurrentVersion\\Explorer\\Папки пользовательской оболочки\\*", "HKEY_USERS\\* \\Software\\Microsoft\\Windows\\CurrentVersion\\Проводник\\Оболочка Папки\\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\Curre ntVersion\\Policies\\Explorer\\Run\\*", "HKEY_USERS\\*\\Программное обеспечение\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon\\Shell\\*" ) и /* добавить сюда общие законные изменения, не делая слишком ограничительным, поскольку это один из наиболее часто используемые AESP */ не register.

При включении этой функции автомобиль будет подавать световые и звуковые сигналы, по которым Вы легко сможете определить его местонахождение в темное время суток или на большой парковке.

При включении этой функции автомобиль будет подавать световые и звуковые сигналы, по которым Вы легко сможете определить его местонахождение в темное время суток или на большой парковке.

#### Возможные шаги расследования

- Исследуйте цепочку выполнения процесса (родительское дерево процессов) на наличие неизвестных процессов. Изучите их исполняемые файлы

для распространенности, расположены ли они в ожидаемых местах и подписаны ли они действительными цифровыми подписями.

- Изучите другие оповещения, связанные с пользователем/хостом за последние 48 часов.

- Подтвердить, что действия не связаны с запланированными исправлениями, обновлениями, действиями сетевого администратора или законными действиями.

установки программного обеспечения.

- Оцените, распространено ли такое поведение в среде, выполнив поиск похожих случаев на хостах.

- Проверьте хост на наличие производных артефактов, указывающих на подозрительные действия:

- Проанализируйте исполняемый файл процесса, используя частную изолированную систему анализа.

- Наблюдайте и собирайте информацию о следующих действиях как в песочнице, так и на узле темы оповещения:

- Попытки связаться с внешними доменами и адресами.

#### Возможные шаги расследования

- Исследуйте цепочку выполнения процесса (родительское дерево процессов) на наличие неизвестных процессов. Изучите их исполняемые файлы

для распространенности, расположены ли они в ожидаемых местах и подписаны ли они действительными цифровыми подписями.

- Изучите другие оповещения, связанные с пользователем/хостом за последние 48 часов.

- Подтвердить, что действия не связаны с запланированными исправлениями, обновлениями, действиями сетевого администратора или законными действиями.

установки программного обеспечения.

- Оцените, распространено ли такое поведение в среде, выполнив поиск похожих случаев на хостах.

- Проверьте хост на наличие производных артефактов, указывающих на подозрительные действия:

- Проанализируйте исполняемый файл процесса, используя частную изолированную систему анализа.

- Наблюдайте и собирайте информацию о следующих действиях как в песочнице, так и на узле темы оповещения:

- Попытки связаться с внешними доменами и адресами. - Используйте сетевые события Elastic Defend для определения доменов и адресов, с которыми связывается субъектный процесс, путем

фильтрация по процессу' 'process.entity_id'.

- Проверьте кэш DNS на наличие подозрительных или аномальных записей.

- !{osquery{"query":"ВЫБЕРИТЕ * ИЗ dns_cache", "label":"Osquery — Получить кэш DNS"}}

- Используйте события реестра Elastic Defend для проверки разделов реестра, к которым обращались, изменяли или создавали соответствующие

процессы в дереве процессов.

- Проверьте службы хоста на наличие подозрительных или аномальных записей.

- !{osquery{"query":"ВЫБЕРИТЕ описание, отображаемое_имя, имя, путь, pid, service_type, start_type, status, user_account FROM services","label":"Osquery — Получить все службы"}}

- !{osquery{"query":"ВЫБЕРИТЕ описание, отображаемое_имя, имя, путь, pid, service_type, start_type, статус, user_account ИЗ сервисов, ГДЕ НЕ (user_account LIKE "%LocalSystem" ИЛИ user_account LIKE "%LocalService" ИЛИ user_account LIKE " %NetworkService" ИЛИ user_account == null)","label":"Osquery — получение служб, работающих на учетных записях пользователей"}}

- !{osquery{"query":"SELECT concat('https://www.

- Используйте сетевые события Elastic Defend для определения доменов и адресов, с которыми связывается субъектный процесс, путем

фильтрация по процессу' 'process.entity_id'.

- Проверьте кэш DNS на наличие подозрительных или аномальных записей.

- !{osquery{"query":"ВЫБЕРИТЕ * ИЗ dns_cache", "label":"Osquery — Получить кэш DNS"}}

- Используйте события реестра Elastic Defend для проверки разделов реестра, к которым обращались, изменяли или создавали соответствующие

процессы в дереве процессов.

- Проверьте службы хоста на наличие подозрительных или аномальных записей.

- !{osquery{"query":"ВЫБЕРИТЕ описание, отображаемое_имя, имя, путь, pid, service_type, start_type, status, user_account FROM services","label":"Osquery — Получить все службы"}}

- !{osquery{"query":"ВЫБЕРИТЕ описание, отображаемое_имя, имя, путь, pid, service_type, start_type, статус, user_account ИЗ сервисов, ГДЕ НЕ (user_account LIKE "%LocalSystem" ИЛИ user_account LIKE "%LocalService" ИЛИ user_account LIKE " %NetworkService" ИЛИ user_account == null)","label":"Osquery — получение служб, работающих на учетных записях пользователей"}}

- !{osquery{"query":"SELECT concat('https://www. virustotal.com/gui/file/', sha1) AS VtLink, имя, описание, start_type, статус, pid, services.path ОТ сервисов ПРИСОЕДИНЯЙТЕСЬ Authenticode ON services.path = authentication.path ИЛИ services.module_path = Authenticode.path ПРИСОЕДИНЯЙТЕСЬ к хэшу ON services.path = hash.path WHERE authenticationde.result != "trusted"","label":"Osquery — получение сервисных неподписанных исполняемых файлов со ссылкой на Virustotal"}}

- Получить хэш-значения SHA-256 файлов с помощью командлета PowerShell `Get-FileHash` и найти наличие и

репутацию хэшей на таких ресурсах, как VirusTotal, Hybrid-Analysis, CISCO Talos, Any.run и т.д.

### Ложноположительный анализ

- Существует высокая вероятность того, что в ключи запуска реестра будут добавлены безобидные законные программы. Эта деятельность может быть

на основе новых установок программного обеспечения, исправлений или любых действий, связанных с сетевым администратором. Прежде чем предпринимать

дальнейшее расследование, убедитесь, что эта деятельность не является доброкачественной.

virustotal.com/gui/file/', sha1) AS VtLink, имя, описание, start_type, статус, pid, services.path ОТ сервисов ПРИСОЕДИНЯЙТЕСЬ Authenticode ON services.path = authentication.path ИЛИ services.module_path = Authenticode.path ПРИСОЕДИНЯЙТЕСЬ к хэшу ON services.path = hash.path WHERE authenticationde.result != "trusted"","label":"Osquery — получение сервисных неподписанных исполняемых файлов со ссылкой на Virustotal"}}

- Получить хэш-значения SHA-256 файлов с помощью командлета PowerShell `Get-FileHash` и найти наличие и

репутацию хэшей на таких ресурсах, как VirusTotal, Hybrid-Analysis, CISCO Talos, Any.run и т.д.

### Ложноположительный анализ

- Существует высокая вероятность того, что в ключи запуска реестра будут добавлены безобидные законные программы. Эта деятельность может быть

на основе новых установок программного обеспечения, исправлений или любых действий, связанных с сетевым администратором. Прежде чем предпринимать

дальнейшее расследование, убедитесь, что эта деятельность не является доброкачественной. ### Связанные правила

- Подозрительная модификация папки оболочки запуска - c8b150f0-0164-475b-a75e-74b47800a9фф

— Постоянные сценарии в каталоге автозагрузки — f7c4dc5a-a58d-491d-9f14-9b66507121c0

— Сохранение папки запуска через неподписанный процесс — 2fba96c0-ade5-4bce-b92f-a5df2509da3f

- Сохранение запуска подозрительным процессом - 440e2db4-bc7f-4c96-a068-65b78da59bde

### Ответ и исправление

- Инициировать процесс реагирования на инциденты на основе результатов сортировки.

- Изолируйте затронутый хост, чтобы предотвратить дальнейшее поведение после компрометации.

- Если в ходе сортировки обнаружено вредоносное ПО, найдите в среде дополнительные скомпрометированные узлы.

- Внедрите временные сетевые правила, процедуры и сегментацию для сдерживания вредоносного ПО.

- Остановить подозрительные процессы.

- Немедленно блокировать выявленные индикаторы компрометации (IoC).

- Проверьте уязвимые системы на наличие дополнительных бэкдоров вредоносных программ, таких как обратные оболочки, обратные прокси-серверы или дропперы, которые

злоумышленники могут использовать его для повторного заражения системы.

### Связанные правила

- Подозрительная модификация папки оболочки запуска - c8b150f0-0164-475b-a75e-74b47800a9фф

— Постоянные сценарии в каталоге автозагрузки — f7c4dc5a-a58d-491d-9f14-9b66507121c0

— Сохранение папки запуска через неподписанный процесс — 2fba96c0-ade5-4bce-b92f-a5df2509da3f

- Сохранение запуска подозрительным процессом - 440e2db4-bc7f-4c96-a068-65b78da59bde

### Ответ и исправление

- Инициировать процесс реагирования на инциденты на основе результатов сортировки.

- Изолируйте затронутый хост, чтобы предотвратить дальнейшее поведение после компрометации.

- Если в ходе сортировки обнаружено вредоносное ПО, найдите в среде дополнительные скомпрометированные узлы.

- Внедрите временные сетевые правила, процедуры и сегментацию для сдерживания вредоносного ПО.

- Остановить подозрительные процессы.

- Немедленно блокировать выявленные индикаторы компрометации (IoC).

- Проверьте уязвимые системы на наличие дополнительных бэкдоров вредоносных программ, таких как обратные оболочки, обратные прокси-серверы или дропперы, которые

злоумышленники могут использовать его для повторного заражения системы. - Удалять и блокировать вредоносные артефакты, обнаруженные во время сортировки.

- Исследуйте раскрытие учетных данных в системах, скомпрометированных или используемых злоумышленником, чтобы убедиться, что все скомпрометированные учетные записи

идентифицировано. Сбросьте пароли для этих учетных записей и других потенциально скомпрометированных учетных данных, таких как электронная почта,

систем и веб-сервисов.

- Запустите полную проверку на наличие вредоносных программ. Это может выявить дополнительные артефакты, оставшиеся в системе, механизмы сохраняемости и

компоненты вредоносных программ.

- Определите первоначальный вектор, использованный злоумышленником, и примите меры для предотвращения повторного заражения через тот же вектор.

- Используя данные реагирования на инциденты, обновите политики ведения журналов и аудита, чтобы улучшить среднее время обнаружения (MTTD) и

среднее время ответа (MTTR).

- Удалять и блокировать вредоносные артефакты, обнаруженные во время сортировки.

- Исследуйте раскрытие учетных данных в системах, скомпрометированных или используемых злоумышленником, чтобы убедиться, что все скомпрометированные учетные записи

идентифицировано. Сбросьте пароли для этих учетных записей и других потенциально скомпрометированных учетных данных, таких как электронная почта,

систем и веб-сервисов.

- Запустите полную проверку на наличие вредоносных программ. Это может выявить дополнительные артефакты, оставшиеся в системе, механизмы сохраняемости и

компоненты вредоносных программ.

- Определите первоначальный вектор, использованный злоумышленником, и примите меры для предотвращения повторного заражения через тот же вектор.

- Используя данные реагирования на инциденты, обновите политики ведения журналов и аудита, чтобы улучшить среднее время обнаружения (MTTD) и

среднее время ответа (MTTR).  путь : (

/* Машинный куст */

"HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\*",

"HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\\*",

"HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnceEx\\*",

"HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\Explore

r\\Выполнить\\*", "HKLM\\Software\\Microsoft\\Windows

NT\\CurrentVersion\\Winlogon\\Shell\\*", /* Куст пользователей */

"HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\*",

"HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\

\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion

\\RunOnceEx\\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\Cu

rrentVersion\\Policies\\Explorer\\Run\\*",

"HKEY_USERS\\*\\Программное обеспечение\\Microsoft\\Windows

NT\\CurrentVersion\\Winlogon\\Shell\\*" ) и /* добавить общие

законные изменения, не будучи слишком ограничительными, поскольку это один из

AESP, которыми чаще всего злоупотребляют */ not Registration.data.strings : "ctfmon.

путь : (

/* Машинный куст */

"HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\*",

"HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\\*",

"HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnceEx\\*",

"HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\Explore

r\\Выполнить\\*", "HKLM\\Software\\Microsoft\\Windows

NT\\CurrentVersion\\Winlogon\\Shell\\*", /* Куст пользователей */

"HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\*",

"HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\

\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\CurrentVersion

\\RunOnceEx\\*", "HKEY_USERS\\*\\Software\\Microsoft\\Windows\\Cu

rrentVersion\\Policies\\Explorer\\Run\\*",

"HKEY_USERS\\*\\Программное обеспечение\\Microsoft\\Windows

NT\\CurrentVersion\\Winlogon\\Shell\\*" ) и /* добавить общие

законные изменения, не будучи слишком ограничительными, поскольку это один из

AESP, которыми чаще всего злоупотребляют */ not Registration.data.strings : "ctfmon. exe /n" и

нет (registry.value: «Перезапуск приложения #*» и process.name:

"csrss.exe") и user.id нет в ("S-1-5-18", "S-1-5-19"", "С-1-5-20")

а не register.data.strings : ("?:\\Program Files\\*.exe",

"?:\\Program Files (x86)\\*.exe"), а не process.executable :

("?:\\Windows\\System32\\msiexec.exe",

"?:\\Windows\\SysWOW64\\msiexec.exe"), а не (process.name :

«OneDriveSetup.exe» и Registration.value : («Удалить кэшированные

Автономный двоичный файл обновления», «Удалить кэшированный двоичный файл обновления», «amd64»,

«Удалить *») и реестр.данные.строки:

"?:\\Windows\\system32\\cmd.exe /q /c *

\"?:\\Users\\*\\AppData\\Local\\Microsoft\\OneDrive\\*\"")

exe /n" и

нет (registry.value: «Перезапуск приложения #*» и process.name:

"csrss.exe") и user.id нет в ("S-1-5-18", "S-1-5-19"", "С-1-5-20")

а не register.data.strings : ("?:\\Program Files\\*.exe",

"?:\\Program Files (x86)\\*.exe"), а не process.executable :

("?:\\Windows\\System32\\msiexec.exe",

"?:\\Windows\\SysWOW64\\msiexec.exe"), а не (process.name :

«OneDriveSetup.exe» и Registration.value : («Удалить кэшированные

Автономный двоичный файл обновления», «Удалить кэшированный двоичный файл обновления», «amd64»,

«Удалить *») и реестр.данные.строки:

"?:\\Windows\\system32\\cmd.exe /q /c *

\"?:\\Users\\*\\AppData\\Local\\Microsoft\\OneDrive\\*\"")  mitre.org/techniques/T1547/

mitre.org/techniques/T1547/ data.strings : "ctfmon.exe /n" и

нет (registry.value: «Перезапуск приложения #*» и process.name:

"csrss.exe") и user.id нет в ("S-1-5-18", "S-1-5-19"", "С-1-5-20")

а не register.data.strings : ("?:\\Program Files\\*.exe",

"?:\\Program Files (x86)\\*.exe"), а не process.executable :

("?:\\Windows\\System32\\msiexec.exe",

"?:\\Windows\\SysWOW64\\msiexec.exe"), а не (process.name :

«OneDriveSetup.exe» и Registration.value : («Удалить кэшированные

Автономный двоичный файл обновления», «Удалить кэшированный двоичный файл обновления», «amd64»,

«Удалить *») и реестр.данные.строки:

"?:\\Windows\\system32\\cmd.exe /q /c *

\"?:\\Users\\*\\AppData\\Local\\Microsoft\\OneDrive\\*\"")

data.strings : "ctfmon.exe /n" и

нет (registry.value: «Перезапуск приложения #*» и process.name:

"csrss.exe") и user.id нет в ("S-1-5-18", "S-1-5-19"", "С-1-5-20")

а не register.data.strings : ("?:\\Program Files\\*.exe",

"?:\\Program Files (x86)\\*.exe"), а не process.executable :

("?:\\Windows\\System32\\msiexec.exe",

"?:\\Windows\\SysWOW64\\msiexec.exe"), а не (process.name :

«OneDriveSetup.exe» и Registration.value : («Удалить кэшированные

Автономный двоичный файл обновления», «Удалить кэшированный двоичный файл обновления», «amd64»,

«Удалить *») и реестр.данные.строки:

"?:\\Windows\\system32\\cmd.exe /q /c *

\"?:\\Users\\*\\AppData\\Local\\Microsoft\\OneDrive\\*\"")  1.0)

1.0)