Минимизация рисков использования DNS-over-TLS (DoT) и DNS-over-HTTPS (DoH) / Хабр

Минимизация рисков использования DoH и DoTЗащита от DoH и DoT

Контролируете ли вы свой DNS трафик? Организации вкладывают много времени, денег и усилий в обеспечение безопасности своих сетей. Однако, одной из областей, которой часто не уделяется должного внимания, является DNS.

Хорошим обзором рисков, которые приносит DNS является презентация Verisign на конференции Infosecurity.

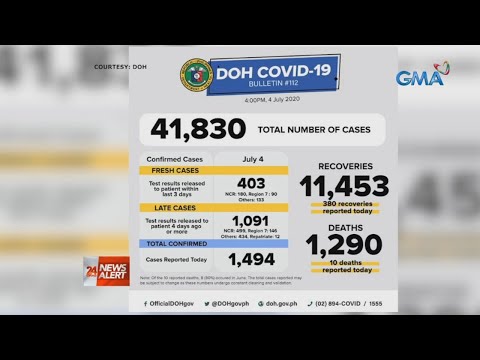

31% обследованных классов программ-вымогателей использовали DNS для обмена ключами.Выводы исследования31% обследованных классов программ-вымогателей использовали DNS для обмена ключами.

Проблема серьезная. По данным исследовательской лаборатории Palo Alto Networks Unit 42, примерно 85% вредоносных программ используют DNS для установления канала управления и контроля, позволяя злоумышленникам легко внедрять вредоносные программы в вашу сеть, а также похищать данные. С момента своего создания трафик DNS в основном был незашифрованным и его легко можно было анализировать защитными механизмами NGFW.

Появились новые протоколы для DNS, направленные на повышение конфиденциальности DNS соединений. Они активно поддерживаются ведущими поставщиками браузеров и другими поставщиками программного обеспечения. Скоро в корпоративных сетях начнется рост зашифрованного DNS-трафика. Зашифрованный трафик DNS, который не анализируется средствами должным образом и разрешен, представляет угрозу безопасности для компании. Например, такой угрозой являются криптолокеры, которые используют DNS для обмена ключами шифрования. Атакующие сейчас требуют выкуп в несколько миллионов долларов за восстановление доступа к вашим данным. В компании Garmin, например, заплатили 10 миллионов долларов.

При правильной настройке NGFW могут запрещать или защищать использование DNS-over-TLS (DoT) и могут использоваться для запрета использования DNS-over-HTTPS (DoH), что позволяет анализировать весь трафик DNS в вашей сети.

Что такое зашифрованный DNS?

Что такое DNSСистема доменных имен (DNS) преобразует удобочитаемые человеку доменные имена (например, адрес www. paloaltonetworks.com ) в IP-адреса (например, в 34.107.151.202). Когда пользователь вводит доменное имя в веб-браузере, браузер отправляет DNS-запрос на DNS-сервер, запрашивая IP-адрес, связанный с этим доменным именем. В ответ DNS-сервер возвращает IP-адрес, который будет использовать этот браузер.

paloaltonetworks.com ) в IP-адреса (например, в 34.107.151.202). Когда пользователь вводит доменное имя в веб-браузере, браузер отправляет DNS-запрос на DNS-сервер, запрашивая IP-адрес, связанный с этим доменным именем. В ответ DNS-сервер возвращает IP-адрес, который будет использовать этот браузер.

Запросы и ответы DNS пересылаются по сети в виде обычного текста в незашифрованном виде, что делает его уязвимым для шпионажа или изменения ответа и перенаправления браузера на вредоносные сервера. Шифрование DNS затрудняет отслеживание DNS-запросов или их изменение во время передачи. Шифрование DNS запросов и ответов защищает вас от атаки Man-in-the-Middle, выполняя при этом те же функции, что и традиционный протокол DNS (система доменных имен) с открытым текстом.

За последние несколько лет были внедрены два протокола шифрования DNS:

DNS-over-HTTPS (DoH)

DNS-over-TLS (DoT)

Эти протоколы имеют одну общую черту: намеренно прячут DNS-запросы от любого перехвата. .. и от безопасников организации в том числе. Протоколы в основном используют протокол TLS (Transport Layer Security) для установления зашифрованного соединения между клиентом, выполняющим запросы, и сервером, разрешающим запросы DNS, через порт, который обычно не используется для трафика DNS.

.. и от безопасников организации в том числе. Протоколы в основном используют протокол TLS (Transport Layer Security) для установления зашифрованного соединения между клиентом, выполняющим запросы, и сервером, разрешающим запросы DNS, через порт, который обычно не используется для трафика DNS.

Конфиденциальность запросов DNS является большим плюсом этих протоколов. Однако, они создают проблемы безопасникам, которые должны следить за сетевым трафиком и обнаруживать и блокировать вредоносные соединения. Поскольку протоколы различаются по своей реализации, методы анализа будут отличаться у DoH и DoT.

DNS over HTTPS (DoH)

DNS внутри HTTPSDoH использует хорошо известный порт 443 для HTTPS, для которого в RFC специально указано, что задача состоит в том, чтобы «смешать трафик DoH с другим трафиком HTTPS в одном и том же соединении», «затруднить анализ трафика DNS» и, таким образом, обойти меры корпоративного контроля ( RFC 8484 DoH, раздел 8.1 ). Протокол DoH использует шифрование TLS и синтаксис запросов, предоставляемый общими стандартами HTTPS и HTTP/2, добавляя запросы и ответы DNS поверх стандартных запросов HTTP.

Риски, связанные с DoH

Если вы не можете отличить обычный HTTPS-трафик от запросов DoH, то приложения внутри вашей организации могут (и будут) обходить локальные настройки DNS, перенаправляя запросы на сторонние сервера отвечающие на запросы DoH, что обходит любой мониторинг, то есть уничтожает возможность контроля за DNS трафиком. В идеале вы должны контролировать DoH используя функции расшифрования HTTPS.

И Google, и Mozilla реализовали возможности DoH в последней версии своих браузеров, и обе компании работают над использованием DoH по умолчанию для всех запросов DNS. Microsoft также разрабатывает планы по интеграции DoH в свои операционные системы. Минусом является то, что не только уважаемые компании-разработчики программного обеспечения, но и злоумышленники начали использовать DoH как средство обхода традиционных мер корпоративного межсетевого экрана. ( Например, просмотрите следующие статьи: PsiXBot теперь использует Google DoH , PsiXBot продолжает развиваться с обновленной инфраструктурой DNS и анализ бэкдора Godlua . ) В любом случае, как хороший, так и вредоносный трафик DoH останется незамеченным, оставив организацию слепой к злонамеренному использованию DoH в качестве канала для управления вредоносным ПО (C2) и кражи конфиденциальных данных.

) В любом случае, как хороший, так и вредоносный трафик DoH останется незамеченным, оставив организацию слепой к злонамеренному использованию DoH в качестве канала для управления вредоносным ПО (C2) и кражи конфиденциальных данных.

Обеспечение видимости и контроля трафика DoH

В качестве наилучшего решения для контроля DoH мы рекомендуем настроить в NGFW расшифровку трафика HTTPS и блокировку трафика DoH (название приложения: dns-over-https).

Во-первых, убедитесь, что NGFW настроен для расшифровки HTTPS, согласно руководству по лучшим методам расшифровки.

Во-вторых, создайте правило для трафика приложения «dns-over-https», как показано ниже:

Правило Palo Alto Networks NGFW для блокировки DNS-over-HTTPSВ качестве промежуточной альтернативы (если ваша организация не полностью реализовала расшифрование HTTPS) NGFW можно настроить для применения действия «запретить» к идентификатору приложения «dns-over-https», но эффект будет ограничен блокировкой определенных хорошо известных серверов DoH по их доменному имени, так как без расшифрования HTTPS трафик DoH не может быть полностью проверен (см. Applipedia от Palo Alto Networks и выполните поиск по фразе «dns-over-https»).

Applipedia от Palo Alto Networks и выполните поиск по фразе «dns-over-https»).

DNS over TLS (DoT)

DNS внутри TLSВ то время как протокол DoH стремится смешиваться с другим трафиком на том же порту, DoT вместо этого по умолчанию использует специальный порт, зарезервированный для этой единственной цели, даже специально запрещая использование того же порта для традиционного незашифрованного трафика DNS ( RFC 7858 , Раздел 3.1 ).

Протокол DoT использует протокол TLS для обеспечения шифрования, инкапсулирующего стандартные запросы протокола DNS, с трафиком, использующим хорошо известный порт 853 ( RFC 7858, раздел 6 ). Протокол DoT был разработан, чтобы упростить организациям блокировать трафик по порту, либо соглашаться на его использование, но включить расшифровку на этом порту.

Риски, связанные с DoT

Google реализовал DoT в своем клиенте Android 9 Pie и более поздних версиях , при этом по умолчанию включена настройка автоматического использования DoT, если он доступен. Если вы оценили риски и готовы к использованию DoT на уровне организации, то нужно, чтобы сетевые администраторы явно разрешали исходящий трафик на порт 853 через свой периметр для этого нового протокола.

Если вы оценили риски и готовы к использованию DoT на уровне организации, то нужно, чтобы сетевые администраторы явно разрешали исходящий трафик на порт 853 через свой периметр для этого нового протокола.

Обеспечение видимости и контроля трафика DoT

В качестве наилучшей методики контроля за DoT мы рекомендуем любое из вышеперечисленного, исходя из требований вашей организации:

Настройте NGFW для расшифрования всего трафика для порта назначения 853. Благодаря расшифрованию трафика, DoT будет отображаться как приложение DNS, к которому вы можете применить любое действие, например, включить подписку Palo Alto Networks DNS Security для контроля DGA доменов или уже имеющийся DNS Sinkholing и anti-spyware.

В качестве альтернативы можно полностью заблокировать движком App-ID трафик ‘dns-over-tls’ через порт 853. Обычно он заблокирован по умолчанию, никаких действий не требуется (если вы специально не разрешили приложение ‘dns-over-tls’ или трафик через порт 853).

DNS через HTTPS в Firefox

Поиск в Поддержке

Наладьте Firefox

Очистить Firefox

- Как это работает?

- Загрузить свежую копию

Когда вы вводите веб-адрес или доменное имя в адресную строку (например, www.mozilla.org), ваш браузер отправляет запрос через Интернет для поиска IP-адреса этого веб-сайта. Традиционно этот запрос отправляется на серверы посредством простого текстового соединения. Это соединение не шифруется, позволяя посторонним видеть, какой веб-сайт вы собираетесь посетить.

DNS через HTTPS (DoH) работает иначе. Он отправляет доменное имя, которое вы ввели, на DNS-сервер, совместимый с DoH, с помощью зашифрованного HTTPS-соединения вместо простого текста. Это предотвращает доступ посторонних к информации о том, какие веб-сайты вы собираетесь посетить.

DoH повышает уровень приватности, скрывая запросы по доменным именам от пользователей публичной сети Wi-Fi, вашего провайдера или других пользователей в вашей локальной сети. Когда DoH включён, вы можете быть уверенными, что ваш интернет-провайдер не может собирать и продавать персональную информацию, связанную с вашим поведением в Интернете.

- Некоторые люди и организации полагаются на DNS в блокировке вредоносных программ, работе родительского контроля или фильтрации доступа браузера к веб-сайтам. Когда DoH включён, он обходит ваш DNS-преобразователь и нарушает эти специальные политики. При включении DoH по умолчанию, Firefox позволяет пользователям (через настройки) и организациям (через корпоративные политики и запросы к canary доменам) отключать DoH, когда он препятствует предпочитаемой политике.

- Когда DoH включён, Firefox по умолчанию направляет DoH-запросы на DNS-сервера, управляемые доверенным партнёром, который имеет возможность видеть запросы пользователей.

В Mozilla действует строгая политика Проверенных рекурсивных преобразователей (TRR), которая запрещает нашим партнёрам собирать персональные данные. Чтобы снизить риск сбора такой информации, наши партнёры обязаны подписать договор, закрепляющий соответствие этой политике.

В Mozilla действует строгая политика Проверенных рекурсивных преобразователей (TRR), которая запрещает нашим партнёрам собирать персональные данные. Чтобы снизить риск сбора такой информации, наши партнёры обязаны подписать договор, закрепляющий соответствие этой политике.

- DoH может работать медленнее традиционных DNS-запросов, однако тестирование показало, что разница минимальна, а во многих случаях DoH быстрее.

В 2019 году мы завершили развёртывание DoH по умолчанию для всех пользователей Firefox для компьютера в Соединённых Штатах и в 2021 году — для всех пользователей Firefox для компьютера в Канаде. Мы начали развёртывание по умолчанию для пользователей Firefox на ПК в России и Украине в марте 2022 года. Сейчас мы работаем над развёртыванием DoH в большем числе стран. Заметьте, что DoH включён для пользователей в режиме «резервирования». Это значит, что, например, если поиск по доменному имени с помощью DoH по какой-либо причине окажется неудачным, Firefox будет возвращаться к использованию DNS по умолчанию, сконфигурированному вашей операционной системой (ОС), вместо отображения ошибки.

Если вы являетесь действующим пользователем Firefox в стране, где мы развернули DoH по умолчанию, вы получите уведомление в Firefox, когда и если DoH будет задействован впервые, что позволит вам отказаться от использования DoH и вместо этого продолжить использование DNS-преобразователя ОС по умолчанию.

Кроме того, Firefox будет проверять определённые функции, которые могут быть затронуты при включении DoH, в частности:

- Включён ли родительский контроль?

- Фильтрует ли DNS-сервер по умолчанию потенциально вредоносное содержимое?

- Управляется ли устройство организацией, использующей особую конфигурацию DNS?

Если какой-либо из этих тестов определит, что DoH может мешать работе данных функций, DoH не будет включён. Эти тесты будут запускаться каждый раз, когда устройство будет подключается к новой сети.

Вы можете включить или отключить DoH в параметрах соединения Firefox:

На Панели меню в верхней части экрана щёлкните Firefox и выберите Настройки.

Нажмите кнопку и выберите Настройки.Нажмите кнопку и выберите Настройки.

Нажмите кнопку и выберите Настройки.Нажмите кнопку и выберите Настройки.- В разделе «Основные» прокрутите вниз до пункта «Параметры сети» и нажмите Настроить….

- В открывшемся диалоговом окне прокрутите до пункта «Включить DNS через HTTPS».

- Включить: поставьте флажок «Включить DNS через HTTPS».

- Выберите или настройте пользовательского поставщика (см. ниже).

- Выключить: снимите флажок «Включить DNS через HTTPS».

- Включить: поставьте флажок «Включить DNS через HTTPS».

- Нажмите OK, чтобы сохранить изменения и закрыть окно.

На Панели меню в верхней части экрана щёлкните Firefox и выберите Настройки. Нажмите кнопку и выберите Настройки.Нажмите кнопку и выберите Настройки.

- В разделе «Основные» прокрутите вниз до пункта «Параметры сети» и нажмите Настроить….

- Откройте выпадающее меню «Используемый провайдер» под пунктом «Включить DNS через HTTPS», чтобы выбрать провайдера.

- Вы также можете выбрать «Другой URL», чтобы установить собственного провайдера.

- Нажмите OK, чтобы сохранить изменения и закрыть окно.

Вы можете настроить исключения, для которых Firefox будет использовать преобразователь вашей ОС вместо DoH:

Предупреждение: Изменение расширенных настроек может повлиять на стабильность и безопасность Firefox. Эту функцию рекомендуется использовать только опытным пользователям.

- Введите «about:config» в адресной строке и нажмите EnterReturn.

Может появиться страница с предупреждением. Нажмите Я принимаю на себя риск!Принять риск и продолжить, чтобы перейти на страницу «about:config». - Найдите network.trr.excluded-domains.

- Нажмите кнопку «Изменить» рядом с параметром.

- Добавьте домены, разделённые запятыми, в список и нажмите на флажок , чтобы сохранить изменения.

Не удаляйте никакие домены из списка.

О дочерних доменах: Firefox будет проверять все домены, которые вы перечислили в

Прочтите статью «Настройка сетей для отключения DNS через HTTPS» и ознакомьтесь с часто задаваемыми вопросами по DNS через HTTPS.

Поделитесь этой статьёй: https://mzl.la/3Lr7WpD

Поделитесь этой статьёй: https://mzl.la/3pbh3so

Эти прекрасные люди помогли написать эту статью:

Harry, Valery Ledovskoy, Fabi, Denys

Станьте волонтёром

Растите и делитесь опытом с другими. Отвечайте на вопросы и улучшайте нашу базу знаний.

Подробнее

О DOHS

Отдел охраны труда и техники безопасности DOHS

DOHSСвязаться с намиО DOHS

Отдел охраны труда и техники безопасности (DOHS) обеспечивает высочайший практический уровень безопасности и охраны здоровья сотрудников во всех сферах деятельности NIH. Благодаря наблюдению, консультациям, обучению и обучению DOHS служит оперативным компонентом в разработке и реализации общенациональных программ безопасности и здоровья. DOHS оценивает и инициирует профилактические меры, чтобы избежать травм и заболеваний, связанных с NIH, посредством исследований, мониторинга и расследований. Кроме того, проводятся проверки на рабочем месте для оценки соблюдения политики и процедур в области безопасности и гигиены труда. DOHS участвует в многочисленных проектах, в том числе: разработка национальных и международных руководств по биобезопасности, исследования по оценке рисков, проектирование, строительство и эксплуатация максимально изолированных помещений и обучение . В ответ на стратегический план исследований в области биозащиты Министерства здравоохранения и социальных служб DOHS и Национальный институт аллергии и инфекционных заболеваний (NIAID) инициировали Национальную программу обучения биобезопасности и биозащите (NBBTP), предоставляющую редкую возможность получить профессиональную подготовку в области биобезопасности.

Благодаря наблюдению, консультациям, обучению и обучению DOHS служит оперативным компонентом в разработке и реализации общенациональных программ безопасности и здоровья. DOHS оценивает и инициирует профилактические меры, чтобы избежать травм и заболеваний, связанных с NIH, посредством исследований, мониторинга и расследований. Кроме того, проводятся проверки на рабочем месте для оценки соблюдения политики и процедур в области безопасности и гигиены труда. DOHS участвует в многочисленных проектах, в том числе: разработка национальных и международных руководств по биобезопасности, исследования по оценке рисков, проектирование, строительство и эксплуатация максимально изолированных помещений и обучение . В ответ на стратегический план исследований в области биозащиты Министерства здравоохранения и социальных служб DOHS и Национальный институт аллергии и инфекционных заболеваний (NIAID) инициировали Национальную программу обучения биобезопасности и биозащите (NBBTP), предоставляющую редкую возможность получить профессиональную подготовку в области биобезопасности.

Спутниковые программы безопасности

Управляется DOHS

Центр биомедицинских исследований в Балтиморе, Мэриленд,

Национальный институт аллергии и инфекционных заболеваний (NIAID) Интегрированный исследовательский центр (IRF) – Frederick, MD

Национальный институт диабета, болезней органов пищеварения и почек (NIDDK) – Phoenix, AZRocky Mountain Laboratories (RML) — Гамильтон, MT

Тесные сотрудники

Национальный институт рака (NCI) Frederick National Laboratories – Frederick, MD

Отдел здравоохранения и безопасности, Национальный институт наук о здоровье окружающей среды (NIEHS)-Дюрхам округ, Северная Каролина

Справочник по персоналу DOHS

Имя | Титул | Телефон | |

| Доктор Джессика Маккормик-Элл | Директор | 301-496-0590 | JESSICA. MCMCMICK-ell@. MCMCMICK-ell@. |

| Доктор. Derek Newcomer | Заместитель директора | 301-594-5879 | [email protected] |

| Patricia alleyene | 301-451-32777777777777777777777777777777777777777777777777777777777777777 | ||

| Jennifer Edmond | Administrator | 301-594-4604 | [email protected] |

| Dennis House | Business Intelligence Officer | 301-451-5801 | [email protected] |

| Naomi Solomon | Management Analyst | 301-496-3227 | [email protected] |

| Toni Ellis | Management Специалист по информации | 301-451-5827 | [email protected] |

| Cristina B Neira | Координатор программы | 301-496-2960 | 49141.|

| Гейл Ньюкомб | ИТ-специалист | 301-451-5820 | [email protected] |

| Тоан Нгуен | Системный администратор | 301-402-4461 | [email protected] |

| Bekky Philogene | Administrative Officer | 301-827-7978 | [email protected] |

| Jeffrey Potts | Branch Chief | 301-402- 7460 | [email protected] |

| Dr. Ричард Бауманн | Специалист по биобезопасности (Bethesda) | 301-496-1987 | [email protected] |

| Доктор Алтея Трейси Специалист по биобезопасности | 9005301-402-6055 | [email protected] | |

| Д-р. Carolyn Buckwalter | Responsible Official (Bethesda Select Agent Program) | 301-761-7351 | Carolyn. [email protected] [email protected] |

| Adam Clarkson | Microbiologist | 301-451-3295 | [email protected] |

| Dr. Kenneth Shenge | Менеджер по безопасности и гигиене труда | 301-451-5825 | [email protected] |

| Майкл Куджава | Аналитик научной программы (институциональный комитет биосфиты, Bethesda) | 301-827-55666666646466466464664646644664466464466464464646446464646446464464644646464464644646446464464644646446464464646446446. @nih.gov | |

| Clovia Jones | Менеджер по контролю над документами | 301-402-3743 | [email protected] |

| Linduzzi | 301-451-5806 | Linda. [email protected] [email protected] | |

| Dr. Casey Skvorc | Behavioral Health Screening Official | 202-615-5405 | [email protected] |

| Lisa Soref | Social Worker | 301-496-0724 | [email protected] |

| Рокси Гроссникл | Начальник отделения | 301-452-5992 | [email protected] | |||

| Jackie Glass | Quality Assurance Specialist | 301-451-3291 | [email protected] | |||

| Trevor Lubbert | Entomologist | 301-451-1484 | Trevor.lubbert @nih.gov | |||

| Vincent Burton | Техник по физической науке | 301-827-5957 | Burtonv@mail. nih.gov nih.gov | |||

| CDR Elisa Dubreuil | ||||||

| CDR Elisa Dubreuil | ||||||

| CDRELIS Менеджер по обучению | 301-451-3293 | [email protected] | ||||

| Michael Dunn | Менеджер по обеспечению безопасности и обучению по вопросам здоровья | 301-451-3294 | DUNM2M2. .gov | |||

| LCDR Tameika Kastner | Сотрудник по безопасности пищевых продуктов | 301-594-7095 | [email protected] | |||

| nancy mclean-ol. и Health Manager/COR | 301-451-3281 | [email protected] | ||||

| Lydia Kibiuk | Специалист по визуальной информации | 240-876-7232 | KibiukKIK | |||

Майкл Белл | Медицинский директор | 301-827-8801 | Michael. [email protected] [email protected] | |||

| Dr. Хайке Байлин | Deputy Medical Director | 301-827-8657 | [email protected] | |||

| Courtney Bell | Management Analyst | 301-496-4808 | Bellcd@mail .nih.gov | |||

| Judy Chan | Практикующий медсестер | 301- 827-8781 | [email protected] | |||

| Ashanta Mbonis | ||||||

| [email protected] | ||||||

| Mark Owens | Program Manager | 301-827-8788 | [email protected] | |||

Employee Assistance Program (EAP) | ||||||

| Anna Verschoore | EAP Федеральный координатор | 310-496-3164 | anna. [email protected] [email protected] | |||

| Donna O’Neill | EAP Consultant/Team Lead | 301-4966696 | EAP Consultant/Team Head | 301-4966 4966 | EAP/Команда. -3164 | [email protected] |

| Debra Harding | EAP Consultant | 301-496-3164 | [email protected] | |||

| Connie Wozny | EAP Consultant | 301-496-3164 | [email protected] | |||

| Aaron Buchanan | Управляющий техническими мероприятиями. [email protected] | |||

| Diego Osorio | Инженер по безопасности и биоподобным. | [email protected] | ||

. 0044 0044 | [email protected] | |||

| Kris Agharaad | Safety Specialist | 202-738-7897 | [email protected] | |

| Sarah Ball | Техник по технике безопасности (Балтимор) | 667-205-2217 | [email protected] | |

| Veronique Bonhomme | Менеджер программы безопасности животных | 301-402-8477 | [email protected] | |

| Diane Delgado | Специалист по безопасности | 301-496-2960 | [email protected] | |

| Delores Dobson | Leam Head/Cafety Deginer). 443-740-2311 | [email protected] | ||

| Брайан Фаррелл | Химик-гигиенист (Балтимор) | 410-454-8474777

Brian. [email protected] [email protected] | ||

| Кэрис Клайн-Филд | Менеджер по безопасности | 301-451-5813 | [email protected] | |

| Charlie Kowalski | Hemicienist (Baltimore) | 443-740-740-740404040440404040440404040440404404044040440404404040440404404040404404040404404040404404040404040404040404404044040404040404044040404040404040404040414 гг.

[email protected] | ||

| Mellany Kyel | Safety Technician | 301-827-2696 | [email protected] | |

| Naomi Magazi | Safety Специалист | 240-205-5938 | [email protected] | |

| Ушара Маярата | Техник по технике безопасности | 202-748-4738 | .||

| Др. Широн ЛеШур Ратифф | Специалист по безопасности | 301-402-2960 | [email protected] | |

| Др. Ралука Семенюк | Специалист по безопасности | 301-402-6789 | [email protected] | |

| Бриттани Тиллман | Специалист по безопасности | 301-451-9943 | [email protected] | |

| Carrie Wertehim | Safety Specialist(Baltimore) | 443-740-2403 | [email protected] | |

| Rhonda Walther | Специалист по безопасности (Балтимор) | 667-205-2216 | [email protected] | |

| Джейк Ю | Специалист по безопасности | 301-451-3277 | Jake. [email protected] [email protected] | |

| Джон Вейтч | Начальник отделения | 301-451-5823 | [email protected] | ||||

| William Lavergne Barnett | Промышленный гигиенист | 301-827-2695 | [email protected] | ||||

| Mariama Diallo | Industrial Hygienist | 301-451-5993 | [email protected] | ||||

| Lauren Ficek | Industrial Hygienist | 301-402-1618 | [email protected] | ||||

| Джеймс Ганз | Промышленного гигиениста | 310-451-5817 | [email protected] | ||||

David. Специалист по автоматизации Специалист по автоматизации | 301-451-3276 | [email protected] | |||||

| Joshua Greenberg | Industrial Hygienist | 301-451-5807 | [email protected] | ||||

| LT Maddie Lydon | Промышленный гигиенист | 301-827-2715 | [email protected] | ||||

| Скотт Роббинс | Промышленного гигениста | 301-451-3282 | BINS. gov | ||||

| Натали Реджис | Промышленный гигиенист | 301-451-5833 | [email protected] | ||||

| Lola Vosfieva | промышленного гигиениста | 301-40118 | 44444444444444444444444444444444444444444444444444444444444444444444444444444444444449.|||||

Директор по охране труда и технике безопасности, IRF-Frederick | 301-631-7244 | [email protected] | |||||

| Джилла Артис | Практикующая медсестра | 301-631-7233 | [email protected] | ||||

| Келли Флинт | Ответственный сотрудник (программа выбора агента IRF) | 301-631-7224 | [email protected] | ||||

| Кристина Яноско | Менеджер по биобезопасности/ARO | 301-631-7337 | [email protected] | ||||

| Дженнифер Суорд | Менеджер программы Biosurety | 240-236-9418 | Jennifer. [email protected] [email protected] | ||||

Rocky Mountain Labs (RML) Biorisk Management- Hamilton, Mt | |||||||

| ) | 406-375-9642 | [email protected] | |||||

| Ребекка Андерсон | Специалист по биобезопасности | -529-0406 [email protected] | |||||

| Сет Кули | Промышленный гигиенист | 406-802-6398 | [email protected] | ||||

| Хейли Демерс | Менеджер по биобезопасности | 406-802-6425 | [email protected] | ||||

| Катрина Маттен | Менеджер программы биологической безопасности (RML) | 406-375-7494 | Katrina. [email protected] [email protected] | ||||

| Shanda Sarchette | Специалист по контролю документов | 406-363-9429 | [email protected] | Джесси Джессоп | Административный помощник | 406-375-9646 | [email protected] |

| Marcie Caldwell | OMS Nurse | 406-375-9600 | [email protected] | ||||

| Angelia Allen | OMS Nurse | 406-363-9496 | [email protected] | ||||

Регистрация биологических и патогенных микроорганизмов

PI-Dashboard

Управление исследовательских служб (ORS), Отдел охраны труда и техники безопасности (DOHS) — организация, ответственная за обязательную регистрацию исследований с участием патогенов человека, животных и растений и рекомбинантных молекул нуклеиновых кислот в рамках внутренней программы NIH. . Главные исследователи (PI) отвечают за регистрацию бактерий, вирусов, токсинов биологического происхождения и/или рекомбинантной ДНК.

. Главные исследователи (PI) отвечают за регистрацию бактерий, вирусов, токсинов биологического происхождения и/или рекомбинантной ДНК.

Для управления программой регистрации DOHS использует

PI-Dashboard — веб-система для подачи необходимых регистраций исследований и поправок. PI-Dashboard можно безопасно использовать с любого компьютера, имеющего доступ в Интернет. С помощью системы PI-Dashboard исследователи могут регистрировать работу с новым материалом, вносить изменения в утвержденные регистрации с возможностью добавлять и удалять лаборатории, связанный с ними персонал, соответствующие связанные регистрации и административные данные по мере необходимости.

Выберите одну из ссылок ниже для получения дополнительной информации:

Регистр биологических материалов

Регистрация рекомбинантной ДНК

Изменение существующей регистрации

Проблемы двойного назначения

Выберите агентскую программу

Использование PI-Dashboard

Управление биотехнологической деятельности Национального института здравоохранения

Руководство к Руководству NIH

Регистрация биологических материалов

В Национальном институте здравоохранения информация о воздействии на лабораторный персонал собирается с помощью формы регистрационного документа патогена (PRD). Все главные исследователи (PI), работающие с человеческими патогенами; человеческая кровь, биологические жидкости или ткани; патогены животных; патогены растений; биологические токсины; а кровь, ткани или биологические жидкости древних видов приматов, отличных от человека (NHP), должны пройти регистрацию через PI-Dashboard. Регистрация будет рассмотрена NIH

Институциональный комитет по биобезопасности (IBC).

Все главные исследователи (PI), работающие с человеческими патогенами; человеческая кровь, биологические жидкости или ткани; патогены животных; патогены растений; биологические токсины; а кровь, ткани или биологические жидкости древних видов приматов, отличных от человека (NHP), должны пройти регистрацию через PI-Dashboard. Регистрация будет рассмотрена NIH

Институциональный комитет по биобезопасности (IBC).

вернуться к началу

Регистрация рекомбинантной ДНК

Начало любого эксперимента с молекулами рекомбинантной ДНК (рДНК) требует рассмотрения NIH IBC. PI, намеревающиеся работать с рДНК, должны зарегистрировать свои эксперименты через PI-Dashboard до начала экспериментов.

IBC NIH, функции которого определены в Руководстве, рассматривает и утверждает протоколы исследований, включающие использование методов рДНК или потенциально инфекционных/токсичных материалов. IBC обычно собирается в первую среду каждого месяца, кроме августа. Обратитесь к их

расписание встреч с конкретными датами и крайними сроками.

IBC NIH определяет уровень биологической безопасности на основе оценки риска, включая такие факторы, как используемый агент, лабораторные процедуры, количество обрабатываемого материала и т. д. на основе политики Управления науки NIH.

вернуться к началу

Внесение поправок в существующие регистрации

В обязанности PI входит предоставление IBC обновленной исследовательской информации, а также других изменений в расположении лаборатории и исследовательском персонале. Требуется, чтобы PI просматривал все свои регистрационные документы на ежегодной основе, чтобы обеспечить актуальную и точную информацию о своих исследованиях. Поправки к текущим регистрациям и регистрациям, представленным до июля 2009 г.может выполняться с PI-Dashboard .

Административные изменения

Административные изменения персонала и местоположения лаборатории могут быть выполнены PI с помощью PI-Dashboard. Внесенные изменения отражаются немедленно. Чтобы внести эти изменения, PI могут выделить одну из своих регистраций в своей папке «Мои исследования» (показана в левой части страницы) и внести изменения в персонал, лабораторию или связанные регистрации, щелкнув правой кнопкой мыши в разделе «Связанные записи». в правой части страницы. Выбор персонала и местоположения лаборатории осуществляется путем поиска, а затем выбора из предварительно заполненной базы данных NIH. Если ваша лаборатория или персонал отсутствуют в списке или не могут быть найдены, свяжитесь с вашим

Специалист по безопасности и охране здоровья по телефону (301) 496-2346.

Чтобы внести эти изменения, PI могут выделить одну из своих регистраций в своей папке «Мои исследования» (показана в левой части страницы) и внести изменения в персонал, лабораторию или связанные регистрации, щелкнув правой кнопкой мыши в разделе «Связанные записи». в правой части страницы. Выбор персонала и местоположения лаборатории осуществляется путем поиска, а затем выбора из предварительно заполненной базы данных NIH. Если ваша лаборатория или персонал отсутствуют в списке или не могут быть найдены, свяжитесь с вашим

Специалист по безопасности и охране здоровья по телефону (301) 496-2346.

Основные поправки

Также могут быть внесены поправки в существующие регистрации RD и PRD, такие как добавление новой рДНК для конкретного исследования, добавление предложения об исследовании на животных (ASP) к существующему RD или обновление вопросника двойного назначения. в папке «Мои исследования», выделив соответствующую регистрацию, щелкнув правой кнопкой мыши и выбрав опцию «изменить регистрацию». В ходе этого процесса будет создан файл поправок с отметкой времени, расположенный в заголовке «Регистрации проектов исследований», показанном в левой части страницы.

В ходе этого процесса будет создан файл поправок с отметкой времени, расположенный в заголовке «Регистрации проектов исследований», показанном в левой части страницы.

Страница поправок позволяет PI четко описать запрошенные изменения в кратком, но полном описании. Все соответствующие аспекты запрашиваемой поправки должны быть обсуждены, и все необходимые документы (ASP, поправки к ASP, копии векторных карт и т. д.) должны быть загружены и представлены в области внизу первой страницы. Имейте в виду, что скрининговый опрос RD/PRD для двойного использования должен быть представлен со всеми такими запросами на внесение изменений и находится на второй странице запроса на внесение изменений. В случаях «совместной регистрации», когда патогенные агенты используются для проведения экспериментов с рДНК, требуется только поправка к регистрации RD. В «автономные» регистрации PRD (не связанные с работой с рДНК) вносятся поправки, когда изменяется характер работы с этим агентом (т. е. использование агента в новом исследовании, добавление ASP и т. д.).

е. использование агента в новом исследовании, добавление ASP и т. д.).

Для получения дополнительной информации обратитесь к специалисту по безопасности и охране здоровья по телефону (301) 496-2346.

вернуться к началу

Проблемы двойного назначения

Исследовательский проект считается имеющим двойное назначение, если методологии, материалы или результаты могут быть использованы в злонамеренных целях, включая причинение вреда людям, животным и/или окружающей среде. Обеспечить, чтобы исследования, проводимые в NIH, проводились и публиковались своевременно с должным вниманием к экспериментам, потенциально имеющим проблемы двойного назначения, завершая

Форма скринингового опроса RD/PRD двойного назначения является частью процесса электронной регистрации. Утвердительный ответ не задержит ход исследования, но указывает на то, что дальнейший обзор и рассмотрение могут быть оправданы по мере продвижения исследования. Ознакомьтесь с дилеммой «двойного назначения», выполнив 30-минутный модуль, разработанный

Юго-восточный региональный центр передового опыта новых инфекций и биозащиты (SERCEB).

вернуться к началу

Использование PI-Dashboard

Войдите в PI-Dashboard безопасно с любого компьютера, используя ваше имя пользователя и пароль NIH. Подробные инструкции о том, как подать регистрацию, внести изменения и добавить регистрационные прокси, находятся в разделе «Поддержка». Кроме того, вы можете связаться со службой поддержки по телефону (800) 690-3530 или [email protected].

вернуться к началу

Руководство NIH по исследованиям рекомбинантной ДНК NIH Intramural Investigators

Этот план предназначен только для использования в качестве руководства к Руководству NIH по исследованиям рекомбинантной ДНК. Каждый исследователь NIH несет ответственность за то, чтобы его/ее лаборатория соответствовала требованиям. Обратите внимание, что подавляющее большинство экспериментов с рекомбинантной ДНК требуют регистрации и одобрения до или одновременно с началом (см. ниже). Небольшое количество экспериментов освобождается от регистрации, НО только IBC может определить, относятся ли эксперименты к этой категории. Полезно рассмотреть соответствующий раздел Руководства, под который подпадает ваш(и) эксперимент(ы), и просмотреть рекомендации относительно соответствующего уровня биобезопасности, при котором будет проводиться эксперимент(ы). Однако только IBC может установить уровень сдерживания.

Полезно рассмотреть соответствующий раздел Руководства, под который подпадает ваш(и) эксперимент(ы), и просмотреть рекомендации относительно соответствующего уровня биобезопасности, при котором будет проводиться эксперимент(ы). Однако только IBC может установить уровень сдерживания.

RD – регистрационный документ для экспериментов с рекомбинантной ДНК

Специалист по безопасности и охране здоровья по телефону (301) 496-2346.

Неисключенные категории экспериментов с рДНК

Все эксперименты в соответствии с разделами III A, B, C, D и E руководства NIH требуют регистрации рДНК до начала работы.

Раздел III-A и B – Эксперименты, требующие регистрации и одобрения NIH и IBC ДО их начала:

Преднамеренная передача признака лекарственной устойчивости микроорганизмам, которые, как известно, не приобретают этот признак естественным путем, если такое приобретение может поставить под угрозу использование препарата для борьбы с болезнью или клонирование генов токсина с LD50 менее 100 нг/кг массы тела.

Раздел III-C — Эксперименты, требующие одобрения IBC и IRB и проверки RAC ДО регистрации участников исследования:

Эксперименты, включающие перенос рекомбинантной ДНК или РНК, полученных из рДНК, одному или нескольким участникам исследования на людях. Эксперименты, включающие перенос рекомбинантной ДНК или РНК, полученных из рДНК, одному или нескольким участникам исследования.

Раздел III-D — Эксперименты, требующие регистрации и одобрения IBC ДО начала:

Эксперименты с использованием агентов групп риска 2, 3 или 4 в качестве систем-хозяев-векторов. Эксперименты с использованием агентов группы риска 2, 3 или 4 в качестве систем вектор-хозяин.

Эксперименты, в которых ДНК возбудителей групп риска 2, 3 или 4 клонируют в непатогенные прокариотические или низшие эукариотические системы хозяин-вектор. Эксперименты, в которых ДНК агентов групп риска 2, 3 или 4 клонируется в непатогенные прокариотические или низшие эукариотические системы хозяин-вектор.

Эксперименты, связанные с использованием инфекционных ДНК- или РНК-вирусов или дефектных ДНК- или РНК-вирусов в присутствии хелперного вируса в системах культивирования тканей.

Эксперименты с участием целых животных (за исключением трансгенных грызунов, требующих содержания BSL-1). Эксперименты с участием целых животных (за исключением трансгенных грызунов, требующих содержания BSL-1).

Эксперименты с целыми растениями. Эксперименты с целыми растениями.

Эксперименты с использованием более 10 литров культуры. Опыты с участием более 10 литров культуры.

Эксперименты с использованием штаммов человеческого гриппа h3N2, 1918 h2N1 и/или высокопатогенный H5N1.

Раздел III-E – Эксперименты, требующие уведомления IBC путем регистрации одновременно с инициированием:

Эксперименты, связанные с образованием молекул рДНК, содержащих не более двух третей генома любого эукариотического вируса.

В Mozilla действует строгая политика Проверенных рекурсивных преобразователей (TRR), которая запрещает нашим партнёрам собирать персональные данные. Чтобы снизить риск сбора такой информации, наши партнёры обязаны подписать договор, закрепляющий соответствие этой политике.

В Mozilla действует строгая политика Проверенных рекурсивных преобразователей (TRR), которая запрещает нашим партнёрам собирать персональные данные. Чтобы снизить риск сбора такой информации, наши партнёры обязаны подписать договор, закрепляющий соответствие этой политике. Нажмите кнопку и выберите Настройки.Нажмите кнопку и выберите Настройки.

Нажмите кнопку и выберите Настройки.Нажмите кнопку и выберите Настройки.

ba .gov

ba .gov

nih.gov

nih.gov