Отзывы о Автоцентре 3.14 Сервис на Лахтинском проспекте — Автосервисы

+7 (812) 915-93-… — показать

Автоцентр 3.14 Сервис на Лахтинском проспекте

/ 124 отзыва

Откроется через 3 ч. 3 мин.

Вы владелец?

Телефон

+7 (812) 915-93-… — показать +7 (812) 614-93-… — показать

до м. Беговая — 1.4 км

Проложить маршрут

На машине, пешком или на общественном транспорте… — показать как добраться

- Время работы

Пн-вс: 11:00—20:00

- Компания в сети

3-14service.ru

- Сертификаты и документы

- Вы владелец?

- Получить доступ

- Получить виджет

- Сообщить об ошибке

62 фотографии

автоцентра 3.

14 Сервис на Лахтинском проспекте

14 Сервис на Лахтинском проспектеАкции автоцентра 3.14 Сервис на Лахтинском проспекте

Специалисты автоцентра 3.14 Сервис на Лахтинском проспекте

- eaea»>

Показать еще

- Поиск:

Специальность

- Стаж ЛюбойОт 5 летОт 15 лет

Детский

Все отзывы подряд 124

Сортировать: по дате по оценке по популярности С фото

Все отзывы подряд 5

Сортировать: по дате по оценке по популярности С фото

Похожие автосервисы

Средняя оценка — 4,3 на основании 124 отзывов и 160 оценок

Рекомендуем также

Отзывы о автосервисах

Популярные услуги

Установка автосигнализации в Чкаловском районе, Екатеринбург — 38 мест 📍 (адреса, отзывы, цены, фото, рейтинг)

— 38 мест

- Мы составили рейтинг 38 мест «установка автосигнализации» в Чкаловском районе;

- Лучшая установка автосигнализации: реальные цены, отзывы, фото;

- Установка автосигнализации на карте: адреса, телефоны, часы работы;

Лучшая установка автосигнализации — рейтинг, адреса и телефоны

10 отзывов • Новосибирская 2-я, 2, Чкаловский район • 8 (343) 229-99-99 • ежедневно с 09:00 до 21:00

Лучший центр Toyota

Новосибирская 2-я, 8, Чкаловский район • 8 (343) 278-70-78 • будни с 09:00 до 21:00; выходные с 09:00 до 19:00

«СанЙонг на Новосибирской» – официальный дилер SsangYong, осуществляющий полный комплекс услуг по продаже, сервисному обслуживанию и ремонту…

3 отзыва • Московская, 281, Чкаловский район • 8 (343) 287-00-10 • ежедневно с 09:00 до 21:00

Пока сервис радует!

1 отзыв • Серова, 45, Чкаловский район • 8 (343) 297-60-30 • будни с 10:00 до 20:00; сб с 10:00 до 17:00; вс с 11:00 до 17:00

Магазин автоэлектроники alpine,pioneer,starline .

1 отзыв • Патриса Лумумбы, 4а, Чкаловский район • 8 (343) 268-35-22 • пн–сб с 09:00 до 19:00

Работа выполнена качественно в дальнейшем буду обращаться только в этот сервис

Альпинистов, 40, Чкаловский район • 8 (932) 603-44-03 • пн–сб с 09:00 до 20:00; вс с 09:00 до 18:00

Титова, 19 лит Т, Чкаловский район • 8 (343) 361-94-14 • пн–сб с 09:00 до 21:00

Островского, 23, Чкаловский район • 8 (343) 344-68-15 • ежедневно с 10:00 до 22:00

HugeDomains.

com — RestyleAuto.com is for sale (Restyle Auto)

com — RestyleAuto.com is for sale (Restyle Auto)Островского, 4а, Чкаловский район • 8 (953) 608-99-88 • пн–сб с 09:00 до 18:00

Автостекло-юг Екатеринбург установочный центр. Тонировка стекол в Екатеринбурге. Установка автосигнализаций Екатеринбург. Ремонт стекол в…

Самолётная, 57, Чкаловский район • 8 (343) 200-30-00 • ежедневно с 09:00 до 21:00

Сервисный центр «Альянс-Ф» оснащён современным оборудованием, что гарантирует качественное выполнение любых видов ремонта двигателя, а также коробки…

8 Марта, 267г, Чкаловский район • 8 (343) 202-65-65 • будни с 10:00 до 20:00; сб с 10:00 до 17:00

Крестинского, 42, Чкаловский район • 8 (922) 604-70-61 • будни с 09:00 до 19:00; сб с 10:00 до 19:00

Маркировка состоит из нестирающихся видимых и невидимых меток, которые представляют собой последние 8-12 цифр VIN кода автомобиля.

Видимыми метками…

Видимыми метками…8 Марта, 197ж, Чкаловский район • 8 (953) 000-06-96 • ежедневно с 10:00 до 20:00

Давно искал нормальный сервис с адекватными работниками. С месяц назад случайно попал в Чкаловский и честно офигел. Все быстренько починили, назвали…

Монтёрская, 3 лит Б, Чкаловский район • 8 (343) 372-33-24 • ежедневно с 09:00 до 21:00

Автосервис-РТИ: обслуживание и ремонт автомобилей в Екатеринбурге

8 Марта, 204/2, Чкаловский район • 8 (343) 253-29-35 • будни с 10:00 до 20:00; сб с 10:00 до 18:00

Панфиловцев, 44, Чкаловский район • 8 (343) 383-51-13 • пн–сб с 11:00 до 20:00

Торгово установочный центр.

Официальный центр шумоизоляции STP. Сигнализации Starline, Меджик Системс, Pantera, Jaguar.

Официальный центр шумоизоляции STP. Сигнализации Starline, Меджик Системс, Pantera, Jaguar.Самоцветный бульвар, 1, Чкаловский район • 8 (922) 222-27-49 • ежедневно с 10:00 до 20:00

Водительский проезд, 16, Чкаловский район • 8 (343) 361-47-88 • будни с 09:00 до 18:00; сб с 09:00 до 16:00

Щербакова, 4, Чкаловский район • 8 (912) 632-77-19 • ежедневно с 10:00 до 22:00

Колхозников, 23а, Чкаловский район • 8 (343) 266-71-55 • ежедневно с 09:00 до 21:00

Елизаветинское шоссе, 28, Чкаловский район • 8 (902) 870-32-03 • будни с 09:00 до 18:00; сб с 10:00 до 16:00

Грибоедова, 9, Чкаловский район • 8 (965) 527-97-96 • будни с 10:00 до 20:00; выходные с 11:00 до 18:00

Патриса Лумумбы, 25, Чкаловский район • 8 (343) 361-36-94 • ежедневно с 10:00 до 20:00

Новостроя, 1а/1, Чкаловский район • 8 (343) 310-22-07 • будни с 09:00 до 19:00; сб с 10:00 до 17:00

Онлайн маркет дополнительного оборудования для автомобилей

Водительский проезд, 20/1, Чкаловский район • вт–сб с 09:00 до 18:00

Сеть центров противоугонной маркировки автомобилей

Крестинского, 33/1, Чкаловский район • будни с 09:00 до 19:00

Сеть центров противоугонной маркировки автомобилей

Селькоровская, 82Б, Чкаловский район • 8 (343) 255-75-38 • будни с 09:00 до 18:00; выходные с 10:00 до 17:00

Продажа, обслуживание и ремонт автомобилей ГАЗ от официального дилера в Екатеринбурге на Селькоровской.

Официальный дилер автомобилей ГАЗ в…

Официальный дилер автомобилей ГАЗ в…Походная, 82, Чкаловский район • 8 (904) 386-25-25 • будни с 09:00 до 17:30

Смоленская, 12, Чкаловский район • 8 (343) 219-19-17 • ежедневно с 09:00 до 21:00

Крестинского, 46, Чкаловский район • 8 (908) 911-53-42 • ежедневно с 10:00 до 20:00

Запрос в заведения — закажите услугу, уточните цену

Отправьте запрос — получите все предложения на почту:

Не хотите обзванивать кучу заведений?

Установка автосигнализации в Чкаловском районе — цены

- 20.

03.2021

Александр:

Рено Симбол 2002 г. Нужен иммобилайзер

03.2021

Александр:

Рено Симбол 2002 г. Нужен иммобилайзер- Автосервис Автолюкс: Это ничего не даст:) я же сказал, вези сюда её, заведу.

- Магазин автотоваров АЛПАЙН-Центр: Здравствуйте,не совсем понятно задача ,Вам нужно установить иммобилайзер в Рено Симбол или интересует покупка ,можем вам позвонить для уточнения?

- Александр: Добрый день, нам нужно купить иммобилайзер и установить

- Александр:

Можно позвонить для уточнения т <.

..>

..>

- 31.10.2018

Константин:

Здравствуйте нужна сигнализация на ваз 2114 не дорогая с авто запуском

- Автосервис Автолюкс: Здравствуйте! От 10000 с установкой Сиарлайн А91. <…>, звоните

- 14.08.2018

Владимир:

установить автосигнализацию и автомагнитолу в чкаловском районе екатеринбурга авто датсун (бюджет) стоимость работы и адреса сервисов

- Автосервис Автолюкс:

Здравствуйте! Звоните! Автолюкс Патриса Лумумбы 4 а.

<…>

<…>

- Магазин автотоваров АЛПАЙН-Центр: Серова 45 Алпайн Центр <…> <…>

- Автосервис Автолюкс:

Здравствуйте! Звоните! Автолюкс Патриса Лумумбы 4 а.

- 15.03.2018

Лидия:

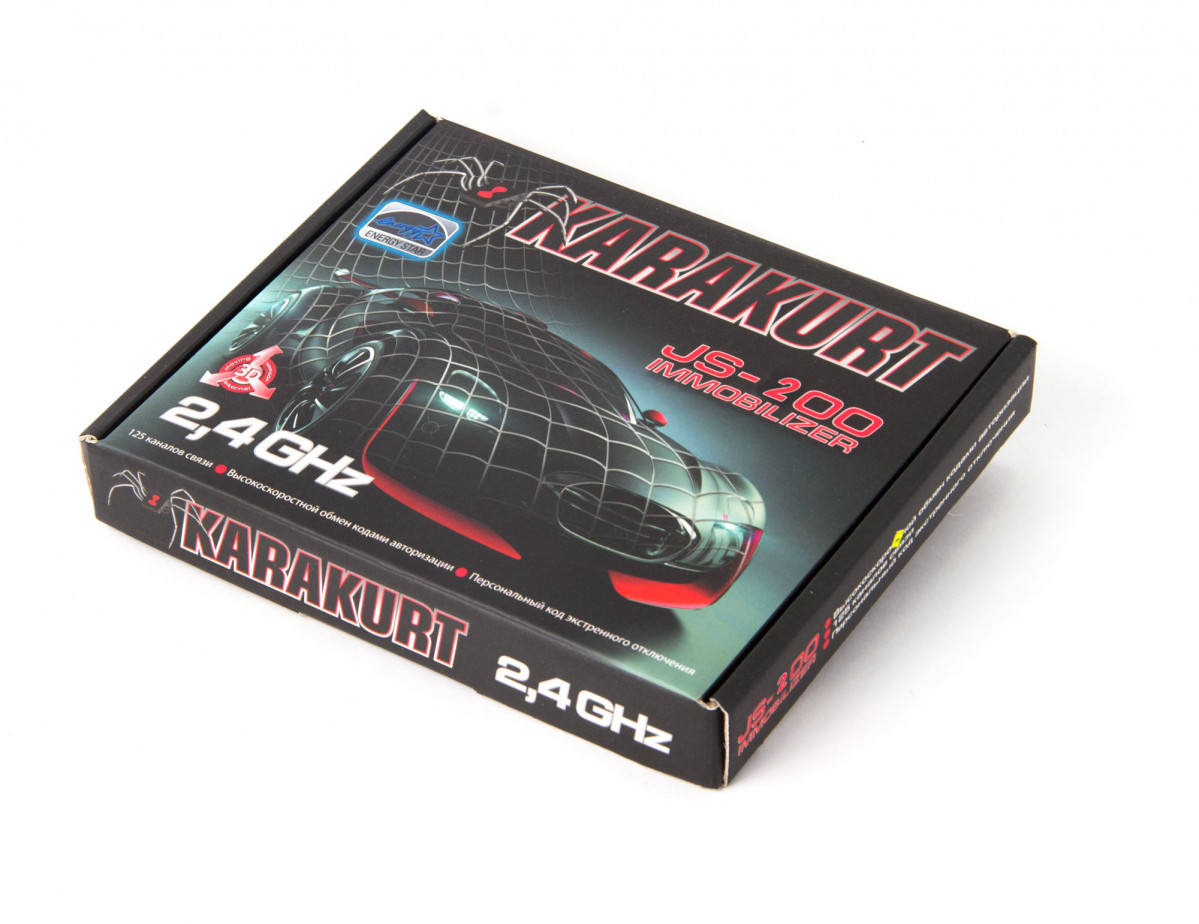

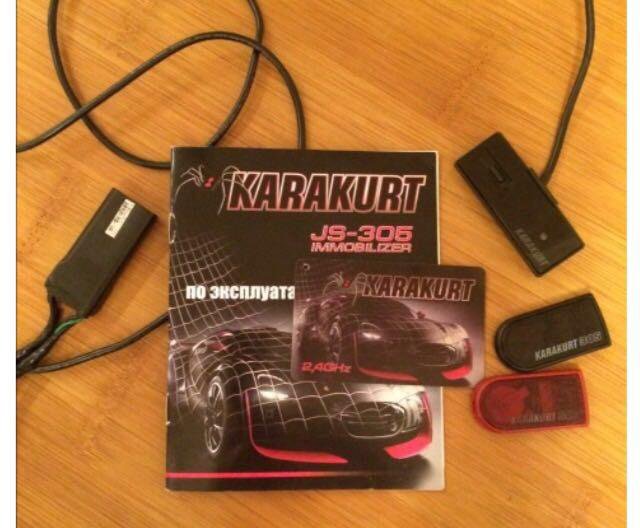

Здравствуйте! Мне нужна помощь специалиста по иммобилайзер KARAKURT. Проверка на ошибки.

- Автосервис Автолюкс: Здравствуйте! Какие ошибки? Машина не заводится или что? позвоните мне по номеру <…>

Интересные факты

Чаще всего люди ищут «установка автосигнализации», но встречаются и другие формулировки, например:

- установка сигнализации на авто

- установка противоугонных систем

Самые популярные особенности найденных мест: замена прокладки ГБЦ, установка автосигнализации, сход-развал, капитальный ремонт двигателей, продажа авто, Mercedes-Benz, Volkswagen, Lexus, ГАЗ, Kia.

Чкаловский район города Екатеринбурга — один из семи административных районов города. Назван в честь Валерия Павловича Чкалова.

Добавить бизнес — бесплатная реклама вашей организации на HipDir.

Threat Intel and Blockchain Analysis показывает расширение бизнес-модели Conti

Tetra Defense, компания Arctic Wolf®, в партнерстве с Chainalysis проанализировала связь между группой кибер-вымогателей Karakurt с программами-вымогателями Conti и Diavol с помощью цифровой криминалистики Tetra и аналитики блокчейна Chainalysis. Как показали недавние утечки, Conti и Trickbot — сложные операции со сложной структурой. Но наши результаты показывают, что сеть даже шире, чем предполагалось изначально, и включает в себя дополнительные операции только для эксфильтрации. Интернет также более липкий, поскольку мы неоднократно подтверждали, что группа «Каракурт» не удаляет данные жертвы и сохраняет копию даже после вымогательства.

Как показали недавние утечки, Conti и Trickbot — сложные операции со сложной структурой. Но наши результаты показывают, что сеть даже шире, чем предполагалось изначально, и включает в себя дополнительные операции только для эксфильтрации. Интернет также более липкий, поскольку мы неоднократно подтверждали, что группа «Каракурт» не удаляет данные жертвы и сохраняет копию даже после вымогательства.

В 2021 году в Tetra Defense обратился клиент, который утверждал, что подвергся повторному вымогательству программ-вымогателей. Ранее они были жертвой программы-вымогателя Conti и заплатили по требованию только для того, чтобы позже обнаружить еще одну попытку вымогательства со стороны неизвестной группы. За исключением того, что во второй попытке шифрование не произошло. После успешного восстановления после первого вторжения этот клиент вошел в свои системы и обнаружил еще одну записку с требованием выкупа, в которой говорилось, что конфиденциальные данные были украдены, и требовался дополнительный выкуп.

Время было интересным. Когда Tetra Defense взялась за дело и начала исследовать системы клиента, стало ясно, что второй вымогатель использовал тот же самый бэкдор, оставленный группой Conti, для доступа к сети жертвы. Это был черный ход Cobalt Strike, указывающий на то, что второму злоумышленнику потребуется доступ к серверу Conti Cobalt Strike, чтобы использовать механизм сохраняемости. Такой доступ можно было получить только посредством какой-либо покупки, отношений или тайного получения доступа к инфраструктуре группы Conti.

Все это произошло в неспокойный период, когда Conti боролась с недовольными аффилиатами, недовольными низкой оплатой труда и утечкой конфиденциальной информации, такой как пособия и учебные материалы Conti. Тетра отметила возможность того, что этот второй участник мог быть оперативником или аффилированным лицом Conti, особенно учитывая их доступ к черному ходу. Возможно, это был недовольный сотрудник, который пытался «убрать посредника» и уйти с большей прибылью, тихо вернувшись, чтобы украсть данные. Или, возможно, это был пробный запуск стратегической диверсификации, санкционированной основной группой.

Или, возможно, это был пробный запуск стратегической диверсификации, санкционированной основной группой.

Так началась более регулярная схема вымогательства кражи данных. Всего несколько дней спустя Tetra Defense столкнулась с первой жертвой так называемого «Каракурта», использовавшего методы, аналогичные тем, которые наблюдались в предыдущей попытке повторного вымогательства всего за несколько дней до этого. Опять же, жертва не сообщила о шифровании, только о выкупе, указывающем на то, что были украдены большие объемы конфиденциальных данных. Это не было чем-то неслыханным. Другие группы, такие как Marketo, начали использовать эту тактику раньше, а некоторые другие, такие как Bl@ckt0r и Bonaci Group, были в значительной степени одновременными. Но Каракурт, похоже, пережил всех своих конкурентов в этом зарождающемся пространстве, предназначенном только для эксфильтрации, поскольку Tetra Defense отреагировала на многочисленные инциденты в течение следующих нескольких месяцев. Наш анализ может пролить свет на относительную долговечность каракурта.

Логотип Каракурта

Кто такой Каракурт?

Каракурт назван в честь распространенного имени ядовитого паука-вдовы, изображение, которое группа не колеблется использовать аллегорически, описывая, кто они такие. Как видно из отрывка, взятого с сайта утечки в даркнете, вымогательство кражи данных сравнивают с ядовитым укусом. Противоядие? Сотрудничество, конечно.

Скриншот с сайта утечки Каракурт в даркнет.

В отличие от обычных программ-вымогателей, в которых злоумышленник отказывает жертве в доступе к данным с помощью шифрования, Karakurt представляет собой группу киберпреступников, которая проникает в сети и занимается вымогательством путем кражи и угроз разглашения данных без каких-либо попыток шифрования. С момента первых наблюдаемых атак в августе 2021 года «Каракурт» стал жертвой организаций в ряде отраслей по крайней мере в восьми странах.[1]

Как правило, Каракурт угрожает опубликовать данные жертв на фирменном темном веб-сайте, известном своей причудливой эстетикой. До недавнего времени «Каракурт» публиковал списки имен жертв, которые предпочли не подчиняться требованиям группы, но теперь начинают выполнять угрозы обнародовать украденные данные.

До недавнего времени «Каракурт» публиковал списки имен жертв, которые предпочли не подчиняться требованиям группы, но теперь начинают выполнять угрозы обнародовать украденные данные.

Conti Hypothesis

Реагируя на более чем десяток инцидентов с Karakurt на сегодняшний день, Tetra Defense собрала данные набор вторжений, ведущих к дополнительному пониманию. Наиболее распространенной точкой первоначального вторжения для атак Karakurt являются виртуальные частные сети Fortinet SSL, а также точка компрометации для более раннего повторного вымогательства, по-видимому, связанного с Conti.

В то время как атаки Каракуртов могут различаться в зависимости от инструментов, стали появляться некоторые заметные совпадения между некоторыми вторжениями Каракуртов и ранее подозреваемым повторным вымогательством, связанным с Конти, включая использование одних и тех же инструментов для эксфильтрации, уникальный выбор злоумышленника для создания и оставлять после себя список эксфильтрованных данных с именем «file-tree. txt» в среде жертвы, а также многократное использование одного и того же имени хоста злоумышленника при удаленном доступе к сетям жертвы (см. таблицу ниже).

txt» в среде жертвы, а также многократное использование одного и того же имени хоста злоумышленника при удаленном доступе к сетям жертвы (см. таблицу ниже).

Любая отдельная точка данных далека от дымящегося пистолета, но если рассматривать их вместе как серию решений, сделанных злоумышленником для достижения уникальной цели вымогательства кражи данных, есть основания сделать основанное на выводах утверждение о том, что эти вторжения могут быть связаны . Если загадочная банда повторного вымогательства действительно была связана с Конти, а также с Каракуртом, то транзитивный вывод может указывать на связь между Конти и Каракуртом.

Кроме того, Tetra был связан с другим клиентом, пострадавшим от атаки Karakurt, только после проведения судебно-медицинской экспертизы мы узнали, что в прошлом они были предыдущей жертвой программы-вымогателя Ryuk. Это был второй признак потенциальной связи Conti, поскольку Ryuk и Conti развернуты Trickbot Group и демонстрируют значительное техническое, а также финансовое совпадение. Вооружившись гипотезой о том, что происходит что-то более системное, Tetra Defense сотрудничала с нашими партнерами по разведке в Chainalysis.

Вооружившись гипотезой о том, что происходит что-то более системное, Tetra Defense сотрудничала с нашими партнерами по разведке в Chainalysis.

Связанные с Conti Повторное вымогательство | Каракурт | |

Корень компрометации | Fortinet SSL VPN | Fortinet SSL VPN |

Инструмент для эксфильтрации | WinSCP | WinSCP |

Список файлов | «file-tree.txt» остался в системе жертвы | «file-tree.txt» остался в системе жертвы |

Имя хоста злоумышленника | Идентичен | Идентичен |

Действия над целью | Эксфильтрация данных | Эксфильтрация данных |

Сравнение ранее неустановленного повторного вымогательства и группы вторжений Каракурта

Финансовые связи Conti и Каракурта команда анализа блокчейна, мы можем анализировать криптовалютные транзакции проведенный Конти и Каракуртом, чтобы выявить финансовые связи между ними. Анализ блокчейна предоставил некоторые из самых ранних указаний на связи Karakurt с программой-вымогателем Conti, поскольку соответствующие транзакции предшествовали обнаружению сходства в программном обеспечении Karakurt и Conti и стратегии атаки.

Анализ блокчейна предоставил некоторые из самых ранних указаний на связи Karakurt с программой-вымогателем Conti, поскольку соответствующие транзакции предшествовали обнаружению сходства в программном обеспечении Karakurt и Conti и стратегии атаки.

Chainalysis выявил десятки криптовалютных адресов, принадлежащих Karakurt, разбросанных по нескольким кошелькам. Платежи жертв на эти адреса варьируются от 45 000 до 1 миллиона долларов в криптовалюте. Сразу же мы можем увидеть примеры кошельков Karakurt, отправляющих значительные суммы криптовалюты на кошельки Conti.

Например, на снимке экрана Chainalysis Reactor выше мы видим, как вымогательский кошелек Karakurt перемещает 11,36 биткойнов — на момент перевода примерно 472 000 долларов США — на кошелек Conti. Но связи уходят еще глубже. Chainalysis также обнаружил, что несколько платежных адресов жертв Karakurt размещены в кошельках, в которых также размещены платежные адреса жертв Conti.

Хостинг с общим кошельком практически не оставляет сомнений в том, что Conti и Karakurt развернуты одним и тем же лицом или группой.

Tetra обнаружила некоторые недосмотры оперативников Karakurt, которые выявили связь с программой-вымогателем Diavol, другой группой, появившейся примерно в то же время (июль 2021 г.) и связанной с Trickbot.[3] Респонденты Tetra наблюдали действия злоумышленников в нескольких случаях, которые доказывали совместное использование инструментов и инфраструктуры, хотя, как и Conti, Diavol использует шифрование, а Karakurt — нет.

Сообщалось, что Diavol, Conti и Ryuk использовали один и тот же загрузчик вредоносного ПО[4], а утечки из чата Conti Jabber в феврале-марте 2022 г. дополнительно раскрыли характер связи с Diavol[5]. В чатах Стерн (администратор Trickbot Group и менеджер Conti) написал Манго (менеджеру по персоналу) в начале июля 2021 года, чтобы сообщить, что Багет, другой оперативник, завершил работу над шкафчиком Diavol и что он оказался чистым в ходе тестов на обнаружение вирусов. . И Karakurt, и Diavol возникли из самого сердца Conti, и Tetra Defense смогла подтвердить, что операторы Karakurt и Diavol использовали общую инфраструктуру злоумышленников в течение одного и того же периода времени.

Анализ блокчейна снова подтверждает связь Diavol с Karakurt и Conti. Как и в случае с Karakurt, на приведенном ниже графике Reactor показан вымогательский адрес Diavol, размещенный в кошельке, содержащем адреса, используемые в атаках программ-вымогателей Conti.

Опять же, этот общий адрес почти с полной уверенностью подтверждает, что Diavol развернут теми же участниками, что и Conti и Karakurt.

Каракурт может быть стратегией диверсификации Conti, но не мудрой Нам удалось продемонстрировать относительно высокую надежность соединений между Conti, Karakurt и Diavol. Каким бы ни был Каракурт, он, без сомнения, получает некоторое преимущество благодаря доступу к ресурсам Conti, таким как доступ к жертвам или инструментам и инфраструктуре, используемым остальной частью группы. Знание того, с кем вы имеете дело в борьбе с программами-вымогателями, — это редкая возможность, которая помогает защитникам знать, как реагировать. Благодаря совместным усилиям Tetra по проведению судебно-медицинских расследований с аналитиками блокчейна Chainalysis и партнерами по связям с инвесторами можно убедительно доказать, что Karakurt и Diavol являются частью развивающейся сети Conti.

Почему компания Conti может развернуть квазивымогательский штамм, такой как Karakurt? Conti Leaks может дать ответ. Беседы между менеджерами Trickbot Group показывают, что они долго и упорно думали о том, как диверсифицировать свою бизнес-модель, и некоторые из них предлагали такие идеи, как продажа похищенных данных или доступ к жертвам. Работа с несколькими штаммами программ-вымогателей также может быть способом повысить отказоустойчивость и обеспечить непрерывность бизнеса в условиях любых возможных действий правительства. На фоне беспрецедентных действий правоохранительных органов в отношении программ-вымогателей в 2021 году, когда появился Karakurt, менеджеры Conti, возможно, поняли, что запуск штамма, который не шифрует, может обойти проверку, проводимую «программой-вымогателем», и при этом достичь финансовых целей.

Пока неизвестно, является ли Каракурт тщательно продуманной подработкой оперативников Conti и Diavol или это предприятие, санкционированное всей организацией. Что мы можем сказать, так это то, что эта связь, возможно, объясняет, почему Каракурт выживает и процветает, несмотря на то, что некоторые из его конкурентов, занимающихся только эксфильтрацией, вымирают.

Что мы можем сказать, так это то, что эта связь, возможно, объясняет, почему Каракурт выживает и процветает, несмотря на то, что некоторые из его конкурентов, занимающихся только эксфильтрацией, вымирают.

Но в долгосрочной перспективе эта стратегия может иметь неприятные последствия, поскольку эти открытия дискредитируют стандартное обещание Conti вымогателей перед жертвами о том, что выплата требуемого выкупа защитит их от будущих атак и приведет к тому, что преступное предприятие сдержит свое слово. Нам неоднократно удавалось подтвердить, что группа «Каракурт» не удаляет данные жертвы после оплаты и сохраняет копию. Однако мотивация этого неясна. Хотя повторного вымогательства после оплаты «Каракуртом» мы пока не наблюдали, сделка жертвы выполняется лишь частично. Кроме того, есть убедительные доказательства того, что Конти использовал Каракурт против бывших жертв.

Изображение предоставлено Team Cymru[6]

Ознакомьтесь с выделенной частью примечания Conti о выкупе выше. Атаки программ-вымогателей основаны на уверенности жертвы в том, что их оплата положит конец атаке и вернет им контроль над их данными. Если жертвы и их фирмы по реагированию на инциденты знают, что Conti, возможно, повторно вымогала у предыдущих жертв, используя Karakurt, и что данные на самом деле не будут удалены, у них будет гораздо меньше стимула платить. Не попадайтесь в сети.

Атаки программ-вымогателей основаны на уверенности жертвы в том, что их оплата положит конец атаке и вернет им контроль над их данными. Если жертвы и их фирмы по реагированию на инциденты знают, что Conti, возможно, повторно вымогала у предыдущих жертв, используя Karakurt, и что данные на самом деле не будут удалены, у них будет гораздо меньше стимула платить. Не попадайтесь в сети.

Arctic Wolf — лидер в области обеспечения безопасности, предлагающий первоклассную облачную платформу для обеспечения безопасности, предназначенную для устранения киберрисков. Для получения дополнительной информации посетите сайт www.arcticwolf.com.

Chainalysis — это платформа данных блокчейна. Мы предоставляем данные, программное обеспечение, услуги и исследования государственным учреждениям, биржам, финансовым учреждениям, а также страховым компаниям и компаниям, занимающимся кибербезопасностью, в более чем 70 странах. Наши данные позволяют использовать программное обеспечение для расследований, соблюдения нормативных требований и анализа рынка, используемое для раскрытия некоторых из самых громких уголовных дел в мире. Для получения дополнительной информации посетите www.chainalysis.com.

Наши данные позволяют использовать программное обеспечение для расследований, соблюдения нормативных требований и анализа рынка, используемое для раскрытия некоторых из самых громких уголовных дел в мире. Для получения дополнительной информации посетите www.chainalysis.com.

Tetra Defense, компания Arctic Wolf, , является ведущей фирмой по реагированию на инциденты, управлению киберрисками и цифровой криминалистике. Для получения дополнительной информации посетите сайт www.tetradefense.com.

Команды Arctic Wolf по исследованию и обнаружению угроз постоянно работают над тем, чтобы использовать информацию от служб реагирования Tetra Defense о том, как действуют группы угроз, такие как Conti, Karakurt и Diavol, для усиления обнаружения на платформе Arctic Wolf. Ландшафт угроз постоянно меняется, особенно в отношении групп программ-вымогателей и способов их атак. Тот факт, что спасатели Tetra Defense хорошо осведомлены о тактике, методах и процедурах (TTP) этих групп, позволяет Arctic Wolf ежедневно проводить новые разведывательные операции.

Эта статья основана на исследованиях, проведенных Tetra Defense, компанией Arctic Wolf®, при участии Chainalysis и Northwave.

[1] Эти данные и графические изображения отраслей и географических местоположений жертв Каракурта основаны на данных разведки даркнета, собранных Tetra Defense. Это представляет жертв, которые предпочли не платить выкуп

[2]. К сожалению, данные судебно-медицинской экспертизы не были сохранены из далекого вторжения Рюка, от которого клиент оправился, чтобы Тетра могла провести анализ, с помощью которого можно было бы сопоставить вторжения.

[3] https://www.bleepingcomputer.com/news/security/fbi-links-diavol-ransomware-to-the-trickbot-cybercrime-group/

[4]

https://thedfirreport. com/2021/12/13/diavol-ransomware/

[5]

/blog/conti-ransomware-leak-analyzed

[6]

https://team-cymru. com/wp-content/ uploads/2021/10/Conti_Paper_1.pdf

com/wp-content/ uploads/2021/10/Conti_Paper_1.pdf

Каракурт поднимается из своего логова

Резюме- Ранее неподтвержденная финансовая группа угроз, действующая под самопровозглашенным названием «Каракурт», начала наращивать атаки в конце третий квартал 2021 года и продолжился в четвертом квартале.

- Присутствие Karakurt впервые было выявлено в июне 2021 года, когда компания зарегистрировала свои очевидные домены свалки: karakurt[.]group и karakurt[.]tech, а в августе 2021 года – их дескриптор в Твиттере «karakurtlair».

- Компания Accenture Security впервые обнаружила кластеры вторжений Каракурт в сентябре 2021 года, когда за короткий промежуток времени произошло несколько наблюдений.

- Группа угроз заявила, что в период с сентября 2021 года по ноябрь 2021 года она затронула более 40 жертв в различных отраслях9.0010

- Следует отметить, что Karakurt фокусируется исключительно на краже данных и последующем вымогательстве, а не на более разрушительном развертывании программ-вымогателей.

- Accenture Security заметила, что группа угроз меняет свою тактику в зависимости от окружения жертвы, отдавая предпочтение более «живому за счет земли» подходу и часто избегая использования обычных инструментов постэксплуатации, таких как Cobalt Strike.

- Хотя компания Accenture Security определила, что группа угроз использовала инфраструктуру атаки, ранее связанную с другими операторами киберпреступности, мы пока не можем определить, действует ли группа угроз в соответствии с моделью, основанной на аффилированных лицах, или в рамках программы-вымогателя как услуги (RaaS). операции, основанной на наблюдаемых скоплениях вторжений.

- Служба безопасности Accenture с высокой степенью уверенности оценивает, что операции группы только начались, и что активность Каракурта, скорее всего, продолжит распространяться в обозримом будущем, что приведет к новым жертвам.

Информация, изложенная в этом блоге, основана на информации, полученной в ходе мероприятий CIFR по реагированию на инциденты, анализе угроз, анализе данных с открытым исходным кодом (OSINT), а также в различных СМИ и отраслевых отчетах.

Это развивающаяся история; дополнительный технический анализ кластеров вторжений, TTP злоумышленников и индикаторов компрометации (IOC) будет опубликован для сообщества в отдельной записи блога.

<<< Пуск >>>

<<< Конец >>>

Резюме и хронология событий

Accenture Security выявила новую группу угроз, самопровозглашенную хакерскую группу Karakurt, которая затронула более 40 жертв в разных регионах. Группа угроз имеет финансовые мотивы, оппортунистический характер и до сих пор, по-видимому, нацелена на более мелкие компании или корпоративные дочерние компании, а не на альтернативный подход к охоте на крупную дичь. Основываясь на проведенном на сегодняшний день анализе вторжений, группа угроз занимается исключительно кражи данных и последующим вымогательством, а не развертыванием более разрушительных программ-вымогателей. Кроме того, Accenture Security с уверенностью от умеренной до высокой оценивает, что вымогательский подход группы угроз включает в себя шаги, чтобы, насколько это возможно, не привлекать внимание к своей деятельности.

Хронология высокого уровня:

<<< Старт >>>

Рисунок 1. Хронология веб-сайта группы Каракурт высокого уровня

<<< Конец >>>

- Каракурт[.]группа и каракурт[.] tech — зарегистрирована 5 июня 2021 года.

- Твиттер-дескриптор karakurtlair — создано августа 2021 года. Известно, что

- Каракурт был в рабочем состоянии уже сентября 2021 года , когда были обновлены компоненты его имени и позорного сайта.

- Первая известная жертва на основе источников коллекции Accenture Security и анализа вторжений — Сентябрь 2021 .

- Первая жертва обнаружена на каракурт[.]группе 17 ноября 2021 .

- Первое обновление страницы «Новости» каракурт[.]группы с томами 1–3 «Осеннего дайджеста утечки данных» группы угроз 19 ноября 2021 г.

- Четвертый выпуск «Дайджеста осенних утечек данных», выпущенный 22 ноября 2021 г.

.

.

<<< Старт >>>

Рисунок 2. Главная страница группы Каракурт[.]

<<< Конец >>>

<<< Старт >>>

Рисунок 3. Последние «Новости» от Каракурта [.] группа

<<< Конец >>>

<<< Начало >>>

Рисунок 4. Каракурт[.] группа «О себе» страница

<<< Конец >>>

Виктимология

Основываясь на наших источниках, Accenture Security в настоящее время известно о более чем 40 жертвах, представляющих различные отраслевые вертикали и размеры. Похоже, что группа «Каракурт» не фокусируется на какой-то конкретной отраслевой вертикали или размере. Из известных жертв 95% базируются в Северной Америке, а остальные 5% — в Европе. В результате наших расследований деятельности этой группы мы определили, что она обычно использует доступ к учетным данным в качестве начального вектора в сети жертв и использует уже установленные приложения для горизонтального перемещения и эксфильтрации данных, если они доступны. Кроме того, группа угроз обычно связывается с жертвой несколько раз, используя разные методы связи, чтобы оказать дополнительное давление во время попыток вымогательства. На рис. 5 показаны известные на сегодняшний день отраслевые вертикали, затронутые атакой, на основе источников коллекции Accenture Security. 9Рисунок 5. Вертикали жертв доступ в сети жертв включает в себя системы с выходом в Интернет через виртуальную частную сеть (VPN) с использованием законных учетных данных. Из-за отсутствия судебно-медицинских доказательств неясно, как группа угроз получила учетные данные. Одной из возможностей является использование уязвимых VPN-устройств, но все случаи включали непоследовательное или отсутствующее применение многофакторной аутентификации (MFA) для учетных записей пользователей.

На рис. 5 показаны известные на сегодняшний день отраслевые вертикали, затронутые атакой, на основе источников коллекции Accenture Security. 9Рисунок 5. Вертикали жертв доступ в сети жертв включает в себя системы с выходом в Интернет через виртуальную частную сеть (VPN) с использованием законных учетных данных. Из-за отсутствия судебно-медицинских доказательств неясно, как группа угроз получила учетные данные. Одной из возможностей является использование уязвимых VPN-устройств, но все случаи включали непоследовательное или отсутствующее применение многофакторной аутентификации (MFA) для учетных записей пользователей.

В приведенной ниже таблице 1 компания Accenture Security отметила входы в систему от четырех разных хостинг-провайдеров, включая автономную систему, на которой в настоящее время размещается блог-сайт группы Karakurt.

| Время входа в систему | Автономная система |

| 2021-10-12 07:24:45 | НАДЕЖНЫЙ САЙТ |

| 2021-09-28 04:22:54 | Источник данных AG |

| 2021-09-28 03:50:08 | DEDIPATH-LLC |

27. 09.2021 03:41:05 09.2021 03:41:05 | DEDIPATH-LLC |

| 2021-09-23 04:42:20 | Клувидер Лимитед |

Использование законных учетных данных, создание служб, программное обеспечение для удаленного управления и распространение маяков управления и контроля (C2) в средах жертв с помощью Cobalt Strike являются основными подходами, используемыми группой угроз для укрепления своих позиций. и сохранять настойчивость.

Однако во время недавних вторжений группа угроз не развернула сохраняемость резервных копий с помощью Cobalt Strike. Вместо этого он сохранялся в сети жертвы через пул IP-адресов VPN или устанавливал AnyDesk, чтобы разрешить внешний удаленный доступ к скомпрометированным устройствам. Затем группа смогла использовать ранее полученные учетные данные пользователя, службы и администратора для перемещения в горизонтальном направлении и принятия мер по достижению целей.

Повышение привилегий Accenture Security наблюдала, как группа угроз использовала Mimikatz по крайней мере в одном наборе вторжений, а также PowerShell для создания дампа ntds. dit и эксфильтрации его для автономного анализа.

dit и эксфильтрации его для автономного анализа.

Однако создается впечатление, что группа угроз повышает привилегии с помощью вышеупомянутых методов и инструментов только в случае необходимости, обычно используя ранее полученные учетные данные.

Уклонение от защитыИспользование действительных учетных данных, ранее существовавших инструментов и методов «живущих за счет земли» и программного обеспечения для удаленного управления позволило группе угроз еще больше обойти защиту.

Во время одного вторжения специалисты Accenture Security также заметили, что группа угроз избегает использования обычных инструментов пост-эксплуатации или стандартных вредоносных программ в пользу доступа к учетным данным. Этот подход позволил избежать обнаружения и обойти инструменты безопасности, такие как общие решения для обнаружения и реагирования на конечных точках (EDR).

Обнаружение Если предпочтительные инструменты группы угроз отсутствуют в сетях жертв, она загрузит общие утилиты удаленного управления и передачи файлов через браузер для поддержки последующих действий по эксфильтрации (например, AnyDesk, FileZilla, 7zip и т. д.). ).

д.). ).

Также было замечено, что группа угроз запускает тесты скорости интернета через браузер, чтобы проверить скорость загрузки перед выполнением действий по эксфильтрации. Кроме того, использование Angry IP Scanner было выявлено как минимум в одном наборе вторжений.

Боковое перемещениеИзвестно, что группа угроз использует AnyDesk или другие доступные инструменты удаленного управления, протокол удаленного рабочего стола (RDP), Cobalt Strike, команды PowerShell и действительные учетные данные, полученные при первоначальном доступе, для горизонтального перемещения.

Командование и управлениеПомимо использования действительных учетных данных для прямого входа в VPN, группа угроз использовала Cobalt Strike для C2 для сохранения резервного копирования, если это необходимо.

Эксфильтрация и воздействие Было замечено, что группа угроз использует 7zip и WinZip для сжатия, а также Rclone или FileZilla (SFTP) для подготовки и окончательной эксфильтрации в облачное хранилище Mega. io.

io.

Для эксфильтрации использовались промежуточные каталоги C:\Perflogs и C:\Recovery.

<<< Пуск >>>

<<< Конец >>>

Предлагаемые меры по снижению риска

- Используйте надежные и регулярные режимы информирования и обучения пользователей всех систем.

- Обеспечьте наличие надежного плана кризисного управления и реагирования на инциденты в случае серьезного вторжения.

- Следуйте передовым методам борьбы с вредоносным ПО, таким как установка исправлений, обновление антивирусного программного обеспечения, внедрение строгих политик выхода из сети и использование разрешенных списков приложений, где это возможно.

- Обновление инфраструктуры до максимально возможного уровня, поскольку злоумышленники часто лучше могут использовать старые системы с существующими уязвимостями.

- Убедитесь, что все устройства безопасности и удаленного доступа, подключенные к Интернету, обновлены до последних версий.

- Отключите RDP на внешних устройствах и ограничьте соединения RDP между рабочими станциями.

- Применяйте строгую корпоративную политику паролей, включающую отраслевые стандарты длины, сложности и сроков действия паролей как для человеческих, так и для нечеловеческих учетных записей.

- По возможности используйте MFA для проверки подлинности корпоративных учетных записей, чтобы включить механизмы удаленного доступа и инструменты безопасности. Учетные записи администраторов должны поддерживать межплатформенную многофакторную аутентификацию.

- Используйте учетные записи администратора только для административных целей и никогда не подключайтесь к сети или работайте в Интернете.

- Не храните незащищенные учетные данные в файлах и сценариях в общих папках.

- Развертывание EDR в среде с охватом не менее 90 % конечной точки и видимости рабочей нагрузки.

- По возможности шифруйте хранящиеся данные и защищайте соответствующие ключи и технологии.

- Поиск TTP злоумышленников, включая распространенные методы «живущих за счет земли», для упреждающего обнаружения кибератак и реагирования на них, а также для смягчения их последствий.

MITRE ATT&CK

Наблюдаемые тактики и приемы

| Тактика | Техника |

| Первоначальный доступ | T1133: внешние удаленные службы T1078: действительные учетные записи |

| Исполнение | T1059: интерпретатор команд и сценариев T1086: PowerShell T1035: выполнение службы |

| Постоянство | T1078: действительные учетные записи T1050: новая служба |

| Повышение привилегий | T1078: действительные учетные записи |

| Уклонение от обороны | T1078: действительные учетные записи T1036: Маскарад T1027: запутанные файлы или информация |

| Доступ к учетным данным | T1110: грубая сила T1003: Сброс учетных данных |

| Дискавери | T1083: Обнаружение файлов и каталогов T1082: Обнаружение информации о системе T1087: обнаружение учетной записи T1135: Обнаружение общего сетевого ресурса T1069: Обнаружение групп разрешений T1018: Обнаружение удаленной системы T1016: Обнаружение сетевой конфигурации системы |

| Боковое перемещение | T1076: протокол удаленного рабочего стола T1028: удаленное управление Windows |

| Коллекция | T1005: данные из локальной системы T1039: данные с общего сетевого диска |

| Командование и управление | T1043: обычно используемый порт T1105: удаленное копирование файлов T1071: Стандартный протокол прикладного уровня |

| Эксфильтрация | T1002: данные сжаты T1048: Эксфильтрация по альтернативному протоколу |

| Удар | T1489: Сервисная остановка |

Если у вас произошел инцидент или вам нужна дополнительная информация о способах предотвращения, обнаружения, реагирования на киберугрозы или восстановления после них, свяжитесь с членом нашей команды CIFR круглосуточно и без выходных по телефону 888-RISK-411 или по электронной почте. [email protected]

[email protected]

Accenture Security

Accenture Security — ведущий поставщик комплексных услуг в области кибербезопасности, включая расширенную киберзащиту, прикладные решения в области кибербезопасности и управляемые операции по обеспечению безопасности. Мы внедряем инновации в области безопасности в сочетании с глобальным масштабом и возможностью доставки по всему миру через нашу сеть центров передовых технологий и интеллектуальных операций. С помощью нашей команды высококвалифицированных специалистов мы даем клиентам возможность безопасно внедрять инновации, повышать устойчивость к киберугрозам и уверенно развиваться. Подпишитесь на нас @AccentureSecure в Твиттере или посетите наш сайт www.accenture.com/security.

Accenture, логотип Accenture и другие товарные знаки, знаки обслуживания и образцы являются зарегистрированными или незарегистрированными товарными знаками Accenture и ее дочерних компаний в США и других странах. Все товарные знаки являются собственностью их соответствующих владельцев. Все материалы предназначены только для первоначального получателя. Воспроизведение и распространение этого материала без письменного разрешения Accenture запрещено. Мнения, заявления и оценки в этом отчете принадлежат исключительно отдельным авторам и не являются юридической консультацией, а также не обязательно отражают точку зрения Accenture, ее дочерних компаний или аффилированных лиц.

Все материалы предназначены только для первоначального получателя. Воспроизведение и распространение этого материала без письменного разрешения Accenture запрещено. Мнения, заявления и оценки в этом отчете принадлежат исключительно отдельным авторам и не являются юридической консультацией, а также не обязательно отражают точку зрения Accenture, ее дочерних компаний или аффилированных лиц.

Учитывая неотъемлемую природу анализа угроз, содержимое этого предупреждения основано на информации, собранной и изученной во время его создания. Он может быть изменен. Информация в этом предупреждении носит общий характер и не учитывает конкретные потребности вашей ИТ-экосистемы и сети, которые могут различаться и требовать уникальных действий. Таким образом, вся изложенная информация и контент предоставляются на условиях «как есть» без каких-либо заверений или гарантий, и читатель несет ответственность за принятие решения о том, следует ли ему следовать каким-либо предложениям, рекомендациям или возможным мерам по смягчению последствий, изложенным в этом отчете.

com — RestyleAuto.com is for sale (Restyle Auto)

com — RestyleAuto.com is for sale (Restyle Auto) Видимыми метками…

Видимыми метками… Официальный центр шумоизоляции STP. Сигнализации Starline, Меджик Системс, Pantera, Jaguar.

Официальный центр шумоизоляции STP. Сигнализации Starline, Меджик Системс, Pantera, Jaguar. Официальный дилер автомобилей ГАЗ в…

Официальный дилер автомобилей ГАЗ в… 03.2021

Александр:

Рено Симбол 2002 г. Нужен иммобилайзер

03.2021

Александр:

Рено Симбол 2002 г. Нужен иммобилайзер ..>

..> <…>

<…>

.

.